Ryzyko obrony i bezpieczeństwa Microsoft: technicy z Chin nadzorowali chmurę Departamentu Obrony USA

Przedpremierowe wydanie Xperta

Wybór głosu 📢

Opublikowano: 23 lipca 2025 r. / Aktualizacja od: 23 lipca 2025 r. – Autor: Konrad Wolfenstein

Ryzyko obrony i bezpieczeństwa Microsoft: Technik z Chin nadzorowanej chmury Departamentu Obrony USA- – : xpert.digital

Pentagon Scandal ujawnił: Jak technicy Microsoft China dali dostęp do systemów amerykańskich na lata

„Eskorty cyfrowe”: dziwna sztuczka, z którą otoczyły się przepisy dotyczące bezpieczeństwa Microsoft USA dla Chin

### Ogromne ryzyko bezpieczeństwa? Microsoft pozwala chińskim inżynierom czekać na chmurę Pentagonu ### po wymianie China: Microsoft natychmiast zmienia swoją politykę – ale szkody są już wyrządzone ###

Odsunięcie, że chińscy inżynierowie Microsoft opiekowali się wysoce wrażliwą infrastrukturą chmurową Departamentu Obrony USA, wywołało jedną z największych kontrowersji bezpieczeństwa ostatnich czasów. To, co zaczęło się jako rozwiązanie zoptymalizowane koszty wsparcia technicznego, rozwinęło się w potencjalne ryzyko bezpieczeństwa narodowego w znacznym stopniu.

Odsłonięcie niebezpiecznej praktyki

Przez prawie dekadę Microsoft zapewniał oparte na Azure infrastrukturę chmurową dla Departamentu Obrony USA. Ta współpraca, która miała ogromne znaczenie strategiczne i finansowe dla Microsoft, opierała się na systemie, który jest obecnie sklasyfikowany jako rażąco zaniedbany w radzeniu sobie z bardzo poufnymi danymi rządowymi.

Badania śledcze przeprowadzone przez amerykańską organizację Publica ujawniły się w lipcu 2025 r., Które wielu ekspertów ds. Bezpieczeństwa nazywa niedopuszczalną lukę w zakresie bezpieczeństwa: Microsoft pozostawił również nadzór nad infrastrukturą Departamentu Obronnego z krajów spoza USA, zwłaszcza z Chin. Ta praktyka była ustanowiona nie tylko od lat, ale także decydującym czynnikiem sukcesu Microsoftu w zdobywaniu zamówień rządowych w obszarze przetwarzania w chmurze.

Nadaje się do:

System „eskorty cyfrowych”

System opracowany przez Microsoft opierał się na tak zwanych „cyfrowych eskortach” – z odpowiednimi komunikatami bezpieczeństwa, które powinny monitorować pracę zagranicznych techników z daleka. Ci cyfrowi towarzysze działali jako pośrednik między chińskimi inżynierami Microsoft i systemami chmur Pentagon, w których wprowadzili polecenia i instrukcje swoich zagranicznych kolegów w systemach rządowych.

Problem tego systemu polega na jego podstawowej słabości strukturalnej: eskorty cyfrowe często nie miały wiedzy technicznej w celu odpowiedniego monitorowania pracy ich chińskich kolegów. Wielu z tych towarzyszy było byłymi członkami wojskowymi z niskim doświadczeniem programowania, którzy otrzymali niewiele więcej niż minimalne wynagrodzenie za tę krytyczną pracę. Obecna eskorta podsumowała problem: „Ufamy, że to, co robisz, nie jest złośliwe, ale tak naprawdę nie widzimy tego”.

Dostęp do bardzo poufnych danych

Chińscy inżynierowie mieli potencjalnie dostęp do informacji z – „Impact Level 4 i 5”, które są klasyfikowane jako bardzo wrażliwe, ale nie są oficjalnie klasyfikowane jako tajne. Ta kategoria obejmuje treści, które bezpośrednio wspierają operacje wojskowe, a także inne dane, których kompromis według wytycznych Pentagonu „poważne lub katastrofalne skutki” mogą mieć na bezpieczeństwo narodowe.

Poziom wpływu 5 (IL5) jest specjalnie zaprojektowany dla niesklasyfikowanych systemów bezpieczeństwa narodowego (NSS), które obsługują misje DOD i przetwarzane niesklasyfikowane informacje (CUI), które wymagają wyższej ochrony niż IL4. Informacje te mogą obejmować badania i rozwój, dane logistyczne i inne treści misji, które mogą powodować znaczne szkody podczas kompromisu.

Model biznesowy Microsoft i obejście zgodności

Droga do dominacji w chmurze

Microsoftowi udało się ustalić jako dominujący dostawca rządowych usług w chmurze w 2010 roku. W 2019 r. Firma wygrała umowę o wartości 10 miliardów dolarów z Ministerstwem Obrony, która została później anulowana w 2021 r. Po sporach prawnych. W 2022 r., Wraz z Amazon, Google i Oracle, Microsoft otrzymał udział nowych umów w chmurze o wartości do 9 miliardów dolarów.

Sukcesy te były częściowo oparte na zdolności Microsoft do korzystania z globalnych zasobów, a jednocześnie w celu spełnienia surowych wymagań bezpieczeństwa rządu USA. Cyfrowy system eskorty był kreatywnym, ale ryzykownym rozwiązaniem fundamentalnego problemu: w jaki sposób globalna firma technologiczna z szeroko zakrojoną działalnością w Chinach, Indiach i Europie spełnia ograniczające wymagania personelu dla umów rządowych USA?

Fedramp i obejście przepisów dotyczących bezpieczeństwa

Federalny program zarządzania ryzykiem i autoryzacji (FEDRAMP) został wprowadzony w 2011 r., Aby zaoferować znormalizowane podejście do oceny, monitorowania i upoważnienia produktów i usług przetwarzania w chmurze zgodnie z Federalną Ustawą o zarządzaniu bezpieczeństwem informacji (FISMA). Fedramp wymaga od dostawców chmury, którzy chcą współpracować z rządem federalnym, aby zapewnić egzaminów podstawowych dla pracowników, którzy zajmują się bardzo poufnymi danymi rządu federalnego.

Ministerstwo Obrony sformułowało dodatkowe wytyczne w chmurze, które określają, że pracownicy zajmujący się danymi niejawnymi muszą być obywatelami USA lub stałymi mieszkańcami. Wymagania te stanowiły znaczące wyzwanie dla Microsoft, ponieważ firma polegała na globalnej sile roboczej z Indii, Chin, UE i innych regionów.

Indy Crowley, starszy menedżer programu w Microsoft, opracował program eskorty cyfrowej jako sposób na uniknięcie wymagań Fedramp i DOD. Ten system umożliwił zagranicznym inżynierom w krajach takich jak Chiny zapewnić odpowiednie wsparcie bez konieczności bezpośredniego dostępu do systemów rządowych.

Rola agencji systemów informacji obronnej (DISA)

Agencja Systemów Informacji o obronie (DISA) działa jako centralna organizacja wspierająca IT dla Ministerstwa Obrony i jest odpowiedzialna za opracowanie i utrzymanie przewodnika wymagań dotyczących bezpieczeństwa w zakresie obliczeń w chmurze (SRG). DISA definiuje podstawowe wymagania bezpieczeństwa, które DoD wykorzystuje do oceny sytuacji bezpieczeństwa dostawcy usług w chmurze.

Pomimo głównej roli w monitorowaniu bezpieczeństwa w chmurze, DISA wydawało się niewiele wiedzy na temat cyfrowego programu eskorty Microsoft. Rzecznik DISA początkowo stwierdził, że nie jest w stanie znaleźć nikogo, kto słyszał o koncepcji eskorty. Agencja później potwierdziła, że eskorty w „wybranych niesklasyfikowanych środowiskach” Departamentu Obrony są wykorzystywane do „zaawansowanej diagnozy problemu i rozwiązania ekspertów branżowych”.

Brak komunikacji i nadzoru

Niejednoznaczność, o której poinformowano urzędników państwowych o cyfrowym systemie eskorty, rodzi poważne pytania dotyczące nadzoru i komunikacji między Microsoft a odpowiedzialnymi agencjami rządowymi. Podczas gdy Microsoft twierdził, że ujawnił swoje praktyki podczas procesu upoważnienia, urzędnicy rządowi byli zaskoczeni i nie pamiętają istotnych informacji.

David Mihelcic, były dyrektor ds. Technologii DISA, opisał jakąkolwiek widoczność w sieci Ministerstwa Obrony jako „ogromne ryzyko” i drastycznie scharakteryzował sytuację: „Tutaj masz osobę, której tak naprawdę nie ufasz, ponieważ prawdopodobnie jest w chińskiej tajnej służbie, a druga osoba nie jest tak naprawdę zdolna”.

Natychmiastowa reakcja i konsekwencje polityczne

Minister obrony Hegseth interweniuje

Objawienia Publica doprowadziły do natychmiastowych reakcji politycznych na najwyższym poziomie. Minister obrony Pete Hegseth zareagował bezpośrednio na raporty i ogłosił w wiadomości wideo na temat X (wcześniej Twitter): „Zagraniczni inżynierowie – z każdego kraju, w tym Chiny, oczywiście – nigdy nie powinni mieć dostępu do systemów DoD”.

Hegseth nakazał dwutygodniowy przegląd wszystkich kontraktów w chmurze Ministerstwa Obrony, aby upewnić się, że żaden chiński specjaliści nie są zaangażowani w bieżące projekty. Kategorycznie wyjaśnił: „Odtąd Chiny nie będą uczestniczyć w naszych usługach w chmurze”.

W swoim oświadczeniu Hegseth uczyniła również administrację Obamy, ponieważ wynegocjowała pierwotną umowę chmurową. Mówił o „tanich chińskich pracownikach”, których użycie jest „oczywiście niedopuszczalne” i reprezentuje potencjalny słaby punkt w systemach komputerowych DoD.

Microsoft reaguje na ciśnienie

Biorąc pod uwagę presję polityczną, Microsoft zareagował szybko. Frank X. Shaw, dyrektor ds. Komunikacji firmy, potwierdził w piątek na X, że Microsoft dokonał zmian w swoim wsparciu dla klientów rządu USA, „aby upewnić się, że w Chinach nie ma zespołów inżynierskich.

Ogłoszenie to zostało przekazane tylko kilka godzin po tym, jak minister obrony Hegseth ogłosił dochodzenie w sprawie wykorzystania zagranicznych inżynierów przez Microsoft. Szybkość reakcji wskazuje na świadomość firmy na temat nasilenia sytuacji i potencjalny wpływ na jej lukratywne umowy rządowe.

Badanie senatorskie

Senator Tom Cotton, przewodniczący Senatu Agencji Wywiadowczej i członek Komisji Sił Ramię, wysłał w czwartek list do ministra obrony Hegsetha i zapytał informacje i dokumenty dotyczące programu. Cotton poprosił o listę wszystkich pracowników DOD, którzy zatrudniają chińskie personel, a także dalsze szczegóły dotyczące tego, w jaki sposób „eskorty cyfrowe” są szkolone w celu uznania podejrzanych działań.

„Biorąc pod uwagę najmłodsze i niepokojące raporty na temat Microsoft, których inżynierowie w Chinach używają do utrzymania systemów DOD, poprosiłem ministra obrony o zbadanie sprawy”, powiedział Cotton w X-postu. „Musimy chronić się przed wszelkimi zagrożeniami w łańcuchu dostaw naszego wojska”.

Techniczne słabości i zagrożenia bezpieczeństwa

Problem luki w umiejętnościach

Jednym z najbardziej fundamentalnych problemów cyfrowego systemu eskortowego była znaczna rozbieżność w wiedzy technicznej między chińskimi inżynierami i ich amerykańskimi strażnikami. Ta „luka umiejętności” stworzyła niebezpieczną sytuację, w której wysoko wykwalifikowani zagraniczni technicy byli monitorowani przez znacznie mniej wykwalifikowanych obywateli USA.

Matthew Erickson, były inżynier Microsoft, który pracował nad programem, wyraźnie wyjaśnił problem: „Jeśli ktoś wykonuje skrypt o nazwie„ fix_servers.sh ”, ale który faktycznie robi coś złośliwego, to [eskorty] nie miałoby pojęcia”. To stwierdzenie ilustruje podstawową osłabienie systemu: w celu zidentyfikowania niezdolności monitorowania potencjalnie szkodliwego kodu.

Rekrutacja i kwalifikacje eskorty cyfrowej

Rekrutacja cyfrowych eskorty została częściowo przejęta przez Lockheed Martin, przy czym kandydaci byli wybierani głównie z powodu ich wydawnictw bezpieczeństwa, a nie ze względu na ich umiejętności techniczne. Reklamy pracy na stanowiskach towarzyskich z certyfikatem bezpieczeństwa DoD rozpoczęły się od minimalnej płacy 18 USD za godzinę.

Zespół eskorty z udziałem około 50 osób w Insight Global komunikował się co miesiąc z Microsoft Engineers z siedzibą w Chinach i przyznał się do setek poleceń w systemach rządowych. Kierownik projektu ostrzegł Microsoft, że ustawione eskorty miałyby odpowiednie oczy dla tego zadania z powodu niskiej płatności i braku specjalizacyjnego doświadczenia.

Zautomatyzowane środki bezpieczeństwa i ich limity

Microsoft nalegał, aby system eskorty zawierał kilka poziomów bezpieczeństwa, w tym przepływy pracy zatwierdzenia i automatyczne recenzje kodu przez wewnętrzny system recenzji o nazwie „Lockbox”. System ten powinien zapewnić, aby zapytania są klasyfikowane jako bezpieczne lub powodują obawy.

Jednak szczegóły tych środków bezpieczeństwa pozostały niejasne, a Microsoft odmówił ujawnienia konkretnych informacji na temat funkcjonowania systemu Lockbox, powołując się na zagrożenia bezpieczeństwa. Ta niezarejestrowanie wzmocniła obawy krytyków dotyczących skuteczności wdrożonych środków ochronnych.

Kontekst historyczny i poprzednie incydenty bezpieczeństwa

Historia Microsoft z chińskimi hakerami

Kontrowersje dotyczące chińskich inżynierów są szczególnie problematyczne na tle udokumentowanej historii Microsoftu z chińskimi cyberatakami. Firma wielokrotnie atakowała hakerzy z Chin i Rosji, które z powodzeniem weszły do Microsoft Systems.

W 2023 r. Chińskim hakerom udało się ukraść tysiące e-maili z skrzynek pocztowych e-mail Ministerstwa Ministerstwa Zagranicznego i Handlowego. Incydenty te podkreślają rzeczywiste zagrożenie, które jest oparte na chińskich operacjach cybernetycznych, i podejmują decyzję Microsoftu o tym, aby chińscy inżynierowie współpracowali z systemami Pentagon, będą jeszcze bardziej wątpliwe.

Obecne globalne zagrożenia bezpieczeństwa

Zaledwie kilka dni po odkryciu cyfrowego skandalu eskortycznego Microsoft został ponownie dotknięty znaczącym incydentem bezpieczeństwa. W lipcu 2025 r. Znaczący słaby punkt w powszechnym produkcie Microsoft umożliwił kilku chińskim grupom hakerów na kompromis na całym świecie organizacji na całym świecie i co najmniej dwie władze federalne.

Tym razem bliskość incydentów zwiększa obawy dotyczące zdolności Microsoftu do utrzymania odpowiednich środków bezpieczeństwa wobec chińskich zagrożeń cybernetycznych. Charles Carmakal, dyrektor ds. Technologii w Mandiant Google, ostrzegł: „Bardzo ważne jest, aby zrozumieć, że kilku aktorów aktywnie wykorzystuje tę podatność”.

Hub dla bezpieczeństwa i obrony – porady i informacje

Centrum bezpieczeństwa i obrony oferuje uzasadnione porady i aktualne informacje w celu skutecznego wspierania firm i organizacji w wzmocnieniu ich roli w europejskiej polityce bezpieczeństwa i obrony. W bliskim związku z grupą roboczą SME Connect promuje w szczególności małe i średnie firmy (MŚP), które chcą jeszcze bardziej zwiększyć swoją innowacyjną siłę i konkurencyjność w dziedzinie obrony. Jako centralny punkt kontaktu, centrum tworzy decydujący pomost między MŚP a europejską strategią obrony.

Nadaje się do:

Awaria bezpieczeństwa cybernetycznego: chińscy inżynierowie w sercu obrony amerykańskiej

Certyfikacja modelu cyberbezpieczeństwa Matury (CMMC) i wyzwania związane z zgodnością

CMMC w odpowiedzi na luki bezpieczeństwa

Program Cybersecurity Ratura Certification (CMMC) został opracowany przez DOD w celu wzmocnienia bezpieczeństwa cybernetycznego w branży obronnej i lepszej ochrony wrażliwych niesklasyfikowanych informacji. CMMC został zaprojektowany w celu egzekwowania ochrony federalnych informacji o umowie (FCI) i kontrolowanych informacji niesklasyfikowanych (CUI).

Framework CMMC 2.0, który został wprowadzony w listopadzie 2021 r., Zawiera trzy stopnie dojrzewania, każdy z specyficznymi, coraz bardziej surowszymi wymaganiami. Poziom 1 koncentruje się na podstawowych praktykach higieny cybernetycznej dla kontrahentów zajmujących się FCI, podczas gdy poziom 2 i 3 są przeznaczone dla organizacji przetwarzających CUI i wymagają wyższych środków bezpieczeństwa.

Zgodność CMMC Microsoft i problem eskorty

Odsłonięcie cyfrowego systemu towarzyskiego rodzi poważne pytania dotyczące zgodności Microsoftu z wymaganiami CMMC. Poziomy 2 i wyższe CMMC są specjalnie zaprojektowane do ochrony CUI – dokładnie taka informacja, do której chińscy inżynierowie potencjalnie uzyskali dostęp za pośrednictwem systemu eskorty.

Microsoft twierdzi, że klienci mogą wykazać zgodność CMMC w różnych środowiskach chmurowych, w tym w chmurze komercyjnej dla niższych poziomów i amerykańskiej chmurze SoeGechegn w celu uzyskania wyższych wymagań bezpieczeństwa. Jednak fakt, że chińscy inżynierowie mieli dostęp do danych IL4 i IL5, wskazuje na możliwe naruszenie podstawowych zasad CMMC.

Klasyfikacje poziomu wpływu i ich znaczenie

Klasyfikacje poziomu wpływu DOD są kluczowym elementem zrozumienia nasilenia cyfrowego skandalu eskortycznego. Impact Level 4 (IL4) obejmuje kontrolowane niesklasyfikowane informacje (CUI), podczas gdy Impact Level 5 (IL5) jest zaprojektowany dla danych niesklasyfikowanych systemów bezpieczeństwa narodowego (NSS).

Informacje IL5 wymagają wyższej ochrony niż IL4 i zawierają informacje o krytycznych misji i dane NSS. Nieautoryzowane ujawnienie informacji IL5 może mieć poważny lub katastrofalny wpływ na bezpieczeństwo narodowe. Fakt, że chińscy inżynierowie potencjalnie mieli dostęp do obu kategorii, sprawia, że luka bezpieczeństwa jest szczególnie niepokojąca.

Perspektywy międzynarodowe i implikacje geopolityczne

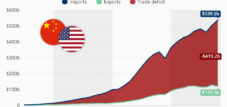

Cyber konflikt w USA w kontekście

Cyfrowy skandal eskorty występuje na tle pogarszających się relacji chińskich w USA i trwałej wojny handlowej – rodzaj konfliktu, który, zgodnie z opinią ekspertów, może prowadzić do chińskich miar cyberprzestępczości. Rząd USA przyznaje, że umiejętności cybernetyczne Chin są jednym z najbardziej agresywnych i niebezpiecznych zagrożeń dla Stanów Zjednoczonych.

Harry Coker, były wysoki urzędnik cywilny w CIA i NSA, bezwzględnie opisał strukturę eskorty: „Gdybym był agentem, uważam to za niezwykle cenne. Musimy się bardzo martwić”. Ta ocena eksperta wywiadowczego podkreśla potencjalną ciężkość luki w zakresie bezpieczeństwa z punktu widzenia wywiadu.

Wpływ na globalny łańcuch dostaw technologii

Skandal rodzi szersze pytania dotyczące bezpieczeństwa zewnętrznych dostawców oprogramowania używanych w całym rządzie federalnym. W grudniu 2024 r. Chiński haker BeyondTrust, prywatny dostawca bezpieczeństwa cybernetycznego, narażił się na dostęp do Ministerstwa Finansów USA, w tym urzędu kontroli aktywów zagranicznych oraz w Urzędu Ministra Finansów Janet Yellen.

Incydenty te pokazują wrażliwość złożonych technologicznych łańcuchów dostaw, od których zależne są współczesne rządy. Ilustrują również trudność utrzymania naprawdę bezpiecznych systemów krajowych w zglobalizowanym świecie, w którym wszystko jest międzynarodowe międzynarodowe i międzynarodowe, jak zauważył Bruce Schneier.

Reakcje branżowe i opinie ekspertów

Eksperci ds. Bezpieczeństwa podnoszą alarm

Różni eksperci ds. Bezpieczeństwa cybernetycznego i byli urzędnicy rządowi wyrazili zaniepokojenie objawieniami. John Sherman, który był Ministerstwem Obrony podczas dyrektora ds. Administracji Biden, powiedział, że był zaskoczony i zaniepokojony spostrzeżeniami Publica: „Prawdopodobnie powinienem był o tym wiedzieć”. Powiedział, że sytuacja uzasadniała „Dokładną recenzję przez DISA, dowództwo cybernetyczne i inne zaangażowane interesariusze”.

Fundacja obrony demokracji scharakteryzowała sytuację jako Pentagon, który „Chiny przyznawały swoje systemy od ponad dekady”. Organizacja ta podkreśliła, że program DOD umożliwił chińskim inżynierom uzyskanie dostępu do systemów Pentagon, podczas gdy mogliby wstawić słabości do systemów DoD pod pozorem konserwacji oprogramowania.

Wysiłki w obronie i przejrzystości Microsoft

Microsoft bronił system eskorty jako zgodny ze standardami rządowymi. Rzecznik firmy powiedział: „W przypadku niektórych zapytań technicznych Microsoft jest popełniony przez nasz zespół globalnych ekspertów w celu zapewnienia wsparcia od upoważnionych pracowników USA, zgodnie z wymogami i procesami rządu USA”.

Firma podkreśliła, że „wszyscy pracownicy i kontrahenci z uprzywilejowanym dostępem w całym kraju muszą zdać egzaminy podstawowe” i że „globalni pracownicy wsparcia nie mają bezpośredniego dostępu do danych klientów ani systemów klientów”. Microsoft twierdził również, że korzysta z kilku poziomów bezpieczeństwa, w tym przepływów prac zatwierdzających i zautomatyzowanych przeglądów kodu, aby zapobiec zagrożeniom.

Niezwykłe dla branży, Microsoft zgodził się podzielić podstawy dokumentów równoważności (BOE) z klientami na podstawie umów o poufności, co pokazuje poziom przejrzystości, który nie oferuje wielu innych dostawców usług w chmurze.

Długoterminowe efekty i potrzeby reformy

Zmiany strukturalne w rządzie

Cyfrowy skandal eskorty może prowadzić do podstawowych zmian w sposobie zarządzania rządem USA i monitorowaniem infrastruktury IT. Objawienia doprowadziły już do zwiększenia kontroli praktyk wykonawców obrony i surowszych wymagań dotyczących zawodu wrażliwych projektów technologicznych.

Analitycy oczekują podobnych kroków w całej branży, ponieważ ustawodawcy i oficerowie wojskowi nadal koncentrują się na zagrożeniach dla bezpieczeństwa cybernetycznego i integralności łańcucha dostaw dla rządowych systemów IT. Ciągły przegląd wszystkich umów w chmurze Ministerstwa Obrony może doprowadzić do ponownej oceny praktyk bezpieczeństwa w całym branży.

Wpływ na innych dostawców chmur

Chociaż obecne rewelacje koncentrują się na Microsoft, nie jest jasne, czy inni dostawcy chmur, którzy pracują dla rządu USA, tacy jak Amazon Web Services lub Google Cloud, są również zależne od eskorty cyfrowej. Firmy te odmówiły komentowania tej sprawy, kiedy skontaktowała się z nimi Publica.

Możliwość, że podobne praktyki w całej branży są powszechne, może prowadzić do kompleksowego przeglądu i reformy praktyk bezpieczeństwa w chmurze dla umów rządowych. Minister obrony Hegseth wskazał, że śledczy mógłby zbadać dostawców certyfikowanych przez program certyfikacji CyberSecurity Dojrzały (CMMC).

Koszty i wydajność vs. bezpieczeństwo

Skandal zbiera podstawowe pytania dotyczące równowagi między efektywnością kosztową a bezpieczeństwem w umowach IT rządowych. Korzystanie z chińskich inżynierów przez Microsoft było czasami motywowane chęcią utrzymywania niskich kosztów, a jednocześnie oferuje wysoce wykwalifikowane wsparcie techniczne.

Indy Crowley, który opracował program eskorty cyfrowej, powiedział Publica: „Zawsze jest to równowaga między kosztami a wysiłkiem i wiedzą specjalistyczną. Więc możesz znaleźć to, co jest wystarczająco dobre”. Ta mentalność, którą Microsoft umożliwił skorzystanie z globalnej siły roboczej, podczas gdy najwyraźniej spełnione wymagania rządowe mogą być teraz poddane fundamentalnej ponownej oceny.

Innowacje technologiczne i przyszłe perspektywy

Automatyzacja i AI w cyberbezpieczeństwie

Objawienia o eskortach cyfrowych podkreślają potrzebę bardziej zaawansowanych zautomatyzowanych systemów bezpieczeństwa, które mogą uzupełniać lub zastąpić nadzór człowieka. Nowoczesne technologie bezpieczeństwa cybernetycznego, w tym kontrolowane przez AI wykrywanie zagrożeń i zautomatyzowaną analizę kodu, mogą rozwiązać niektóre słabości ludzkiego systemu towarzyskiego.

Microsoft i inni dostawcy chmury już znacznie inwestują w rozwiązania bezpieczeństwa oparte na sztucznej inteligencji, które mogą rozpoznać potencjalnie szkodliwe działania w czasie rzeczywistym. W przyszłości technologie te mogą odgrywać kluczową rolę w zmniejszeniu potrzeby pośredników ludzkich, które mogą nie mieć niezbędnych umiejętności technicznych.

Architektur zerowej i ich wdrożenia

Skandal zwiększa również ruch w kierunku architektur bezpieczeństwa zerowej, które zakładają, że żaden podmiot – ani w obwodzie, ani poza nią – nie jest automatycznie godna zaufania. Podejścia te wymagają ciągłej weryfikacji i monitorowania wszystkich użytkowników i urządzeń przed przyznaniem dostępu do systemów i danych.

W przypadku rządowych usług w chmurze wdrożenie solidnych zasad zerowej zerowej zaufania może zmniejszyć niektóre ryzyko wynikające z korzystania z zagranicznego wsparcia technicznego. Takie systemy wymagałyby, aby każde działanie – niezależnie od tego, kto je niesie – było weryfikowane przez kilka poziomów bezpieczeństwa.

Skutki ekonomiczne i dynamika rynku

Wpływ na rządowy biznes Microsoft

Rządowy biznes Microsoft jest istotnym czynnikiem sprzedaży dla firmy. Według ostatniego raportu wyników kwartalnych Microsoft generuje znaczny dochód z kontraktów rządowych, a ponad połowa z 70 miliardów dolarów od klientów z siedzibą w USA w pierwszym kwartale.

Według analityków dział usług Azure Cloud, na który wpływa kontrowersja, generuje ponad 25% całkowitej sprzedaży firmy. Wszelkie długoterminowe upośledzenie zdolności Microsoft do uzyskania lub zatrzymywania umów rządowych może mieć znaczące skutki finansowe.

Konkurencyjne efekty w branży chmurowej

Skandal może przynieść korzyści konkurentom Microsoft w branży chmurowej, zwłaszcza Amazon Web Services (AWS), który jest już największym dostawcą chmur i Google Cloud. Jeśli agencje rządowe zaczną kwestionować praktyki bezpieczeństwa Microsoft, możesz zwrócić się do alternatywnych dostawców, którzy mogą zaoferować bardziej solidne gwarancje bezpieczeństwa.

Kontrowersje mogą również prowadzić do modernizacji standardów bezpieczeństwa w branży, ponieważ dostawcy starają się zdystansować od problemów poruszonych w przypadku Microsoft. Może to prowadzić do wyższych kosztów, ale także poprawiło praktyki bezpieczeństwa w całej branży.

Wpływ na globalny łańcuch dostaw technologii

Objawienia rodzą również szerokie pytania dotyczące zrównoważonego rozwoju globalnych łańcuchów dostaw technologii w czasach napięć geopolitycznych. Wiele firm technologicznych polega na talentach i zasobach z różnych krajów, w tym tych, które są postrzegane jako potencjalni przeciwnicy.

Trend w kierunku „Freund-Salung” lub „bliskiej swobody” krytycznych usług technologicznych może przyspieszyć, ponieważ rządy próbują zmniejszyć swoją zależność od potencjalnie problematycznych zagranicznych dostawców. Może to prowadzić do znaczących zmian w sposobie struktury i działalności globalnych firm technologicznych.

Reformy regulacyjne i konsekwencje polityczne

Potencjalne zmiany w prawie

Cyfrowy skandal eskorty może prowadzić do znacznych reform regulacyjnych, które mają na celu zapobieganie podobnym lukom bezpieczeństwa w przyszłości. Kongres mógłby wprowadzić surowsze wymagania dotyczące zatrudnienia zagranicznych pracowników do wrażliwych projektów rządowych lub określić rozszerzone testy podstawowe i wymagania dotyczące monitorowania.

Możliwe reformy mogą również obejmować rozszerzone wymagania dotyczące przejrzystości dla dostawców usług w chmurze, którzy współpracują z rządem, w tym szczegółowe raporty na temat narodowości i kwalifikacji wszystkich pracowników, którzy mają dostęp do systemów rządowych.

Wpływ na przyszłe praktyki zamówień

Kontrowersje mogą również prowadzić do podstawowych zmian w praktykach zamówień rządowych. Przyszłe umowy mogą zawierać surowsze wymogi bezpieczeństwa, rozszerzone prawa do kontroli i trudniejsze kary za naruszenia bezpieczeństwa.

Rząd może również zacząć bardziej priorytetowo traktować bezpieczeństwo wobec kosztów, co może prowadzić do wyższych wydatków na usługi IT, ale także bardziej solidne gwarancje bezpieczeństwa. Może to mieć zastosowanie szczególnie do bardzo poufnych projektów, które obejmują dane bezpieczeństwa narodowego.

Microsoft Digital Escort Scandal odkrył krytyczną wrażliwość w sposób, w jaki rząd USA zarządza i monitoruje swoje najbardziej wrażliwe systemy informatyczne. Odsunięcie, że chińscy technicy mieli dostęp do systemów Pentagon-Cloud przez dekadę, nie tylko wywołały natychmiastowe reakcje polityczne i przedsiębiorcze, ale także podniosły podstawowe pytania dotyczące równowagi między efektywnością kosztową a bezpieczeństwem narodowym.

Szybka reakcja ministra obrony Hegsetha i Microsoft natychmiastowych zmian politycznych wykazuje świadomość nasilenia sytuacji. Jednak konsekwencje tego skandalu wykraczają daleko poza jedną praktykę korporacyjną. Wpływają na podstawowe pytanie, w jaki sposób społeczeństwa demokratyczne mogą chronić swoją najbardziej krytyczną infrastrukturę cyfrową w coraz bardziej sieciowym i geopolitycznym świecie.

Długoterminowe skutki będą prawdopodobnie fundamentalną ponowną oceną praktyk bezpieczeństwa w chmurze, surowszych wymagań regulacyjnych i być może przeprojektowaniem gatunku, w jaki globalne firmy technologiczne współdziałają z rządami krajowymi. Podczas gdy do natychmiastowego kryzysu mogą podchodzić do zmian Microsoftu w zmianach politycznych i badanie Pentagonu, szersze wyzwanie polegające na poglapieniu bezpieczeństwa i wydajności w zglobalizowanym krajobrazie technologicznym.

Porady – Planowanie – wdrożenie

Chętnie będę Twoim osobistym doradcą.

Szef rozwoju biznesu

Przewodniczący SME Connect Defense Group

Porady – Planowanie – wdrożenie

Chętnie będę Twoim osobistym doradcą.

skontaktować się ze mną pod Wolfenstein ∂ xpert.digital

zadzwonić pod +49 89 674 804 (Monachium)