Risco de defesa e segurança Microsoft: Técnicos da China supervisionaram a nuvem do Departamento de Defesa dos EUA

Pré-lançamento do Xpert

Seleção de voz 📢

Publicado em: 23 de julho de 2025 / atualização de: 23 de julho de 2025 – Autor: Konrad Wolfenstein

Risco de defesa e segurança Microsoft: Técnico da China supervisionou a nuvem do Departamento de Defesa dos EUA- – : Xpert.Digital

O escândalo do Pentágono revelou: Como os técnicos da Microsoft China deram acesso aos sistemas dos EUA por anos

“Escorts Digital”: o truque bizarro com o qual as leis de segurança dos EUA da Microsoft para a China cercavam

### Um enorme risco de segurança? A Microsoft deixou os engenheiros chineses esperarem a nuvem do Pentágono ### após a substituição da China: a Microsoft muda imediatamente sua política – mas o dano já está feito ###

A inauguração que os engenheiros chineses da Microsoft cuidaram da infraestrutura em nuvem altamente sensível do Departamento de Defesa dos EUA desencadeou uma das maiores controvérsias de segurança dos últimos tempos. O que começou como uma solução otimizada para o custo para suporte técnico desenvolvido em um risco potencial de segurança nacional de extensão considerável.

A inauguração de uma prática perigosa

Por quase uma década, a Microsoft forneceu a infraestrutura em nuvem baseada no Azure para o Departamento de Defesa dos EUA. Essa cooperação, de enorme importância estratégica e financeira para a Microsoft, foi baseada em um sistema que agora é classificado como negligente em lidar com dados do governo altamente sensíveis.

A pesquisa de investigação da organização americana Plublica trouxe à luz em julho de 2025, que muitos especialistas em segurança chamam de lacuna de segurança inaceitável: a Microsoft também deixou a supervisão de suas infraestruturas do Departamento de Defesa de países não americanos, especialmente da China. Essa prática não foi estabelecida apenas por anos, mas também um fator decisivo para o sucesso da Microsoft em ganhar ordens governamentais na área de computação em nuvem.

Adequado para:

O sistema de "escoltas digitais"

O sistema desenvolvido pela Microsoft foi baseado nos chamados "acompanhantes digitais" – cidadãos com comunicados de segurança correspondentes que deveriam monitorar o trabalho de técnicos estrangeiros à distância. Esses companheiros digitais atuaram como um intermediário entre os engenheiros da Microsoft chinesa e os sistemas de nuvem do Pentágono, nos quais inseriram os comandos e instruções de seus colegas estrangeiros nos sistemas governamentais.

O problema desse sistema está em sua fraqueza estrutural fundamental: as escoltas digitais geralmente não tinham a experiência técnica para monitorar adequadamente o trabalho de seus colegas chineses. Muitos desses companheiros eram ex -membros militares com baixa experiência de programação, que receberam pouco mais do que o salário mínimo por esse trabalho crítico. Uma escolta atual resumiu o problema: "Confiamos que o que você faz não é malicioso, mas realmente não podemos vê -lo".

Acesso a dados altamente sensíveis

Os engenheiros chineses tinham potencialmente acesso a informações dos – "Nível 4 e 5 de Impacto" classificados como altamente sensíveis, mas não são oficialmente classificados como secretos. Essa categoria inclui conteúdo que apóia diretamente as operações militares, bem como outros dados cujo compromisso de acordo com as diretrizes do Pentágono "efeitos graves ou catastróficos" poderiam ter na segurança nacional.

O nível 5 de impacto (IL5) é projetado especialmente para sistemas de segurança nacional (NSS) não classificados, que suportam missões do Departamento de Defesa e informações não classificadas controladas pelo processo (CUI) que requerem maior proteção que o IL4. Essas informações podem incluir pesquisa e desenvolvimento, dados de logística e outros conteúdos críticos da missão que podem causar danos consideráveis ao comprometer.

Modelo de negócios da Microsoft e desvio de conformidade

O caminho para o domínio da nuvem

A Microsoft conseguiu se estabelecer como um fornecedor dominante de serviços em nuvem do governo nos 2010. Em 2019, a empresa ganhou um contrato em nuvem de 10 bilhões de dólares com o Ministério da Defesa, que mais tarde foi cancelado em 2021 após disputas legais. Em 2022, juntamente com a Amazon, Google e Oracle, a Microsoft recebeu uma parte de novos contratos em nuvem no valor de até US $ 9 bilhões.

Esses sucessos foram parcialmente baseados na capacidade da Microsoft de usar recursos globais e, ao mesmo tempo, atender aos rigorosos requisitos de segurança do governo dos EUA. O sistema de escolta digital foi uma solução criativa, mas arriscada, para um problema fundamental: como uma empresa de tecnologia global com operações extensas na China, Índia e Europa atende aos requisitos restritivos de pessoal para contratos do governo dos EUA?

Fedramp e a circunntação dos regulamentos de segurança

O Programa Federal de Gerenciamento de Risco e Autorização (FedRamp) foi introduzido em 2011 para oferecer uma abordagem padronizada para a avaliação, monitoramento e autorização de produtos e serviços de computação em nuvem sob a Lei Federal de Gerenciamento de Segurança da Informação (FISMA). As demandas da FedRamp de provedores de nuvem que desejam trabalhar com o governo federal para garantir que os exames em segundo plano sejam realizados para funcionários que lidam com dados do governo federal altamente sensíveis.

O Ministério da Defesa formulou diretrizes adicionais em nuvem que prescrevem que os funcionários que lidam com dados classificados devem ser cidadãos americanos ou residentes permanentes. Esses requisitos foram um desafio significativo para a Microsoft, uma vez que a empresa confia em uma força de trabalho global da Índia, China, UE e outras regiões.

Indy Crowley, gerente sênior de programa da Microsoft, desenvolveu o programa de acompanhantes digitais como uma maneira de evitar os requisitos do Fedramp e do DOD. Esse sistema permitiu que engenheiros estrangeiros em países como a China fornecessem apoio apropriado sem precisar ter acesso direto aos sistemas governamentais.

O papel da Agência de Sistemas de Informação de Defesa (DISA)

A Agência de Sistemas de Informação de Defesa (DISA) atua como uma organização central de suporte de TI para o Ministério da Defesa e é responsável pelo desenvolvimento e manutenção do Guia de Requisitos de Segurança de Computação em Cloud (SRG). O DISA define os requisitos básicos de segurança que o DOD usa para avaliar a situação de segurança de um provedor de serviços em nuvem.

Apesar de seu papel central no monitoramento da segurança da nuvem, o DISA parecia ter pouco conhecimento sobre o programa de acompanhantes digitais da Microsoft. Um porta -voz da DISA declarou inicialmente não ser capaz de encontrar ninguém que tivesse ouvido falar do conceito de escolta. Mais tarde, a agência confirmou que acompanhantes em "ambientes não classificados selecionados" do Departamento de Defesa são usados para "diagnóstico avançado de problemas e solução de especialistas do setor".

Falta de comunicação e supervisão

A ambiguidade de quais funcionários do governo foram informados sobre o sistema de escolta digital levanta sérias questões sobre supervisão e comunicação entre a Microsoft e as agências governamentais responsáveis. Enquanto a Microsoft alegou ter divulgado suas práticas durante o processo de autorização, os funcionários do governo ficaram surpresos e não conseguiam se lembrar das informações relevantes.

David Mihelcic, ex -diretor de tecnologia da DISA, descreveu qualquer visibilidade na rede do Ministério da Defesa como um "enorme risco" e caracterizou drasticamente a situação: "Aqui você tem uma pessoa em quem você realmente não confia porque ela provavelmente está no serviço secreto chinês e a outra pessoa não é realmente capaz".

A reação imediata e as consequências políticas

O ministro da Defesa Hegseth intervém

As revelações da Publica levaram a reações políticas imediatas no mais alto nível. O ministro da Defesa, Pete Hegseth, reagiu diretamente aos relatórios e anunciou em uma mensagem de vídeo em X (anteriormente Twitter): “Engenheiros estrangeiros – de todos os países, incluindo a China, é claro – nunca devem ter acesso aos sistemas do Departamento de Defesa”.

Hegseth ordenou uma revisão de duas semanas de todos os contratos em nuvem do Ministério da Defesa para garantir que nenhum especialista chinês esteja envolvido em projetos em andamento. Ele explicou categoricamente: "A China não terá nenhuma participação em nossos serviços em nuvem a partir de agora".

Em sua declaração, Hegseth também responsabilizou o governo Obama porque havia negociado o acordo original em nuvem. Ele falou de "trabalhadores chineses baratos", cujo uso é "obviamente inaceitável" e representa um ponto fraco potencial nos sistemas de computador do Departamento de Defesa.

Microsoft reage à pressão

Em vista da pressão política, a Microsoft reagiu rapidamente. Frank X. Shaw, diretor de comunicações da empresa, confirmou na sexta -feira em X que a Microsoft havia feito alterações em seu apoio aos clientes do governo dos EUA ", para garantir que não haja equipes de engenharia com sede na China.

Este anúncio foi dado apenas horas depois que o ministro da Defesa Hegseth anunciou uma investigação do uso de engenheiros estrangeiros pela Microsoft. A velocidade da reação indica a conscientização da Companhia para a gravidade da situação e os efeitos potenciais em seus lucrativos contratos do governo.

Exame senatorial

O senador Tom Cotton, presidente da Agência de Inteligência do Senado e membro do Comitê das Forças ARM, enviou uma carta ao ministro da Defesa Hegseth na quinta -feira e pediu informações e documentos sobre o programa. A Cotton pediu uma lista de todos os trabalhadores do Departamento de Defesa que empregam funcionários chineses, além de mais detalhes sobre como os "acompanhantes digitais" dos EUA são treinados para reconhecer atividades suspeitas.

"Tendo em vista os relatórios mais jovens e perturbadores da Microsoft, que os engenheiros da China usa para manter os sistemas do Departamento de Defesa, pedi ao Ministro da Defesa para examinar o assunto", disse Cotton em um post X. "Temos que nos proteger contra todas as ameaças na cadeia de suprimentos de nossas forças armadas".

Fraquezas técnicas e riscos de segurança

O problema de lacuna de habilidades

Um dos problemas mais fundamentais do sistema de escolta digital foi a considerável discrepância na experiência técnica entre os engenheiros chineses e seus guardas americanos. Essa “lacuna de habilidades” criou uma situação perigosa na qual técnicos estrangeiros altamente qualificados foram monitorados por cidadãos americanos significativamente menos qualificados.

Matthew Erickson, um ex -engenheiro da Microsoft que trabalhou no programa, explicou o problema claramente: "Se alguém executa um script chamado 'fix_servers.sh', mas que na verdade faz algo maligno, então [as escoltas] não teriam idéia". Esta afirmação ilustra a fraqueza fundamental do sistema: identificar a incapacidade do monitoramento de código potencialmente prejudicial.

Recrutamento e qualificação das escoltas digitais

O recrutamento das escoltas digitais foi parcialmente adquirido pela Lockheed Martin, com os candidatos sendo selecionados principalmente por causa de seus comunicados de segurança e não por suas habilidades técnicas. Os anúncios de emprego para posições de escolta com a certificação de segurança do DOD começaram com um salário mínimo de US $ 18 por hora.

Uma equipe de acompanhantes de cerca de 50 pessoas no Insight Global se comunicou mensalmente com os engenheiros da Microsoft com sede na China e admitiu centenas de comandos em sistemas governamentais. Um gerente de projeto alertou a Microsoft que as acompanhantes teriam os olhos certos para esta tarefa devido ao baixo pagamento e falta de experiência especializada.

Medidas de segurança automatizadas e seus limites

A Microsoft insistiu que o sistema de acompanhantes incluía vários níveis de segurança, incluindo fluxos de trabalho de aprovação e revisões automatizadas de código por um sistema de revisão interna chamado "Lockbox". Este sistema deve garantir que as consultas sejam classificadas como seguras ou dê origem à preocupação.

No entanto, os detalhes dessas medidas de segurança permaneceram vagos, e a Microsoft se recusou a revelar informações específicas sobre o funcionamento do sistema Lockbox, citando riscos de segurança. Essa não transparência reforçou as preocupações dos críticos sobre a eficácia das medidas de proteção implementadas.

Contexto histórico e incidentes de segurança anteriores

História da Microsoft com hackers chineses

A controvérsia sobre os engenheiros chineses é particularmente problemática contra os antecedentes da história documentada da Microsoft com ataques cibernéticos chineses. A empresa foi direcionada repetidamente por hackers da China e da Rússia, que entraram com sucesso na Microsoft Systems.

Em 2023, os hackers chineses conseguiram roubar milhares de e-mails das caixas de correio de email do Ministério do Exterior e Comércio. Esses incidentes sublinham a ameaça real, baseada em operações cibernéticas chinesas, e tornam a decisão da Microsoft que os engenheiros chineses trabalham com sistemas de Pentágono funcionam ainda mais questionáveis.

Ameaças de segurança globais atuais

Apenas alguns dias após a descoberta do escândalo de escolta digital, a Microsoft foi novamente atingida por um incidente de segurança significativo. Em julho de 2025, um ponto fraco significativo em um produto generalizado da Microsoft permitiu que vários grupos de hackers chineses comprometessem dezenas de organizações em todo o mundo e pelo menos duas autoridades federais.

Esse tempo de proximidade dos incidentes aumenta as preocupações com a capacidade da Microsoft de manter as medidas de segurança apropriadas contra ameaças cibernéticas chinesas. Charles Carmakal, diretor de tecnologia do Mandiant do Google, alertou: "É fundamental entender que vários atores agora estão explorando ativamente essa vulnerabilidade".

Hub de segurança e defesa – conselhos e informações

O Hub de Segurança e Defesa oferece conselhos bem fundamentados e informações atuais, a fim de apoiar efetivamente empresas e organizações no fortalecimento de seu papel na política de segurança e defesa européia. Em estreita conexão com o Grupo de Trabalho de Connect SME, ele promove pequenas e médias empresas (PMEs), em particular, que desejam expandir ainda mais sua força e competitividade inovadoras no campo da defesa. Como ponto central de contato, o hub cria uma ponte decisiva entre as PME e a estratégia de defesa européia.

Adequado para:

Falha na segurança cibernética: engenheiros chineses no coração da defesa dos EUA

A Certificação do Matatura do Matura em segurança cibernética (CMMC) e a conformidade

CMMC em resposta a lacunas de segurança

O Programa Certificação de Matatura do Matatura (Cybersecurity Matatura) foi desenvolvido pelo Departamento de Defesa para fortalecer a segurança cibernética no setor de defesa e para melhor proteger informações não classificadas sensíveis. O CMMC foi projetado para aplicar a proteção das informações do contrato federal (FCI) e as informações não classificadas controladas (CUI).

A estrutura CMMC 2.0, que foi introduzida em novembro de 2021, compreende três graus de amadurecimento, cada um com requisitos específicos e cada vez mais rigorosos. O nível 1 se concentra nas práticas básicas de higiene cibernética para contratados que lidam com a FCI, enquanto os níveis 2 e 3 são projetados para organizações que processam CUI e requerem medidas de segurança mais altas.

A conformidade do CMMC da Microsoft e o problema da escolta

A inauguração do sistema de acompanhantes digitais levanta sérias questões sobre a conformidade da Microsoft com os requisitos da CMMC. Níveis 2 e níveis mais altos CMMC são projetados especialmente para a proteção do CUI – exatamente o tipo de informação que os engenheiros chineses potencialmente acessaram através do sistema de acompanhantes.

A Microsoft afirma que os clientes podem demonstrar conformidade com o CMMC em vários ambientes em nuvem, incluindo a nuvem comercial para níveis mais baixos e a nuvem Soegechegn dos EUA para obter requisitos mais altos de segurança. No entanto, o fato de os engenheiros chineses terem acesso aos dados de IL4 e IL5 indica uma possível violação dos princípios básicos do CMMC.

Classificações de nível de impacto e seu significado

As classificações do nível de impacto do DoD são um elemento crítico para entender a gravidade do escândalo de escolta digital. O nível de impacto 4 (IL4) abrange informações não classificadas controladas (CUI), enquanto o nível 5 de impacto 5 (IL5) foi projetado para dados de sistemas de segurança nacional não classificados (NSS).

As informações do IL5 requer proteção mais alta que o IL4 e incluem informações de missão crítica e dados do NSS. A divulgação não autorizada das informações de IL5 pode ter efeitos graves ou catastróficos na segurança nacional. O fato de os engenheiros chineses potencialmente terem acesso a ambas as categorias torna a lacuna de segurança particularmente alarmante.

Perspectivas internacionais e implicações geopolíticas

Conflito cibernético da China nos EUA

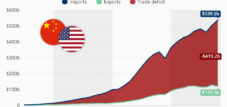

O escândalo de escolta digital ocorre contra os antecedentes da deterioração dos relacionamentos chineses dos EUA e uma guerra comercial persistente – o tipo de conflito que, de acordo com a opinião de especialistas, pode levar a medidas chinesas de cálculo cibernético. O governo dos EUA reconhece que as habilidades cibernéticas da China são uma das ameaças mais agressivas e perigosas para os Estados Unidos.

Harry Coker, um ex-funcionário público de alto escalão da CIA e NSA, descreveu sem rodeios a estrutura de escolta: "Se eu fosse operador, consideraria isso extremamente valioso. Temos que estar muito preocupados". Essa avaliação de um especialista em inteligência sublinha a severidade potencial da lacuna de segurança do ponto de vista da inteligência.

Efeitos na cadeia de suprimentos de tecnologia global

O escândalo levanta questões mais amplas sobre a segurança de provedores de software de terceiros usados em todo o governo federal. Em dezembro de 2024, o hacker chinês BeyondTrust, um provedor de segurança cibernética privada, comprometeu -se a ter acesso ao Ministério das Finanças dos EUA, incluindo os do Escritório de Controle de Ativos Estrangeiros e no Escritório de Ministra das Finanças Janet Yellen.

Esses incidentes demonstram a vulnerabilidade das complexas cadeias de suprimentos tecnológicos das quais os governos modernos dependem. Eles também ilustram a dificuldade de manter sistemas nacionais realmente seguros em um mundo globalizado no qual tudo é internacionalmente internacional e em uma aprovação internacional, como observou o especialista em segurança Bruce Schneier.

Reações do setor e opiniões de especialistas

Especialistas em segurança levantam o alarme

Vários especialistas em segurança cibernética e ex -funcionários do governo expressaram preocupação com as revelações. John Sherman, que foi o Ministério da Defesa durante o diretor de informações do governo Biden, disse que ficou surpreso e preocupado com as idéias de Publica: "Eu provavelmente deveria saber sobre isso". Ele disse que a situação justificou uma "revisão completa de DISA, comando cibernético e outras partes interessadas envolvidas".

A base para a defesa das democracias caracterizou a situação como um Pentágono, que "a China concedeu acesso a seus sistemas há mais de uma década". Essa organização enfatizou que o programa DOD permitiu que os engenheiros chineses obtivessem acesso aos sistemas de Pentágono, enquanto eles poderiam inserir fraquezas nos sistemas do Departamento de Defesa sob o disfarce de manutenção de software.

Esforços de defesa e transparência da Microsoft

A Microsoft defendeu o sistema de acompanhantes como compatível com os padrões do governo. Um porta -voz da empresa disse: "Para algumas consultas técnicas, a Microsoft é cometida por nossa equipe de especialistas globais, a fim de fornecer apoio da equipe autorizada dos EUA, de acordo com os requisitos e processos do governo dos EUA".

A empresa enfatizou que "todos os funcionários e contratados com acesso privilegiado em todo o país precisam passar nos exames de segundo plano" e que "os funcionários de suporte global não têm acesso direto aos dados ou sistemas de clientes". A Microsoft também alegou usar vários níveis de segurança, incluindo fluxos de trabalho de aprovação e revisões automatizadas de código para evitar ameaças.

Incomum para o setor, a Microsoft concordou em compartilhar sua base de documentos de equivalência (BOE) com os clientes sob acordos de confidencialidade, que demonstram um nível de transparência que não oferece muitos outros provedores de serviços em nuvem.

Efeitos de longo prazo e necessidades de reforma

Mudanças estruturais no governo-it

O escândalo de escolta digital pode levar a mudanças fundamentais na maneira como o governo dos EUA gerencia e monitora sua infraestrutura de TI. As revelações já levaram ao aumento do controle das práticas de contratados de defesa e requisitos mais rígidos para a ocupação de projetos de tecnologia sensível.

Os analistas esperam medidas semelhantes em todo o setor, uma vez que legisladores e oficiais militares continuam se concentrando nos riscos de segurança cibernética e na integridade da cadeia de suprimentos para os sistemas de TI do governo. A revisão contínua de todos os contratos em nuvem do Ministério da Defesa pode levar a uma reavaliação de práticas de segurança em todo o setor.

Efeitos em outros provedores de nuvem

Embora as revelações atuais se concentrem na Microsoft, não está claro se outros provedores de nuvem que trabalham para o governo dos EUA, como a Amazon Web Services ou o Google Cloud, também dependem de acompanhantes digitais. Essas empresas se recusaram a comentar o assunto quando foram contatadas pela Publica.

A possibilidade de práticas semelhantes em todo o setor serem generalizadas pode levar a uma revisão e reforma abrangentes das práticas de segurança em nuvem para contratos governamentais. O ministro da Defesa Hegseth indicou que o investigador poderia investigar os fornecedores certificados pelo programa Certificação de Modelo de Maturidade de Segurança Cibernética (CMMC).

Custos e eficiência vs. segurança

O escândalo levanta questões fundamentais sobre o equilíbrio entre eficiência de custos e segurança nos contratos de TI do governo. O uso da Microsoft dos engenheiros chineses às vezes era motivado pelo desejo de manter os custos baixos e, ao mesmo tempo, oferecer suporte técnico altamente qualificado.

Indy Crowley, que desenvolveu o programa de acompanhantes digitais, disse à Publica: "É sempre um equilíbrio entre custos e esforço e experiência. Para que você possa encontrar o que é bom o suficiente". Essa mentalidade, que a Microsoft possibilitou usar sua força de trabalho global, enquanto os requisitos do governo foram aparentemente atendidos, agora podiam ser submetidos a uma reavaliação fundamental.

Inovações tecnológicas e perspectivas futuras

Automação e IA em segurança cibernética

As revelações sobre as escoltas digitais sublinham a necessidade de sistemas de segurança automatizados mais avançados que podem complementar ou substituir a supervisão humana. As modernas tecnologias de segurança cibernética, incluindo a detecção de ameaças controladas pela IA e a análise automatizada de código, podem abordar algumas das fraquezas do sistema de acompanhantes humanas.

A Microsoft e outros provedores de nuvem já estão investindo consideravelmente em soluções de segurança baseadas em IA que podem reconhecer atividades potencialmente prejudiciais em tempo real. No futuro, essas tecnologias poderiam desempenhar um papel crítico na redução da necessidade de intermediários humanos que podem não ter as habilidades técnicas necessárias.

Arquiteturas de Trust Zero e sua implementação

O escândalo também aumenta o movimento em direção a arquiteturas de segurança zero -confiança, que assumem que nenhuma entidade – nem dentro nem fora do perímetro da rede – é automaticamente confiável. Essas abordagens requerem verificação e monitoramento contínuos de todos os usuários e dispositivos antes que o acesso a sistemas e dados seja concedido.

Para os serviços em nuvem do governo, a implementação de princípios robustos de trust zero pode reduzir alguns dos riscos que surgem do uso de apoio técnico estrangeiro. Tais sistemas exigiriam que toda ação – independentemente de quem os carregue – seja verificada por vários níveis de segurança.

Efeitos econômicos e dinâmica de mercado

Efeitos nos negócios do governo da Microsoft

Os negócios do governo da Microsoft são um fator de vendas significativo para a empresa. De acordo com o recente relatório de resultados trimestrais, a Microsoft gera renda significativa dos contratos governamentais, com mais da metade dos US $ 70 bilhões na rotatividade de clientes baseados nos EUA no primeiro trimestre.

Segundo analistas, a divisão de serviços do Azure Cloud, que é afetada pela controvérsia, gera mais de 25% do total de vendas da empresa. Qualquer comprometimento a longo prazo da capacidade da Microsoft de ganhar ou reter contratos governamentais pode ter efeitos financeiros significativos.

Efeitos competitivos na indústria da nuvem

O escândalo poderia beneficiar os concorrentes da Microsoft na indústria da nuvem, especialmente os serviços da Web da Amazon (AWS), que já é o maior provedor de nuvem e o Google Cloud. Se as agências governamentais começarem a questionar as práticas de segurança da Microsoft, você poderá recorrer a fornecedores alternativos que podem oferecer garantias de segurança mais robustas.

A controvérsia também pode levar a uma atualização da indústria dos padrões de segurança, já que os fornecedores tentam se distanciar dos problemas levantados no caso da Microsoft. Isso pode levar a custos mais altos, mas também melhorou as práticas de segurança em todo o setor.

Efeitos na cadeia de suprimentos de tecnologia global

As revelações também levantam questões amplas sobre a sustentabilidade das cadeias de suprimentos de tecnologia global em um período de tensões geopolíticas. Muitas empresas de tecnologia dependem de talentos e recursos de diferentes países, incluindo aqueles que são vistos como potenciais oponentes.

A tendência em direção a "Freund-Salung" ou "quase spray" de serviços críticos de tecnologia pode acelerar porque os governos estão tentando reduzir sua dependência de fornecedores estrangeiros potencialmente problemáticos. Isso pode levar a mudanças significativas na maneira como as empresas de tecnologia global estão estruturadas e operam.

Reformas regulatórias e consequências políticas

Mudanças potenciais na lei

O escândalo de escolta digital pode levar a consideráveis reformas regulatórias que visam evitar lacunas de segurança semelhantes no futuro. O Congresso poderia introduzir requisitos mais rígidos para o emprego de trabalhadores estrangeiros em projetos sensíveis ao governo ou prescrever testes de fundo estendidos e requisitos de monitoramento.

As possíveis reformas também podem incluir requisitos prolongados de transparência para provedores de serviços em nuvem que trabalham com o governo, incluindo relatórios detalhados sobre a nacionalidade e as qualificações de todos os funcionários que têm acesso a sistemas governamentais.

Efeitos nas práticas futuras de compras

A controvérsia também pode levar a mudanças fundamentais nas práticas de compras do governo. Os contratos futuros podem conter requisitos de segurança mais rigorosos, direitos de auditoria prolongados e punições mais difíceis por violações de segurança.

O governo também pode começar a priorizar a segurança mais em relação aos custos, o que poderia levar a despesas mais altas para os serviços de TI, mas também garantias de segurança mais robustas. Isso pode se aplicar particularmente a projetos altamente sensíveis que incluem dados de segurança nacional.

O escândalo de escolta digital da Microsoft descobriu uma vulnerabilidade crítica na maneira como o governo dos EUA gerencia e monitora seus sistemas de TI mais sensíveis. A inauguração de que os técnicos chineses tiveram acesso a sistemas de nuvem de pentágono por uma década não apenas desencadeou reações políticas e empreendedoras imediatas, mas também levantou questões básicas sobre o equilíbrio entre eficiência de custos e segurança nacional.

A rápida reação do ministro da Defesa, Hegseth e Microsoft, mudanças políticas imediatas mostram a conscientização da gravidade da situação. No entanto, as implicações desse escândalo vão muito além de uma única prática corporativa. Eles afetam a questão central de como as sociedades democráticas podem proteger suas infraestruturas digitais mais críticas em um mundo cada vez mais em rede e geopolítico.

Os efeitos a longo prazo provavelmente serão uma reavaliação fundamental das práticas de segurança em nuvem, requisitos regulatórios mais rigorosos e possivelmente um redesenho das espécies como as empresas de tecnologia global interagem com os governos nacionais. Embora a crise imediata possa ser abordada pelas mudanças nas mudanças políticas da Microsoft e pelo exame do Pentágono, o desafio mais amplo de reconciliar a segurança e a eficiência em um cenário tecnológico globalizado.

Conselho – Planejamento – Implementação

Ficarei feliz em servir como seu conselheiro pessoal.

Chefe de Desenvolvimento de Negócios

Presidente SME Connect Defense Working Group

Conselho – Planejamento – Implementação

Ficarei feliz em servir como seu conselheiro pessoal.

entrar em contato comigo com Wolfenstein ∂ xpert.digital

me chamar +49 89 674 804 (Munique)