Wyciek danych WhatsApp: Dlaczego 3,5 miliarda profili było narażonych na ujawnienie przez miesiące – największa awaria bezpieczeństwa w historii komunikatora

Przedpremierowe wydanie Xperta

Wybór głosu 📢

Opublikowano: 20 listopada 2025 r. / Zaktualizowano: 20 listopada 2025 r. – Autor: Konrad Wolfenstein

Wyciek danych WhatsApp: Dlaczego 3,5 miliarda profili było narażonych na miesiące – Największa awaria bezpieczeństwa w historii komunikatora – Zdjęcie: Xpert.Digital

Wyciek danych dekady? Ryzykowne milczenie Meta: Jak funkcja ułatwiająca życie zdradziła niemal wszystkich użytkowników WhatsAppa

Nie zhakowane, ale ujawnione: wiedeńscy badacze odkryli historyczną lukę w zabezpieczeniach WhatsApp.

Odkrycia badaczy bezpieczeństwa z Uniwersytetu Wiedeńskiego i Centrum Badawczego SBA stanowią punkt zwrotny w historii bezpieczeństwa komunikacji cyfrowej. W ciągu sześciu miesięcy, od jesieni 2024 do wiosny 2025 roku, niewielki zespół akademicki zdołał skompilować praktycznie cały globalny katalog użytkowników WhatsApp. Rezultat jest oszałamiający: zidentyfikowano, skatalogowano i powiązano z poufnymi metadanymi ponad 3,5 miliarda kont.

Nie było to wyrafinowane włamanie z wykorzystaniem zapór sieciowych ani skomplikowanego szyfrowania. Ta „luka w zabezpieczeniach” była celowym wyborem projektanta: tak zwanym mechanizmem „Contact Discovery”. Funkcja ta, mająca zapewnić użytkownikom wygodę natychmiastowego sprawdzenia, kto jeszcze w ich książce adresowej korzysta z WhatsApp, stała się bramą do gromadzenia danych na niespotykaną dotąd skalę.

Chociaż Meta konsekwentnie podkreśla nienaruszalność kompleksowego szyfrowania treści wiadomości, ten incydent dobitnie pokazuje, że metadane często posługują się równie wybuchowym językiem. Od zdjęć profilowych, które umożliwiają utworzenie globalnej bazy danych rozpoznawania twarzy, po identyfikację użytkowników w represyjnych reżimach, konsekwencje tego incydentu wykraczają daleko poza utratę numerów telefonów. Szczególnie alarmujący jest fakt, że zapytanie o dane przebiegało bez zakłóceń przez miesiące za pośrednictwem prostego, publicznego interfejsu, bez ingerencji mechanizmów bezpieczeństwa giganta technologicznego.

Poniższy raport analizuje anatomię tej awarii, podkreśla zagrożenia ekonomiczne i polityczne dla miliardów użytkowników oraz stawia pytanie: Jak wiele prywatności jesteśmy gotowi poświęcić w zamian za odrobinę cyfrowej wygody?

Kiedy wygoda staje się luką w zabezpieczeniach: trzy miliardy profili jako uboczne skutki efektów sieciowych

Cyfrowa infrastruktura komunikacyjna naszych czasów ujawniła fundamentalną lukę. To, co wiedeńscy badacze bezpieczeństwa z Uniwersytetu Wiedeńskiego i Centrum Badawczego SBA udokumentowali między wrześniem 2024 a marcem 2025 roku, przewyższa swoją skalą wszystkie dotychczasowe wycieki danych. Ponad 3,5 miliarda kont WhatsApp – praktycznie cały globalny katalog użytkowników najpopularniejszego komunikatora na świecie – było praktycznie dostępne bez żadnych ograniczeń. Nie jest to klasyczne naruszenie danych w konwencjonalnym rozumieniu, gdzie systemy zostały zhakowane lub hasła skradzione, ale raczej strukturalna awaria funkcji, która jest traktowana jako coś oczywistego.

Tak zwany Mechanizm Odkrywania Kontaktów (Contact Discovery Mechanism), wygodna, automatyczna funkcja, która natychmiast wskazuje, czy kontakt korzysta z WhatsApp po zapisaniu nowego numeru telefonu, okazała się bramą do najbardziej kompleksowego spisu użytkowników w historii cyfrowej. Gabriel Gegenhuber i jego zespół wykazali, że ta funkcja, zaprojektowana jako przyjazna dla użytkownika, działała bez żadnych istotnych barier bezpieczeństwa. Dzięki szybkości wyszukiwania przekraczającej 100 milionów numerów telefonów na godzinę, badacze byli w stanie systematycznie przetestować cały globalnie możliwy zakres numerów bez żadnej ingerencji ze strony infrastruktury WhatsApp.

Niezwykłość tego procesu polega na jego technicznym uproszczeniu. Naukowcy nie potrzebowali ani zaawansowanych narzędzi hakerskich, ani omijania systemów bezpieczeństwa. Zamiast tego korzystali z publicznie udokumentowanego interfejsu przeznaczonego do regularnego działania. Wszystkie żądania były kierowane przez adres IP przypisany unikatowo do Uniwersytetu Wiedeńskiego, co oznaczało, że Meta teoretycznie mogła wykryć tę aktywność w dowolnym momencie. Pomimo porównania około 63 miliardów numerów telefonów, żaden zautomatyzowany system obronny nie interweniował. Dopiero po dwukrotnym kontakcie naukowców z Meta, tuż przed planowaną publikacją wyników badań naukowych, Meta zareagowała, stosując techniczne środki zaradcze w październiku 2025 roku.

Ekonomia metadanych: co pozornie nieszkodliwe informacje ujawniają o miliardach ludzi

Początkowa strategia bezpieczeństwa Meta koncentrowała się na fakcie, że żadna treść czatu nie została naruszona, a szyfrowanie typu end-to-end pozostało nienaruszone. Jednak ta strategia komunikacyjna jest niewystarczająca i systematycznie niedocenia wartości i znaczenia metadanych. To, co badacze zdołali wydobyć, wykracza daleko poza proste numery telefonów i dostarcza dogłębnego wglądu w globalne wzorce komunikacji, zachowania użytkowników oraz struktury społeczno-techniczne.

Uzyskane informacje obejmowały nie tylko same numery telefonów, ale także publiczne klucze kryptograficzne niezbędne do kompleksowego szyfrowania, precyzyjne znaczniki czasu aktywności na koncie oraz liczbę urządzeń powiązanych z kontem. Około 30% wszystkich użytkowników umieściło również w tekście swojego profilu dane osobowe, często zawierające poufne informacje o przekonaniach politycznych, wyznaniu, orientacji seksualnej, zażywaniu narkotyków, pracodawcy lub bezpośrednie dane kontaktowe, takie jak adresy e-mail. Szczególnie niepokojący jest fakt, że niektóre z tych adresów miały rozszerzenia domen rządowych lub wojskowych, takie jak .gov lub .mil.

Około 57 procent wszystkich użytkowników WhatsApp na całym świecie miało publicznie widoczne zdjęcia profilowe. W próbie z Ameryki Północnej (kod kraju +1) badacze pobrali 77 milionów zdjęć profilowych, co stanowiło wolumen danych wynoszący 3,8 terabajta. Zautomatyzowana analiza rozpoznawania twarzy zidentyfikowała ludzkie twarze na około dwóch trzecich tych zdjęć. Stwarza to techniczną możliwość powiązania twarzy z numerami telefonów, co ma daleko idące konsekwencje dla śledzenia, inwigilacji i ataków ukierunkowanych.

Zagregowana analiza danych ujawniła również istotne makroekonomicznie spostrzeżenia dotyczące globalnych rynków technologicznych. Globalny rozkład urządzeń z systemem Android i iOS wynosi 81% do 19%, co nie tylko dostarcza informacji o sile nabywczej i preferencjach dotyczących marek, ale także oferuje strategiczne wnioski dla konkurentów i inwestorów. Badaczom udało się określić ilościowo regionalne różnice w zachowaniach związanych z prywatnością danych, na przykład, które grupy są bardziej skłonne do korzystania z publicznych zdjęć profilowych, a także uzyskać wgląd w aktywność użytkowników, wzrost liczby kont i wskaźniki odejść w różnych krajach.

Odkrycia dotyczące korzystania z WhatsApp w krajach z oficjalnym zakazem są szczególnie wymowne. W Chinach, gdzie platforma jest oficjalnie zakazana, badacze zidentyfikowali jednak 2,3 miliona aktywnych kont. W Iranie liczba użytkowników wzrosła z 60 do 67 milionów, w Mjanmie/Birmie odkryto 1,6 miliona kont, a nawet w Korei Północnej odkryto pięć aktywnych kont. Informacje te są istotne nie tylko dla polityki technologicznej, ale mogą również stanowić egzystencjalne zagrożenie dla użytkowników w represyjnych reżimach, jeśli reżimy autorytarne uzyskają dostęp do tych danych.

Anomalie kryptograficzne i szara strefa oszustw cyfrowych

Kolejne, niezwykle istotne z technicznego punktu widzenia, odkrycie dotyczy ponownego wykorzystania kluczy kryptograficznych. Naukowcy odkryli 2,3 miliona kluczy publicznych powiązanych z wieloma urządzeniami lub różnymi numerami telefonów. Chociaż niektóre z tych anomalii można wytłumaczyć legalnymi działaniami, takimi jak zmiana numeru lub transfery kont, uderzające wzorce wskazują na systematyczne nadużycia. Skupiska identycznych kluczy kryptograficznych na wielu kontach odkryto szczególnie w Mjanmie i Nigerii, co sugeruje istnienie zorganizowanych sieci oszustw z podziałem zadań.

Odkrycia te oferują dogłębny wgląd w ekonomię przestępczości cyfrowej. Oszustwa matrymonialne, oszustwa kryptowalutowe i fałszywe połączenia z pomocą techniczną najwyraźniej działają z wykorzystaniem współdzielonej infrastruktury technicznej, co sugeruje istnienie zorganizowanego przemysłowo mechanizmu oszustw. Wzrost wydajności osiągnięty dzięki współdzieleniu tożsamości i kluczowych infrastruktur sprawia, że operacje te są ekonomicznie skalowalne. Co więcej, ponowne wykorzystanie kluczy stwarza poważne zagrożenie dla bezpieczeństwa samego szyfrowania, ponieważ błędne konfiguracje lub korzystanie z nieoficjalnych klientów może prowadzić do deanonimizacji, kradzieży tożsamości, a nawet przechwycenia wiadomości.

Katalog zagrożeń: od ataków personalizowanych po represje państwowe

Bezpośrednie i pośrednie ryzyko związane z tym wyciekiem danych znacznie wykracza poza zakres typowych incydentów bezpieczeństwa. Podczas gdy tradycyjne naruszenia danych często ograniczają się do wąskiej grupy użytkowników, uniwersalne wyliczenie tworzy zupełnie nową powierzchnię ataku dla podmiotów przestępczych i państwowych.

Spersonalizowane ataki phishingowe i socjotechniczne należą do najbardziej oczywistych scenariuszy. Połączenie numeru telefonu, zdjęcia profilowego, danych osobowych w polu informacyjnym oraz powiązanych adresów e-mail lub linków do mediów społecznościowych umożliwia przeprowadzenie wysoce zindywidualizowanych prób oszustwa. Chociaż masowo rozsyłane wiadomości phishingowe są często rozpoznawalne po ich ogólnym brzmieniu, obecnie dostępne informacje umożliwiają prowadzenie kampanii spear phishingowych, wykorzystujących dane osobowe, prawdziwe zdjęcia profilowe i informacje kontekstowe. Według badań, wskaźnik skuteczności takich ukierunkowanych ataków wynosi ponad 40%, w porównaniu z zaledwie kilkoma procentami w przypadku standardowych kampanii.

Kradzież tożsamości i doxxing stanowią kolejne poważne zagrożenia. Powiązanie wizerunku twarzy z numerami telefonów umożliwia cyberprzestępcom identyfikację i śledzenie osób w miejscach publicznych. W połączeniu z innymi publicznie dostępnymi źródłami danych, można tworzyć kompleksowe profile, które mogą być wykorzystywane do szantażu, nękania lub celowej dyskredytacji. Szczególnie narażone grupy, takie jak dziennikarze, aktywiści, mniejszości czy osoby na wysokich stanowiskach, są narażone na zwiększone ryzyko.

W krajach o autorytarnych reżimach, gdzie WhatsApp jest oficjalnie zakazany, identyfikacja użytkownika może mieć konsekwencje prawne, a nawet zagrażające życiu. Miliony udokumentowanych użytkowników w Chinach, Iranie czy Mjanmie mogą zostać poddane systematycznym prześladowaniom, jeśli państwo uzyska dostęp do tych danych. Analiza wzorców komunikacji, sieci społecznościowych i profili ruchów pozwala represyjnym reżimom na mapowanie i prewencyjne rozbijanie sieci opozycji.

Stalking i systematyczne śledzenie są znacznie ułatwione dzięki połączeniu numeru telefonu, profilu publicznego i metadanych technicznych, takich jak liczba urządzeń i intensywność użytkowania. Znaczniki czasu zmian w profilu, informacje o zmianach w urządzeniach oraz stabilne identyfikatory kont umożliwiają tworzenie szczegółowych profili behawioralnych. Sprawcy przemocy domowej, obsesyjni stalkerzy lub osoby z przestępczości zorganizowanej mogą wykorzystywać te informacje do monitorowania ofiar, analizowania wzorców przemieszczania się i identyfikowania punktów dostępu.

Powszechna dostępność ważnych, aktywnych numerów telefonów znacząco zwiększa skalowalność działań spamowych i botów. Podczas gdy wcześniejsze kampanie spamowe opierały się na zakupionych lub losowo generowanych listach numerów, z których wiele było nieważnych lub nieaktywnych, wyciek danych umożliwia kierowanie wiadomości wyłącznie do aktywnych użytkowników WhatsApp. Dodatkowe informacje o urządzeniu pozwalają również na optymalizację strategii ataków w oparciu o platformę i konfigurację techniczną.

Firmy i organizacje są narażone na szczególne ryzyko związane z przestrzeganiem przepisów. Ujawnienie oficjalnych numerów telefonów, zwłaszcza pracowników mających dostęp do poufnych informacji lub systemów, zwiększa powierzchnię ataku dla szpiegostwa korporacyjnego i ukierunkowanej infiltracji. Domeny rządowe z domenami .gov lub .mil oznaczają pracowników rządowych, personel ochrony lub personel wojskowy, którzy stanowią bardzo atrakcyjne cele dla podmiotów sponsorowanych przez państwo lub przestępczości zorganizowanej.

Opóźniona odpowiedź: Dlaczego Meta potrzebowała roku, aby podjąć działanie

Chronologia wydarzeń rodzi fundamentalne pytania dotyczące kultury bezpieczeństwa i priorytetów Meta. Wiedeńscy badacze odkryli lukę już jesienią 2024 roku i mniej więcej w tym samym czasie po raz pierwszy skontaktowali się z Meta. Formalne powiadomienie w ramach oficjalnego programu Bug Bounty firmy zostało złożone w kwietniu 2025 roku. Jednak skuteczne techniczne środki zaradcze, takie jak ograniczanie przepustowości w celu zapobiegania masowym zapytaniom, zostały wdrożone dopiero w październiku 2025 roku, tuż przed planowaną publikacją wyników badań naukowych.

To opóźnienie jest problematyczne z kilku powodów. Po pierwsze, ujawnia ono słabości w zarządzaniu reagowaniem na incydenty w korporacji, która pozycjonuje się jako lider w dziedzinie bezpieczeństwa. Fakt, że miliardy żądań napływały przez miesiące z instytucji akademickiej z publicznym adresem IP bez żadnych zautomatyzowanych systemów alarmowych, wskazuje na niewystarczające możliwości monitorowania.

Po drugie, pojawia się pytanie o równowagę interesów w firmie. Ograniczanie przepustowości i surowsze ograniczenia dostępu mogą utrudniać obsługę i potencjalnie prowadzić do skarg, jeśli uzasadnione przypadki użycia, takie jak jednoczesne dodawanie wielu kontaktów, zostaną utrudnione. Długi czas reakcji może wskazywać, że decyzje dotyczące zarządzania produktem przeważają nad obawami o bezpieczeństwo, o ile nie ma bezpośredniej presji ze strony opinii publicznej.

Po trzecie, ten odcinek podkreśla skuteczność programów bug bounty. Meta regularnie podkreśla, że prowadzi jeden z najhojniejszych programów w branży, który w samym 2025 roku przekazał badaczom ponad cztery miliony dolarów. Jednak opóźniona reakcja na odkrycie o historycznym znaczeniu budzi wątpliwości co do efektywności wewnętrznych procesów między zespołami badawczymi ds. bezpieczeństwa a zespołami rozwoju produktu.

Nitin Gupta, wiceprezes ds. inżynierii w WhatsApp, podkreślił w oficjalnych oświadczeniach, że współpraca z badaczami umożliwiła identyfikację nowych wektorów ataku i przetestowanie systemów antyscrapingowych. Prezentacja sugeruje, że luka posłużyła jako przypadek testowy dla środków ochronnych, które są już w fazie rozwoju. Krytycy zauważają jednak, że jest to raczej retrospektywna racjonalizacja, ponieważ skuteczne zabezpieczenia przed enumeracją użytkowników są standardem w bezpiecznych projektach API od lat.

Perspektywa porównawcza: Jak inni komunikatorzy radzą sobie z odkrywaniem kontaktów

Problemy strukturalne z mechanizmem wyszukiwania kontaktów nie są bynajmniej specyficzne dla WhatsApp. Praktycznie wszystkie nowoczesne komunikatory zmagają się z napięciem między łatwością obsługi a prywatnością danych. Rozwiązania techniczne różnią się jednak znacznie pod względem architektury bezpieczeństwa.

Signal, często uznawany za złoty standard bezpiecznej komunikacji, od kilku lat korzysta z techniki kryptograficznej o nazwie Private Contact Discovery. Polega ona na konwersji numeru telefonu użytkownika na kryptograficznie zaszyfrowane skróty przed wysłaniem ich na serwer. Serwer może następnie porównać te skróty ze swoją bazą danych, nie znając rzeczywistych numerów telefonów. Dodatkowo Signal implementuje funkcję Sealed Sender, która ukrywa, kto z kim się komunikuje, nawet przed operatorem serwera. Taka architektura znacznie komplikuje masową enumerację, choć nie jest ona całkowicie niemożliwa.

Telegram oferuje ograniczone możliwości wyszukiwania kontaktów i w większym stopniu opiera się na nazwach użytkowników jako podstawowej metodzie identyfikacji. Jednak w trybie domyślnym Telegram przechowuje wiadomości na swoich serwerach w postaci niezaszyfrowanej, co stwarza inne zagrożenia bezpieczeństwa. Szyfrowanie end-to-end w Telegramie jest ograniczone do opcjonalnej funkcji Secret Chats i nie jest ustawieniem domyślnym.

Threema, komunikator opracowany w Szwajcarii z naciskiem na prywatność danych, całkowicie eliminuje potrzebę podawania numerów telefonów i działa w oparciu o anonimowe identyfikatory. Wyszukiwanie kontaktów jest opcjonalne i odbywa się lokalnie na urządzeniu, bez przesyłania danych z książki adresowej na serwery. Takie podejście maksymalizuje prywatność, ale negatywnie wpływa na łatwość obsługi i hamuje rozwój sieci.

Różne architektury odzwierciedlają różne modele biznesowe i priorytety użytkowników. WhatsApp od zawsze koncentrował się na maksymalnej przyjazności dla użytkownika i szybkim rozwoju sieci, co sprzyja agresywnym mechanizmom wyszukiwania kontaktów. Signal pozycjonuje się jako alternatywa stawiająca na pierwszym miejscu prywatność, uzasadniając swoją większą złożoność techniczną. Telegram dąży do rozwiązania pośredniego, podczas gdy Threema oferuje niszę użytkownikom dbającym o prywatność, którzy są gotowi zaakceptować pewne kompromisy w kwestii wygody.

Badanie przeprowadzone w Wiedniu pokazuje, że do października 2025 roku wdrożeniu WhatsApp brakowało nawet podstawowych zabezpieczeń, takich jak skuteczne ograniczanie przepustowości. Nie są to skomplikowane wyzwania kryptograficzne, lecz standardowe procedury bezpieczeństwa API, które funkcjonują od dziesięcioleci. Ta rozbieżność między tym, co jest technicznie możliwe, a tym, co faktycznie jest wdrażane, rodzi pytania o priorytety bezpieczeństwa w metakorporacji.

Nasze amerykańskie doświadczenie w zakresie rozwoju biznesu, sprzedaży i marketingu

Skupienie się na branży: B2B, digitalizacja (od AI do XR), inżynieria mechaniczna, logistyka, odnawialne źródła energii i przemysł

Więcej na ten temat tutaj:

Centrum tematyczne z przemyśleniami i wiedzą specjalistyczną:

- Platforma wiedzy na temat globalnej i regionalnej gospodarki, innowacji i trendów branżowych

- Zbieranie analiz, impulsów i informacji ogólnych z obszarów, na których się skupiamy

- Miejsce, w którym można zdobyć wiedzę i informacje na temat bieżących wydarzeń w biznesie i technologii

- Centrum tematyczne dla firm, które chcą dowiedzieć się więcej o rynkach, cyfryzacji i innowacjach branżowych

WhatsApp pod ostrzałem: naruszenia RODO i możliwe miliardy dolarów grzywny – podatność cyfrowa i to, co katastrofa WhatsApp ujawnia na temat platform

Obliczanie strat ekonomicznych: Ile kosztuje wyciek danych historycznych?

Ocena szkód finansowych spowodowanych naruszeniem danych opiera się na wielu logach kalkulacyjnych, które obejmują skutki bezpośrednie, pośrednie i systemowe. Badania IBM Security Institute szacują średni koszt naruszenia danych w Niemczech na około 3,87 mln euro w 2025 roku, przy czym kwota ta dotyczy incydentów średniej wielkości. Globalne średnie koszty wynoszą 4,44 mln dolarów, podczas gdy firmy w USA ponoszą średnio 10 mln dolarów kosztów incydentu.

Liczby te opierają się na incydentach, które zazwyczaj dotyczą od setek tysięcy do kilku milionów użytkowników. Wyciek danych WhatsApp przekracza te wymiary o kilka rzędów wielkości. Przy 3,5 miliarda kont, których dotyczy problem, i nawet przy ostrożnych szacunkach, wynoszących zaledwie jedno euro średniej szkody na użytkownika, łączna wartość strat wyniosłaby już miliardy. Jednak rzeczywiste oszacowanie strat musi być bardziej szczegółowe.

Dla użytkowników w zachodnich demokracjach z funkcjonującym systemem rządów prawa, bezpośrednie szkody mogą wydawać się niewielkie, pod warunkiem, że nie padną ofiarą kolejnych ataków. Jednak badania pokazują, że około 25% osób dotkniętych wyciekiem danych pada ofiarą prób phishingu w ciągu następnych dwunastu miesięcy. Spośród nich około 10% pada ofiarą oszustw, co skutkuje średnimi stratami finansowymi rzędu kilkuset do tysiąca euro. W przeliczeniu na globalną bazę użytkowników przekłada się to na potencjalne straty rzędu kilkudziesięciu miliardów euro.

Dla grup wrażliwych w państwach autorytarnych konsekwencje mogą być egzystencjalne. Jeśli zidentyfikowanie użytkownika WhatsApp w krajach takich jak Chiny, Iran czy Mjanma prowadzi do prześladowań, uwięzienia, a nawet przemocy fizycznej, to strata jest praktycznie niemożliwa do oszacowania w kategoriach finansowych. Nawet zakładając, że zaledwie jeden procent użytkowników zidentyfikowanych w tych krajach poniesie poważne konsekwencje, mówimy o setkach tysięcy osób dotkniętych tym problemem.

Firmy ponoszą koszty związane z niezbędnymi środkami bezpieczeństwa. Organizacje muszą szkolić potencjalnie narażonych na ataki pracowników, prowadzić kampanie uświadamiające i wdrażać techniczne zabezpieczenia. W dużych organizacjach zatrudniających tysiące pracowników, wydatki te mogą szybko sięgać kwot sześciocyfrowych. Szczególnie krytyczne są przypadki, w których pracownicy z dostępem do poufnych systemów lub informacji stają się szczególnie podatni na ataki.

Sama Meta stoi w obliczu poważnych ryzyk regulacyjnych. Irlandzka Komisja Ochrony Danych, która nadzoruje europejską działalność Meta, ma w swojej historii rekordowo wysokie kary. WhatsApp został ukarany grzywną w wysokości 225 milionów euro w 2021 roku za nieprzejrzyste praktyki dotyczące ochrony danych. Meta musiała zapłacić grzywny o łącznej wartości ponad 1,8 miliarda euro za różne naruszenia na Facebooku i Instagramie. Obecne naruszenie danych może skutkować dalszymi sankcjami, ponieważ Ogólne Rozporządzenie o Ochronie Danych (RODO) przewiduje kary w wysokości do czterech procent globalnego rocznego obrotu. Biorąc pod uwagę przychody Meta w wysokości około 134 miliardów dolarów w 2024 roku, teoretyczna maksymalna grzywna przekroczyłaby 5 miliardów dolarów.

Utrata reputacji i odejścia użytkowników stanowią dodatkowe ryzyko ekonomiczne. Chociaż WhatsApp jest stosunkowo odporny na erozję użytkowników ze względu na dominującą pozycję rynkową i efekty sieciowe, segmenty dbające o prywatność mogą migrować do alternatywnych rozwiązań, takich jak Signal czy Threema. Nawet spadek liczby użytkowników o zaledwie jeden procent dotknąłby 35 milionów użytkowników, co miałoby znaczący wpływ na przychody z reklam i strategiczną pozycję rynkową.

Koszty wdrożenia skutecznych zabezpieczeń są znikome w porównaniu z potencjalnymi szkodami. Ograniczanie przepustowości, lepsze bezpieczeństwo API i udoskonalone systemy monitorowania można by osiągnąć przy inwestycjach rzędu kilku milionów dolarów. Fakt, że te środki nie zostały wdrożone zapobiegawczo, sugeruje niepowodzenie organizacyjne i błędną alokację zasobów.

Wymiary prawne: naruszenia RODO i odpowiedzialność cywilna

Ocena tego incydentu pod kątem ochrony danych osobowych rodzi złożone pytania. Chociaż technicznie rzecz biorąc, nie jest to klasyczne włamanie, w którym doszło do naruszenia systemów bezpieczeństwa, to jednak stanowi naruszenie podstawowych zasad ogólnego rozporządzenia o ochronie danych (RODO).

Artykuł 5 RODO wymaga minimalizacji danych i ograniczenia celu. Konfiguracja interfejsu Contact Discovery, która umożliwiała nieograniczoną liczbę zapytań zbiorczych bez obowiązujących limitów prędkości, jest sprzeczna z zasadą, że dane osobowe mogą być udostępniane wyłącznie w niezbędnym zakresie. Artykuł 32 RODO nakłada na administratorów obowiązek wdrożenia odpowiednich środków technicznych i organizacyjnych w celu zapewnienia poziomu bezpieczeństwa odpowiadającego ryzyku. Brak podstawowych zabezpieczeń przed zautomatyzowanymi zapytaniami zbiorczymi przez okres kilku lat można uznać za naruszenie tego obowiązku.

W kilku orzeczeniach dotyczących incydentów związanych ze scrapowaniem danych z Facebooka, Niemiecki Federalny Trybunał Sprawiedliwości orzekł, że operatorzy platform ponoszą współodpowiedzialność, jeśli niewystarczające środki techniczne umożliwiają masową ekstrakcję danych użytkowników. Nawet jeśli faktyczne działania scrapujące są prowadzone przez podmioty zewnętrzne, Meta może zostać pociągnięta do odpowiedzialności jako strona odpowiedzialna, jeśli architektura platformy ułatwia takie działania.

Roszczenia cywilne o odszkodowanie na podstawie art. 82 RODO wymagają, aby osoby, których dane dotyczą, poniosły szkodę majątkową lub niemajątkową. Chociaż roszczenia o odszkodowanie majątkowe można dochodzić jedynie w przypadku rzeczywistych strat następczych, niemieckie sądy w kilku orzeczeniach uznały, że nawet utrata kontroli nad własnymi danymi może stanowić szkodę niemajątkową. Wysokość zasądzanego odszkodowania jest bardzo zróżnicowana, a sądy zazwyczaj przyznają kwoty od kilkuset do kilku tysięcy euro za sprawę.

Przy 3,5 miliarda potencjalnie dotkniętych osób, teoretycznie mogłyby powstać masowe pozwy sądowe na skalę zagrażającą nawet istnieniu Meta. W praktyce kilka czynników ogranicza rzeczywistą liczbę sporów sądowych. Po pierwsze, powodowie muszą indywidualnie udowodnić, że ich dane zostały naruszone i że ponieśli konkretne szkody. Po drugie, postępowania sądowe są czasochłonne i kosztowne, co odstrasza wielu użytkowników. Po trzecie, pozwy zbiorowe obowiązują w Europie na bardziej restrykcyjnych zasadach niż w Stanach Zjednoczonych, gdzie są bardziej powszechne.

Niemniej jednak, po wcześniejszych wyciekach danych z Facebooka, takich jak incydent scrapingu z 2021 roku, który dotknął 530 milionów użytkowników, w kilku krajach europejskich powstały organizacje ochrony konsumentów, które przygotowują pozwy zbiorowe. Austriacka organizacja ochrony danych Noyb, kierowana przez Maxa Schremsa, już kilkukrotnie z sukcesem pozwała Meta i może również włączyć się do obecnej sprawy.

Dla użytkowników w Niemczech dobrym rozwiązaniem są agencje ochrony konsumentów lub wyspecjalizowane kancelarie prawne, które organizują pozwy zbiorowe w ramach RODO. Szanse na powodzenie takich pozwów wzrosły dzięki niedawnym orzeczeniom Federalnego Trybunału Sprawiedliwości, który generalnie uznał, że operatorzy platform mogą zostać pociągnięci do odpowiedzialności za niewystarczające środki ochrony danych.

Lekcje techniczne: Czego mogła zapobiec architektura bezpieczeństwa

Z technicznego punktu widzenia wyciek danych ujawnia fundamentalne luki w architekturze bezpieczeństwa, których można by uniknąć stosując sprawdzone, najlepsze praktyki. Ograniczanie przepustowości, tj. ograniczanie liczby możliwych żądań na jednostkę czasu i adres IP, jest standardową cechą bezpiecznych interfejsów API od dziesięcioleci. Fakt, że WhatsApp przez miesiące bez interwencji przyjmował 100 milionów żądań na godzinę z jednego źródła, jest trudny do zrozumienia z punktu widzenia bezpieczeństwa.

Systemy CAPTCHA lub inne mechanizmy typu challenge-response znacznie utrudniłyby zautomatyzowane zapytania masowe. Chociaż takie systemy mogą negatywnie wpływać na użyteczność, ich wdrożenie dopiero po przekroczeniu pewnych progów byłoby akceptowalnym kompromisem. Wiele platform korzysta z systemów adaptacyjnych, które pozostają niewidoczne podczas normalnego użytkowania, ale interweniują w przypadku wykrycia podejrzanych wzorców aktywności.

Techniki honeypot mogły umożliwić wczesne wykrycie działań badaczy. Techniki te polegają na celowym wprowadzaniu do systemu nieprawidłowych lub specjalnie oznaczonych liczb. Pojawienie się ich w zapytaniach wskazuje na systematyczną metodę prób i błędów i może wywołać alarm. Takie metody są rutynowo stosowane w cyberbezpieczeństwie do wykrywania zautomatyzowanych ataków.

Kryptograficznie bezpieczne metody wykrywania kontaktów, takie jak Private Contact Discovery firmy Signal, znacznie utrudniłyby enumerację kontaktów. Chociaż techniki te wymagają większego nakładu pracy i mocy obliczeniowej, oferują znacznie solidniejszą ochronę. Fakt, że WhatsApp, dysponując technicznymi i finansowymi zasobami Meta, nie wdrożył takich metod, sugeruje, że strategiczne decyzje stawiały na pierwszym miejscu przyjazność dla użytkownika i rozwój, a nie maksymalną prywatność danych.

Wykrywanie anomalii z wykorzystaniem uczenia maszynowego mogło pozwolić na zidentyfikowanie nietypowych wzorców dostępu wiedeńskich badaczy. Nowoczesne Centra Operacji Bezpieczeństwa korzystają z systemów opartych na sztucznej inteligencji, które automatycznie wykrywają działania odbiegające od normalnych wzorców użytkowania i eskalują je do dalszej analizy. Miesiące niewykrytej aktywności sugerują, że infrastruktura monitorująca WhatsApp nie została skonfigurowana z wystarczającą czułością lub że generowane alerty nie zostały odpowiednio priorytetyzowane.

Opóźniona reakcja na raporty badaczy sugeruje, że procesy organizacyjne związane z obsługą alertów bezpieczeństwa również wymagają optymalizacji. Programy Bug Bounty są skuteczne tylko wtedy, gdy wewnętrzne procesy przekładają wyniki badań na konkretne zmiany w produktach. Fakt, że skuteczne środki zostały wdrożone dopiero na krótko przed publikacją wyników badań naukowych, wskazuje, że główną motywacją do podjęcia działań była presja społeczna, a nie wewnętrzne priorytety bezpieczeństwa.

Wpływ społeczny: kapitalizm nadzoru i cyfrowe relacje władzy

Wyciek danych z WhatsApp jest symptomem fundamentalnych napięć w cyfrowym kapitalizmie. Platformy takie jak WhatsApp działają w oparciu o model biznesowy oparty na efektach sieciowych, wygodzie użytkownika i wykorzystaniu danych. Im bardziej kompleksowo platforma gromadzi informacje o użytkownikach i ich połączeniach, tym bardziej wartościowa staje się dla reklamodawców i analiz strategicznych. Mechanizmy wyszukiwania kontaktów to nie tylko funkcje usługowe, ale także narzędzia do kondensacji wykresu społecznościowego, który z kolei może być monetyzowany.

Dominacja rynkowa WhatsApp, z 3,5 miliarda użytkowników, tworzy de facto monopole, pozostawiając użytkownikom niewiele alternatyw, jeśli chcą uczestniczyć w cyfrowym życiu społecznym. Te efekty blokady zmniejszają presję na operatorów platform, aby wdrażali najwyższe standardy ochrony danych, ponieważ odpływ użytkowników pozostaje ograniczony nawet po poważnych incydentach. Ekonomiczne uzasadnienie przesuwa się z konkurencji opartej na jakości na maksymalizację efektów sieciowych.

Takie incydenty pogłębiają globalne nierówności w zakresie praw do ochrony danych i ich egzekwowania. Podczas gdy użytkownicy w Unii Europejskiej korzystają ze stosunkowo solidnych praw wynikających z RODO, a organy nadzorcze dysponują uprawnieniami do nakładania sankcji, użytkownicy w wielu innych regionach mają znacznie słabszą ochronę. Jest to szczególnie problematyczne w państwach autorytarnych, gdzie sami aktorzy państwowi są zainteresowani kompleksowym nadzorem i mogą wywierać presję na operatorów platform, aby udzielali dostępu do danych użytkowników.

Możliwość identyfikacji praktycznie każdej osoby z dostępem do internetu na podstawie jej twarzy i powiązania jej z numerem telefonu stanowi jakościowy skok w możliwościach nadzoru. W połączeniu z innymi źródłami danych, takimi jak dane o lokalizacji, zachowania zakupowe i aktywność online, tworzy to kompletne profile, które oferują niespotykane dotąd możliwości kontroli i manipulacji. Clearview AI, firma, która stworzyła bazę danych rozpoznawania twarzy obejmującą ponad 60 miliardów zdjęć, pokazuje, jak technologie te są już wykorzystywane komercyjnie, pomimo ogromnych obaw o prywatność danych i grzywien nakładanych w wielu krajach.

Implikacje dla teorii demokracji są dalekosiężne. Jeśli każdy ruch publiczny jest potencjalnie identyfikowalny i możliwy do śledzenia, fundament anonimowego wyrażania opinii i zaangażowania politycznego ulega erozji. Sygnaliści, dziennikarze śledczy i aktywiści polegają na anonimowości, aby działać bez ryzyka represji. Normalizacja pełnej identyfikowalności zagraża tym bezpiecznym przestrzeniom.

Konsekwencje regulacyjne: Czy potrzebujemy bardziej rygorystycznych przepisów dla platform?

Ten incydent rodzi pytanie, czy istniejące ramy regulacyjne są wystarczające, czy też konieczne są fundamentalne reformy. Chociaż RODO ustanowiło stosunkowo wysoki poziom ochrony, jego egzekwowanie jest często reaktywne i opóźnione. Kary pieniężne są zazwyczaj nakładane dopiero po latach od incydentów, gdy szkody już wystąpiły. Mechanizmy zapobiegawcze, które usuwałyby strukturalne luki w zabezpieczeniach, zanim dojdzie do wycieku danych, są słabo rozwinięte.

Unijne przepisy Ustawy o usługach cyfrowych i Ustawy o rynkach cyfrowych mają na celu ściślejsze regulowanie uprawnień dużych platform i zaostrzenie standardów bezpieczeństwa. Przepisy te koncentrują się jednak przede wszystkim na moderacji treści i kwestiach konkurencji, a nie na podstawowych architekturach bezpieczeństwa. Rozszerzenie ich o obowiązkowe audyty bezpieczeństwa, minimalne standardy nagród za wykrycie błędów oraz wymogi ujawniania luk w zabezpieczeniach mogłoby być korzystne.

Niektórzy eksperci postulują wprowadzenie swoistego TÜV (Stowarzyszenia Inspekcji Technicznej) dla platform cyfrowych, w którym niezależne organizacje testujące regularnie oceniałyby i certyfikowały architektury bezpieczeństwa. Umożliwiłoby to prewencyjny monitoring i zapewniło przejrzystość. Krytycy wskazują jednak na ogromne obciążenie biurokratyczne i ryzyko zahamowania innowacyjności, zwłaszcza dla mniejszych dostawców, których z trudem stać na kosztowne procedury certyfikacyjne.

Bardziej rygorystyczne przepisy o odpowiedzialności, nakładające większą odpowiedzialność na operatorów platform, mogłyby stworzyć zachęty ekonomiczne do poprawy bezpieczeństwa. Jeśli firmy wiedzą, że grożą im wysokie grzywny i roszczenia odszkodowawcze, jeśli ich środki bezpieczeństwa okażą się niewystarczające, motywacja do inwestycji zapobiegawczych wzrasta. Należy jednak zachować równowagę, aby uniknąć karania za każde ryzyko resztkowe, co praktycznie uniemożliwiłoby rozwój technologiczny.

Perspektywa użytkownika: Co mogą zrobić jednostki?

Dla użytkowników indywidualnych pojawia się pytanie o praktyczne środki ochronne. Chociaż problemy strukturalne można rozwiązać jedynie na poziomie platformy lub regulacji, istnieją jednak możliwości minimalizacji ryzyka.

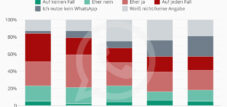

Ograniczenie ustawień prywatności to najbardziej oczywisty krok. WhatsApp oferuje opcje ograniczenia widoczności zdjęcia profilowego, tekstu „o mnie” i statusu „ostatnio widziany” do kontaktów, a nawet do zera. Chociaż ogranicza to funkcjonalność, znacznie zmniejsza ilość informacji dostępnych dla osób postronnych. Używanie pseudonimów lub ogólnych informacji w tekście profilu minimalizuje możliwość identyfikacji.

Używanie oddzielnych numerów telefonów do różnych celów może umożliwić segmentację. Niektórzy użytkownicy zachowują jeden numer główny dla bliskich kontaktów i dodatkowy dla mniej zaufanych połączeń. Numery wirtualne lub przedpłacone karty SIM oferują dodatkowe opcje anonimizacji, chociaż procesy weryfikacji WhatsApp utrudniają stosowanie tych strategii.

Przejście na bardziej przyjazne dla prywatności alternatywy, takie jak Signal czy Threema, to opcja dla użytkowników, którzy chcą poświęcić efekty sieciowe i wygodę na rzecz większej prywatności. Wymaga to jednak również migracji kontaktów, co w praktyce stanowi istotną przeszkodę. W rezultacie wielu użytkowników korzysta z wielu komunikatorów jednocześnie, zwiększając fragmentację i złożoność.

Zwiększona czujność w przypadku prób phishingu i podejrzanych kontaktów jest szczególnie ważna po wyciekach danych. Użytkownicy powinni zachować ostrożność w przypadku nieoczekiwanych wiadomości, nawet od pozornie znanych kontaktów, i nie otwierać podejrzanych linków ani plików. Włączenie uwierzytelniania dwuskładnikowego, gdziekolwiek to możliwe, utrudnia przejęcie konta, nawet jeśli numery telefonów zostały naruszone.

Osoby poszkodowane powinny rozważyć opcje prawne, takie jak dochodzenie odszkodowania na mocy RODO, zwłaszcza jeśli poniosły konkretną szkodę, taką jak kradzież tożsamości lub nękanie. Kancelarie i organizacje specjalizujące się w ochronie konsumentów coraz częściej oferują wsparcie w takich postępowaniach.

Błąd systemowy czy godny ubolewania incydent?

Wyciek danych z WhatsApp z lat 2024/2025 to coś więcej niż błąd techniczny. Ujawnia on strukturalne napięcia między modelami biznesowymi zoptymalizowanymi pod kątem wygody użytkowników i rozwoju sieci a wymogami solidnego bezpieczeństwa danych. Fakt, że przez lata nie wdrożono podstawowego środka bezpieczeństwa, takiego jak efektywne ograniczanie przepustowości, sugeruje systematyczne decyzje o priorytetyzacji, w których bezpieczeństwo było marginalizowane.

Straty ekonomiczne są ogromne, choć trudne do precyzyjnego oszacowania. Bezpośrednie koszty dla użytkowników wynikające z późniejszych oszustw, a pośrednie koszty dla firm wynikające z niezbędnych środków ochronnych i kar regulacyjnych mogą wynieść kilka miliardów euro. Największe szkody wynikają jednak z erozji zaufania do infrastruktury komunikacji cyfrowej i ukazania, jak bardzo podatne na ataki są nawet największe platformy.

Prawdopodobnie nastąpią reakcje regulacyjne, choć z opóźnieniem typowym dla procesów legislacyjnych. Bardziej rygorystyczne mechanizmy audytu, rozszerzone zasady odpowiedzialności i obowiązkowe standardy bezpieczeństwa mogą ukształtować krajobraz regulacyjny w nadchodzących latach. Czy to wystarczy, aby zapobiec podobnym incydentom, dopiero się okaże.

Dla użytkowników ten incydent stanowi niepokojące przypomnienie, że cyfrowa wygoda i pełna prywatność często stoją w sprzeczności. Ostatecznie wybór jednej platformy zamiast drugiej to balansowanie między efektami sieciowymi, wygodą i bezpieczeństwem. Świadoma baza użytkowników, która rozumie te kompromisy i świadomie się nimi posługuje, jest niezbędna dla odporności przestrzeni cyfrowej.

Wiedeńscy naukowcy wnieśli istotny wkład w bezpieczeństwo ekosystemu cyfrowego dzięki odpowiedzialnemu ujawnianiu informacji. Jednak fakt, że do odkrycia tak poważnej luki w zabezpieczeniach potrzebne były niezależne badania naukowe, rodzi pytania o wewnętrzne procesy bezpieczeństwa Meta. Programy Bug Bounty są ważne i cenne, ale nie zastępują systematycznej architektury bezpieczeństwa i kultury korporacyjnej, która traktuje ochronę danych jako fundamentalną zasadę projektowania.

Historia komunikacji cyfrowej to historia nieustannych napięć między innowacją, rozwojem a bezpieczeństwem. Wyciek danych z WhatsApp to najnowszy z serii incydentów, które pokazują, że postęp technologiczny bez odpowiednich standardów bezpieczeństwa niesie ze sobą poważne ryzyko. Lekcje wyciągnięte z tej sprawy powinny skłonić nie tylko Meta, ale całą branżę technologiczną do ponownego przemyślenia swojego podejścia: trwały sukces wymaga nie tylko wzrostu liczby użytkowników, ale także silnego zaufania, które można zdobyć jedynie dzięki konsekwentnej ochronie prywatności.

Twój globalny partner w zakresie marketingu i rozwoju biznesu

☑️Naszym językiem biznesowym jest angielski lub niemiecki

☑️ NOWOŚĆ: Korespondencja w Twoim języku narodowym!

Chętnie będę służyć Tobie i mojemu zespołowi jako osobisty doradca.

Możesz się ze mną skontaktować wypełniając formularz kontaktowy lub po prostu dzwoniąc pod numer +49 89 89 674 804 (Monachium) . Mój adres e-mail to: wolfenstein ∂ xpert.digital

Nie mogę się doczekać naszego wspólnego projektu.

☑️ Wsparcie MŚP w zakresie strategii, doradztwa, planowania i wdrażania

☑️ Stworzenie lub dostosowanie strategii cyfrowej i cyfryzacji

☑️Rozbudowa i optymalizacja procesów sprzedaży międzynarodowej

☑️ Globalne i cyfrowe platformy handlowe B2B

☑️ Pionierski rozwój biznesu / marketing / PR / targi

🎯🎯🎯 Skorzystaj z bogatej, pięciokrotnej wiedzy eksperckiej Xpert.Digital w ramach kompleksowego pakietu usług | BD, R&D, XR, PR i optymalizacja widoczności cyfrowej

Skorzystaj z bogatej, pięciokrotnej wiedzy specjalistycznej Xpert.Digital w ramach kompleksowego pakietu usług | Badania i rozwój, XR, PR i optymalizacja widoczności cyfrowej — Zdjęcie: Xpert.Digital

Xpert.Digital posiada dogłębną wiedzę na temat różnych branż. Dzięki temu możemy opracowywać strategie „szyte na miarę”, które są dokładnie dopasowane do wymagań i wyzwań konkretnego segmentu rynku. Dzięki ciągłej analizie trendów rynkowych i śledzeniu rozwoju branży możemy działać dalekowzrocznie i oferować innowacyjne rozwiązania. Dzięki połączeniu doświadczenia i wiedzy generujemy wartość dodaną i dajemy naszym klientom zdecydowaną przewagę konkurencyjną.

Więcej na ten temat tutaj: