Fuga di dati su WhatsApp: perché 3,5 miliardi di profili sono rimasti esposti per mesi – Il più grande fallimento di sicurezza nella storia di Messenger

Pre-release di Xpert

Selezione vocale 📢

Pubblicato il: 20 novembre 2025 / Aggiornato il: 20 novembre 2025 – Autore: Konrad Wolfenstein

Fuga di dati di WhatsApp: perché 3,5 miliardi di profili sono rimasti esposti per mesi – Il più grande fallimento di sicurezza nella storia di Messenger – Immagine: Xpert.Digital

La fuga di dati del decennio? Il rischioso silenzio di Meta: come una comoda funzionalità ha tradito quasi tutti gli utenti di WhatsApp

Non hackerato, ma esposto: i ricercatori viennesi scoprono una vulnerabilità storica di WhatsApp.

Ciò che i ricercatori di sicurezza dell'Università di Vienna e del Centro di Ricerca SBA hanno scoperto segna una svolta nella storia della sicurezza delle comunicazioni digitali. In un periodo di sei mesi, tra l'autunno del 2024 e la primavera del 2025, un piccolo team accademico è riuscito a compilare praticamente l'intero database globale degli utenti di WhatsApp. Il risultato è sbalorditivo: oltre 3,5 miliardi di account sono stati identificati, catalogati e collegati a metadati sensibili.

Non si è trattato di un attacco sofisticato che ha coinvolto firewall o una crittografia complessa. La "vulnerabilità di sicurezza" è stata una scelta progettuale deliberata: il cosiddetto meccanismo di "Contact Discovery". Questa funzionalità, pensata per offrire agli utenti la comodità di vedere all'istante chi altro nella loro rubrica sta utilizzando WhatsApp, è diventata una porta d'accesso per una raccolta dati di portata senza precedenti.

Mentre Meta sottolinea costantemente l'inviolabilità della crittografia end-to-end del contenuto dei messaggi, questo incidente dimostra chiaramente che i metadati parlano spesso un linguaggio altrettanto esplosivo. Dalle immagini del profilo che consentono un database globale di riconoscimento facciale all'identificazione degli utenti in regimi repressivi, le implicazioni di questo incidente vanno ben oltre la perdita dei numeri di telefono. Particolarmente allarmante è il fatto che la query dei dati sia proseguita indisturbata per mesi tramite una semplice interfaccia pubblica, senza l'intervento dei meccanismi di sicurezza del gigante della tecnologia.

Il seguente rapporto analizza l'anatomia di questo fallimento, evidenzia i rischi economici e politici per miliardi di utenti e pone la domanda: quanta privacy siamo disposti a sacrificare per un po' di comodità digitale?

Quando la comodità diventa una vulnerabilità di sicurezza: tre miliardi di profili come danno collaterale degli effetti di rete

L'infrastruttura di comunicazione digitale dei nostri tempi ha rivelato una vulnerabilità fondamentale. Ciò che i ricercatori di sicurezza viennesi dell'Università di Vienna e del Centro di Ricerca SBA hanno documentato tra settembre 2024 e marzo 2025 supera di gran lunga tutte le precedenti fughe di dati per la sua portata. Oltre 3,5 miliardi di account WhatsApp, praticamente l'intera directory globale degli utenti del servizio di messaggistica più popolare al mondo, erano effettivamente accessibili senza restrizioni. Non si tratta di una classica violazione dei dati nel senso convenzionale del termine, in cui i sistemi sono stati hackerati o le password rubate, ma piuttosto di un fallimento strutturale di una funzionalità di comodità che viene data per scontata.

Il cosiddetto Contact Discovery Mechanism, la comoda funzionalità automatica che indica immediatamente se un contatto utilizza WhatsApp quando viene salvato un nuovo numero di telefono, si è rivelato la porta d'accesso per la più completa enumerazione degli utenti nella storia digitale. Gabriel Gegenhuber e il suo team hanno dimostrato che questa funzione, in realtà concepita come intuitiva, funzionava senza particolari barriere di sicurezza. Con una frequenza di interrogazione di oltre 100 milioni di numeri di telefono all'ora, i ricercatori sono stati in grado di testare sistematicamente l'intera gamma di numeri possibile a livello globale senza alcun intervento da parte dell'infrastruttura di WhatsApp.

Ciò che rende questo processo così straordinario è la sua semplificazione tecnica. I ricercatori non hanno avuto bisogno di sofisticati strumenti di hacking né di superare sistemi di sicurezza. Hanno invece utilizzato un'interfaccia pubblicamente documentata, pensata per il normale funzionamento. Tutte le richieste sono state instradate tramite un indirizzo IP assegnato in modo univoco all'Università di Vienna, il che significa che Meta avrebbe potuto teoricamente rilevare l'attività in qualsiasi momento. Nonostante il confronto di circa 63 miliardi di numeri di telefono, nessun sistema di difesa automatizzato è intervenuto. Solo dopo che i ricercatori hanno contattato Meta due volte, e immediatamente prima della prevista pubblicazione scientifica dello studio, Meta ha reagito con contromisure tecniche nell'ottobre 2025.

L'economia dei metadati: cosa rivelano informazioni apparentemente innocue su miliardi di persone

La strategia di rassicurazione iniziale di Meta si concentrava sul fatto che nessun contenuto della chat fosse stato compromesso e che la crittografia end-to-end fosse rimasta intatta. Tuttavia, questa strategia di comunicazione è carente e sottovaluta sistematicamente il valore e l'importanza dei metadati. Ciò che i ricercatori sono riusciti a estrarre va ben oltre i semplici numeri di telefono e fornisce approfondimenti approfonditi sui modelli di comunicazione globali, sul comportamento degli utenti e sulle strutture socio-tecniche.

Le informazioni a cui si è avuto accesso includevano non solo i numeri di telefono stessi, ma anche le chiavi crittografiche pubbliche necessarie per la crittografia end-to-end, i timestamp precisi delle attività dell'account e il numero di dispositivi collegati a un account. Circa il 30% di tutti gli utenti aveva incluso anche informazioni personali nel testo del proprio profilo, spesso contenenti dettagli sensibili su convinzioni politiche, affiliazione religiosa, orientamento sessuale, consumo di droghe, datore di lavoro o informazioni di contatto diretto come indirizzi email. Particolarmente preoccupante è il fatto che alcuni di questi indirizzi avessero estensioni di dominio governative o militari come .gov o .mil.

Circa il 57% degli utenti WhatsApp in tutto il mondo aveva la propria immagine del profilo visibile pubblicamente. In un campione proveniente dal Nord America (prefisso internazionale +1), i ricercatori hanno scaricato 77 milioni di immagini del profilo, pari a un volume di dati di 3,8 terabyte. Un'analisi automatizzata del riconoscimento facciale ha identificato volti umani in circa due terzi di queste immagini. Ciò crea la possibilità tecnica di collegare i volti ai numeri di telefono, con implicazioni di vasta portata per il tracciamento, la sorveglianza e gli attacchi mirati.

L'analisi aggregata dei dati ha inoltre rivelato informazioni macroeconomicamente rilevanti sui mercati tecnologici globali. La distribuzione mondiale tra dispositivi Android e iOS è compresa tra l'81% e il 19%, il che non solo fornisce informazioni sul potere d'acquisto e sulle preferenze dei marchi, ma offre anche spunti strategici per concorrenti e investitori. I ricercatori sono stati in grado di quantificare le differenze regionali nel comportamento in materia di privacy dei dati, ad esempio quali popolazioni sono più propense a utilizzare immagini di profilo pubbliche, e di ottenere informazioni sull'attività degli utenti, sulla crescita degli account e sui tassi di abbandono nei diversi paesi.

I risultati sull'utilizzo di WhatsApp nei Paesi con divieti ufficiali sono particolarmente significativi. In Cina, dove la piattaforma è ufficialmente vietata, i ricercatori hanno comunque identificato 2,3 milioni di account attivi. In Iran, il numero di utenti è salito da 60 a 67 milioni, in Myanmar sono stati individuati 1,6 milioni di account e persino in Corea del Nord sono stati scoperti cinque account attivi. Queste informazioni non sono rilevanti solo per la politica tecnologica, ma potrebbero anche rappresentare una minaccia esistenziale per gli utenti nei regimi repressivi, qualora i regimi autoritari ottenessero l'accesso a questi dati.

Anomalie crittografiche e l'economia sommersa delle frodi digitali

Un'altra scoperta tecnicamente molto rilevante riguarda il riutilizzo delle chiavi crittografiche. I ricercatori hanno scoperto 2,3 milioni di chiavi pubbliche associate a più dispositivi o numeri di telefono diversi. Mentre alcune di queste anomalie possono essere spiegate da attività legittime come cambi di numero o trasferimenti di conto, schemi sorprendenti indicano un abuso sistematico. Cluster di chiavi crittografiche identiche su numerosi account sono stati trovati in particolare in Myanmar e Nigeria, suggerendo reti di frode organizzate con una divisione del lavoro.

Questi risultati offrono approfondimenti approfonditi sull'economia della criminalità digitale. Truffe sentimentali, frodi con criptovalute e chiamate di supporto fasulle apparentemente operano utilizzando infrastrutture tecniche condivise, suggerendo un meccanismo di frode organizzato a livello industriale. I guadagni di efficienza ottenuti attraverso identità condivise e infrastrutture chiave rendono queste operazioni economicamente scalabili. Inoltre, il riutilizzo delle chiavi pone rischi significativi per la sicurezza della crittografia stessa, poiché configurazioni errate o l'utilizzo di client non ufficiali potrebbero portare alla de-anonimizzazione, al furto di identità o persino all'intercettazione dei messaggi.

Catalogo dei rischi: dagli attacchi personalizzati alla repressione statale

I rischi immediati e indiretti di questa fuga di dati vanno ben oltre la portata dei tipici incidenti di sicurezza. Mentre le violazioni dei dati tradizionali rimangono spesso confinate a gruppi limitati di utenti, l'enumerazione universale crea una superficie di attacco completamente nuova per criminali e attori statali.

Gli attacchi di phishing personalizzato e di ingegneria sociale sono tra gli scenari più ovvi. La combinazione di numero di telefono, immagine del profilo, informazioni personali nel campo informativo e indirizzi email o link ai social media collegati consente tentativi di frode altamente personalizzati. Mentre le email di phishing diffuse in massa sono spesso riconoscibili per il loro linguaggio generico, le informazioni ora disponibili consentono campagne di spear-phishing che utilizzano dati personali, immagini del profilo reali e informazioni specifiche del contesto. Secondo gli studi, il tasso di successo di questi attacchi mirati è superiore al 40%, rispetto a solo una piccola percentuale delle campagne standardizzate.

Il furto di identità e il doxxing rappresentano ulteriori gravi minacce. Collegare le immagini facciali ai numeri di telefono consente ai malintenzionati di identificare e tracciare gli individui negli spazi pubblici. Combinando queste informazioni con altre fonti di dati disponibili al pubblico, è possibile creare profili completi che possono essere utilizzati a fini di ricatto, molestie o discredito mirato. I gruppi particolarmente vulnerabili, come giornalisti, attivisti, minoranze o persone in posizioni di rilievo, sono a maggior rischio.

Nei paesi con regimi autoritari in cui WhatsApp è ufficialmente vietato, identificare un utente può avere conseguenze legali o addirittura mortali. I milioni di utenti registrati in Cina, Iran o Myanmar potrebbero essere soggetti a persecuzioni sistematiche se lo Stato avesse accesso a questi dati. L'analisi dei modelli di comunicazione, dei social network e dei profili di movimento consente ai regimi repressivi di mappare e smantellare preventivamente le reti di opposizione.

Lo stalking e il tracciamento sistematico sono notevolmente facilitati dalla combinazione di numero di telefono, profilo pubblico e metadati tecnici come il numero di dispositivi e l'intensità di utilizzo. I timestamp delle modifiche al profilo, le informazioni sulle modifiche ai dispositivi e gli ID account stabili consentono la creazione di profili comportamentali dettagliati. Gli autori di violenza domestica, gli stalker ossessivi o la criminalità organizzata possono utilizzare queste informazioni per monitorare le vittime, analizzare i modelli di movimento e identificare i punti di accesso.

L'ampia disponibilità di numeri di telefono validi e attivi aumenta significativamente la scalabilità delle operazioni di spam e bot. Mentre le precedenti campagne di spam si basavano su elenchi di numeri acquistati o generati casualmente, molti dei quali non validi o inattivi, la fuga di dati consente l'invio di messaggi mirati esclusivamente agli utenti WhatsApp attivi. Le informazioni aggiuntive sui dispositivi consentono inoltre di ottimizzare le strategie di attacco in base alla piattaforma e alla configurazione tecnica.

Aziende e organizzazioni affrontano specifici rischi di conformità. La divulgazione di numeri di telefono ufficiali, in particolare quelli dei dipendenti con accesso a informazioni o sistemi sensibili, aumenta la superficie di attacco per lo spionaggio aziendale e le infiltrazioni mirate. I domini governativi con estensione .gov o .mil indicano dipendenti pubblici, personale di sicurezza o personale militare, che rappresentano obiettivi altamente attraenti per attori sponsorizzati dallo Stato o dalla criminalità organizzata.

La risposta ritardata: perché Meta ha impiegato un anno per agire

La cronologia degli eventi solleva interrogativi fondamentali sulla cultura della sicurezza e sulle priorità di Meta. I ricercatori viennesi hanno scoperto la vulnerabilità già nell'autunno del 2024 e hanno contattato Meta per la prima volta più o meno nello stesso periodo. Una notifica formale è stata inviata al programma ufficiale di bug bounty dell'azienda nell'aprile del 2025. Tuttavia, efficaci contromisure tecniche, come la limitazione della velocità per prevenire le query di massa, non sono state implementate fino all'ottobre del 2025, poco prima della prevista pubblicazione scientifica dei risultati dello studio.

Questo ritardo temporale è problematico da diversi punti di vista. In primo luogo, rivela debolezze nella gestione della risposta agli incidenti di un'azienda che si posiziona come leader in materia di sicurezza. Il fatto che miliardi di richieste siano state inoltrate nel corso di mesi da un'istituzione accademica con un indirizzo IP pubblico senza che alcun sistema automatizzato abbia attivato un allarme indica capacità di monitoraggio insufficienti.

In secondo luogo, si pone la questione del bilanciamento degli interessi all'interno dell'azienda. Limitazioni di velocità e restrizioni di accesso più severe possono compromettere la facilità d'uso e potenzialmente dare luogo a reclami se casi d'uso legittimi, come l'aggiunta simultanea di più contatti, vengono resi più difficili. I lunghi tempi di risposta potrebbero indicare che le decisioni di gestione del prodotto hanno prevalso sulle preoccupazioni relative alla sicurezza, in assenza di pressioni pubbliche immediate.

In terzo luogo, questo episodio mette in luce l'efficacia dei programmi bug bounty. Meta sottolinea regolarmente di avere uno dei programmi più generosi del settore, che ha distribuito oltre quattro milioni di dollari ai ricercatori solo nel 2025. Tuttavia, la risposta tardiva a una scoperta di importanza storica solleva dubbi sull'efficienza dei processi interni tra i team di ricerca sulla sicurezza e lo sviluppo dei prodotti.

Nitin Gupta, Vicepresidente dell'Ingegneria di WhatsApp, ha sottolineato in dichiarazioni ufficiali che la collaborazione con i ricercatori ha permesso l'identificazione di nuovi vettori di attacco e la sperimentazione di sistemi anti-scraping. Questa presentazione suggerisce che la vulnerabilità sia servita da banco di prova per misure di protezione già in fase di sviluppo. I critici, tuttavia, sottolineano che si tratta più di una razionalizzazione retrospettiva, poiché efficaci misure di sicurezza contro l'enumerazione degli utenti sono da anni una prassi standard nella progettazione di API sicure.

Prospettiva comparativa: come altri messenger gestiscono la scoperta dei contatti

I problemi strutturali del meccanismo di scoperta dei contatti non sono affatto specifici di WhatsApp. Praticamente tutti i moderni servizi di messaggistica si trovano ad affrontare il dilemma tra facilità d'uso e riservatezza dei dati. Tuttavia, le soluzioni tecniche differiscono notevolmente nella loro architettura di sicurezza.

Signal, spesso citato come il gold standard per la comunicazione sicura, utilizza da diversi anni una tecnica crittografica chiamata Private Contact Discovery. Questa tecnica prevede la conversione del numero di telefono dell'utente in hash crittografati prima di inviarli al server. Il server può quindi confrontare questi hash con il proprio database senza conoscere i numeri di telefono effettivi. Inoltre, Signal implementa la funzionalità Sealed Sender, che nasconde chi sta comunicando con chi, anche all'operatore del server. Questa architettura rende l'enumerazione di massa tecnicamente molto più complessa, sebbene non del tutto impossibile.

Telegram offre una funzionalità di rilevamento dei contatti limitata e si affida maggiormente ai nomi utente come metodo di identificazione principale. Tuttavia, in modalità predefinita, Telegram archivia i messaggi non crittografati sui suoi server, il che introduce ulteriori rischi per la sicurezza. La crittografia end-to-end in Telegram è limitata alla funzionalità opzionale "Chat segrete" e non è l'impostazione predefinita.

Threema, un servizio di messaggistica sviluppato in Svizzera con una forte attenzione alla privacy dei dati, elimina completamente la necessità di numeri di telefono e funziona con ID anonimi. La ricerca dei contatti è facoltativa e avviene localmente sul dispositivo, senza trasmettere i dati della rubrica ai server. Questo approccio massimizza la privacy, ma influisce sulla facilità d'uso e ostacola la crescita della rete.

Le diverse architetture riflettono modelli di business e priorità degli utenti differenti. WhatsApp si è storicamente concentrata sulla massima semplicità d'uso e sulla rapida crescita della rete, il che favorisce meccanismi di scoperta dei contatti aggressivi. Signal si posiziona come un'alternativa che privilegia la privacy, giustificando la sua maggiore complessità tecnica. Telegram persegue una via di mezzo, mentre Threema si rivolge a una nicchia di utenti attenti alla privacy disposti ad accettare qualche compromesso in termini di praticità.

Lo studio di Vienna dimostra che l'implementazione di WhatsApp era priva anche di misure di sicurezza di base, come un'efficace limitazione della velocità, fino a ottobre 2025. Non si tratta di sfide crittografiche altamente complesse, ma piuttosto di procedure di sicurezza API standard consolidate da decenni. Questa discrepanza tra ciò che è tecnicamente possibile e ciò che viene effettivamente implementato solleva interrogativi sulle priorità di sicurezza all'interno della meta-corporazione.

La nostra competenza negli Stati Uniti nello sviluppo aziendale, nelle vendite e nel marketing

La nostra competenza negli Stati Uniti nello sviluppo aziendale, nelle vendite e nel marketing - Immagine: Xpert.Digital

Focus del settore: B2B, digitalizzazione (dall'intelligenza artificiale alla realtà aumentata), ingegneria meccanica, logistica, energie rinnovabili e industria

Maggiori informazioni qui:

Un hub di argomenti con approfondimenti e competenze:

- Piattaforma di conoscenza sull'economia globale e regionale, sull'innovazione e sulle tendenze specifiche del settore

- Raccolta di analisi, impulsi e informazioni di base dalle nostre aree di interesse

- Un luogo di competenza e informazione sugli sviluppi attuali nel mondo degli affari e della tecnologia

- Hub tematico per le aziende che vogliono informarsi sui mercati, sulla digitalizzazione e sulle innovazioni del settore

WhatsApp sotto accusa: possibili violazioni del GDPR e multe miliardarie – Vulnerabilità digitale e cosa rivela il fiasco di WhatsApp sulle piattaforme

Calcolo del danno economico: quanto costa una fuga di dati di dimensioni storiche?

La valutazione monetaria del danno causato da una violazione dei dati segue molteplici logiche di calcolo che comprendono effetti diretti, indiretti e sistemici. Studi dell'IBM Security Institute stimano il costo medio di una violazione dei dati in Germania a circa 3,87 milioni di euro nel 2025, cifra che si applica a incidenti di medie dimensioni. I costi medi globali sono di 4,44 milioni di dollari, mentre le aziende negli Stati Uniti affrontano una media di 10 milioni di dollari per incidente.

Queste cifre si basano su incidenti che in genere colpiscono da centinaia di migliaia a diversi milioni di utenti. La violazione dei dati di WhatsApp supera queste dimensioni di diversi ordini di grandezza. Con 3,5 miliardi di account interessati e anche una stima prudente di un solo euro di danno medio per utente, il danno totale ammonterebbe già a miliardi. Tuttavia, le valutazioni effettive dei danni devono essere più dettagliate.

Per gli utenti delle democrazie occidentali con uno stato di diritto funzionante, il danno immediato può sembrare di lieve entità, a patto che non cadano vittime di attacchi successivi. Tuttavia, gli studi dimostrano che circa il 25% di coloro che subiscono violazioni dei dati diventa vittima di tentativi di phishing entro i dodici mesi successivi. Di questi, circa il 10% cade vittima delle truffe, con conseguenti perdite finanziarie medie da diverse centinaia a migliaia di euro. Estrapolato alla base di utenti globale, questo si traduce in danni potenziali nell'ordine delle decine di miliardi di euro.

Per i gruppi vulnerabili negli stati autoritari, le conseguenze possono essere esistenziali. Se essere identificati come utenti WhatsApp in paesi come Cina, Iran o Myanmar porta a persecuzioni, incarcerazioni o persino violenze fisiche, il danno è praticamente impossibile da quantificare in termini monetari. Anche ipotizzando che solo l'uno percento degli utenti identificati in questi paesi subisca gravi conseguenze, stiamo parlando di centinaia di migliaia di persone colpite.

Le aziende sostengono costi dovuti alle necessarie misure di sicurezza. Le organizzazioni devono formare i dipendenti potenzialmente compromessi, condurre campagne di sensibilizzazione e implementare difese tecniche. Nelle grandi organizzazioni con migliaia di dipendenti, queste spese possono raggiungere rapidamente cifre a sei cifre. I casi in cui i dipendenti con accesso a sistemi o informazioni sensibili diventano specificamente vulnerabili agli attacchi sono particolarmente critici.

Meta stessa si trova ad affrontare significativi rischi normativi. La Commissione irlandese per la protezione dei dati, che supervisiona le attività europee di Meta, ha una storia di multe record. WhatsApp è stata multata di 225 milioni di euro nel 2021 per pratiche poco trasparenti in materia di privacy dei dati. Meta ha dovuto pagare multe per un totale di oltre 1,8 miliardi di euro per varie violazioni su Facebook e Instagram. L'attuale violazione dei dati potrebbe comportare ulteriori sanzioni, con il Regolamento generale sulla protezione dei dati (GDPR) che prevede multe fino al quattro percento del fatturato annuo globale. Considerando il fatturato di Meta di circa 134 miliardi di dollari nel 2024, la multa massima teorica supererebbe i 5 miliardi di dollari.

Il danno reputazionale e l'abbandono degli utenti comportano ulteriori rischi economici. Sebbene WhatsApp sia relativamente resiliente all'erosione degli utenti grazie alla sua posizione dominante sul mercato e agli effetti di rete, i segmenti più attenti alla privacy potrebbero migrare verso alternative come Signal o Threema. Anche un calo di appena l'1% della base utenti interesserebbe 35 milioni di utenti, con un impatto significativo sui ricavi pubblicitari e sulla posizione strategica di mercato.

I costi per l'implementazione di misure di sicurezza efficaci sono trascurabili rispetto ai potenziali danni. La limitazione della velocità, il miglioramento della sicurezza delle API e il potenziamento dei sistemi di monitoraggio avrebbero potuto essere ottenuti con investimenti nell'ordine di qualche milione di dollari. Il fatto che queste misure non siano state implementate preventivamente suggerisce un fallimento organizzativo e una cattiva allocazione delle risorse.

Dimensioni legali: violazioni del GDPR e responsabilità civile

La valutazione della protezione dei dati di questo incidente solleva questioni complesse. Sebbene tecnicamente non si tratti di un classico attacco informatico in cui sono stati violati i sistemi di sicurezza, costituisce comunque una violazione dei principi fondamentali del Regolamento generale sulla protezione dei dati (GDPR).

L'articolo 5 del GDPR richiede la minimizzazione dei dati e la limitazione delle finalità. La configurazione dell'interfaccia Contact Discovery, che consentiva query di massa illimitate senza limiti di velocità effettivi, contraddice il principio secondo cui i dati personali possono essere resi accessibili solo nella misura necessaria. L'articolo 32 del GDPR obbliga i titolari del trattamento ad attuare misure tecniche e organizzative adeguate per garantire un livello di sicurezza adeguato al rischio. L'assenza di garanzie di base contro le query di massa automatizzate per un periodo di diversi anni può essere considerata una violazione di tale obbligo.

In diverse sentenze relative a casi di scraping su Facebook, la Corte Federale di Giustizia tedesca ha stabilito che i gestori della piattaforma condividono la responsabilità qualora misure tecniche inadeguate consentano l'estrazione massiva dei dati degli utenti. Anche qualora le attività di scraping siano effettivamente svolte da terzi, Meta può essere ritenuta responsabile se l'architettura della piattaforma facilita tali attività.

Le azioni civili di risarcimento danni ai sensi dell'articolo 82 del GDPR presuppongono che gli interessati abbiano subito un danno materiale o immateriale. Sebbene il risarcimento danni materiale possa essere richiesto solo in caso di effettive perdite consequenziali, i tribunali tedeschi hanno riconosciuto in diverse sentenze che anche la perdita del controllo sui propri dati può costituire un danno immateriale. L'importo del risarcimento concesso varia notevolmente, con i tribunali che in genere accordano somme che vanno da poche centinaia a qualche migliaio di euro a caso.

Con 3,5 miliardi di persone potenzialmente interessate, potrebbero teoricamente sorgere cause legali di massa su una scala tale da minacciare persino l'esistenza di Meta. In pratica, diversi fattori limitano il volume effettivo del contenzioso. In primo luogo, i querelanti devono dimostrare individualmente che i loro dati sono stati compromessi e che hanno subito danni concreti. In secondo luogo, i procedimenti legali richiedono tempi e costi considerevoli, il che scoraggia molti utenti. In terzo luogo, le azioni legali collettive operano in condizioni più restrittive in Europa rispetto agli Stati Uniti, dove sono più comuni.

Tuttavia, a seguito di precedenti fughe di dati da parte di Facebook, come l'incidente di scraping del 2021 che ha interessato 530 milioni di utenti, in diversi paesi europei si sono formate organizzazioni per la tutela dei consumatori che stanno preparando azioni legali collettive. L'organizzazione austriaca per la protezione dei dati Noyb, guidata da Max Schrems, ha già citato in giudizio Meta con successo in diverse occasioni e potrebbe intervenire anche nel caso attuale.

Per gli utenti in Germania, le agenzie per la tutela dei consumatori o gli studi legali specializzati che organizzano azioni legali per il GDPR come class action rappresentano una buona opzione. Le probabilità di successo di tali azioni legali sono migliorate grazie alle recenti sentenze della Corte Federale di Giustizia, che ha generalmente riconosciuto che i gestori di piattaforme possono essere ritenuti responsabili per misure di protezione dei dati inadeguate.

Lezioni tecniche: cosa avrebbe potuto impedire l'architettura di sicurezza

Da un punto di vista tecnico, la fuga di dati rivela falle fondamentali nell'architettura di sicurezza che avrebbero potuto essere evitate con le best practice consolidate. La limitazione della velocità, ovvero la limitazione del numero di possibili richieste per unità di tempo e indirizzo IP, è da decenni una caratteristica standard delle API sicure. Il fatto che WhatsApp abbia accettato 100 milioni di richieste all'ora da un'unica fonte per mesi senza intervenire è difficilmente comprensibile dal punto di vista della sicurezza.

I sistemi CAPTCHA o altri meccanismi di sfida-risposta avrebbero ostacolato significativamente le query di massa automatizzate. Sebbene tali sistemi possano avere un impatto negativo sull'usabilità, implementarli solo dopo il superamento di determinate soglie sarebbe stato un compromesso accettabile. Molte piattaforme utilizzano sistemi adattivi che rimangono invisibili durante il normale utilizzo, ma intervengono quando vengono rilevati modelli di attività sospetti.

Le tecniche honeypot avrebbero potuto rendere l'attività dei ricercatori rilevabile in una fase iniziale. Queste tecniche prevedono l'integrazione deliberata di numeri non validi o specificamente contrassegnati nel sistema. La loro presenza nelle query indica un processo sistematico di tentativi ed errori e può far scattare un allarme. Tali metodi sono comunemente utilizzati nella sicurezza informatica per rilevare attacchi automatizzati.

Metodi di scoperta dei contatti crittograficamente sicuri, come il Private Contact Discovery di Signal, avrebbero ostacolato significativamente l'enumerazione dei contatti. Sebbene queste tecniche richiedano un maggiore sforzo di implementazione e una maggiore potenza di calcolo, offrono una protezione notevolmente più robusta. Il fatto che WhatsApp, con le risorse tecniche e finanziarie di Meta, non abbia implementato tali metodi suggerisce decisioni strategiche che hanno dato priorità alla facilità d'uso e alla crescita rispetto alla massima riservatezza dei dati.

Il rilevamento delle anomalie tramite apprendimento automatico avrebbe potuto identificare gli insoliti modelli di accesso dei ricercatori viennesi. I moderni Security Operations Center utilizzano sistemi basati sull'intelligenza artificiale che rilevano automaticamente le attività che si discostano dai normali modelli di utilizzo e le segnalano per ulteriori analisi. I mesi di attività non rilevate suggeriscono che l'infrastruttura di monitoraggio di WhatsApp non fosse configurata con sufficiente sensibilità o che gli avvisi generati non fossero stati prioritizzati in modo appropriato.

La risposta tardiva ai report dei ricercatori suggerisce che anche i processi organizzativi per la gestione degli avvisi di sicurezza necessitano di ottimizzazione. I programmi di bug bounty sono efficaci solo nella misura in cui lo sono i flussi di lavoro interni che traducono i risultati della ricerca in cambiamenti concreti nei prodotti. Il fatto che misure efficaci siano state implementate solo poco prima della pubblicazione scientifica indica che la pressione pubblica, piuttosto che una priorità intrinseca alla sicurezza, è stata la motivazione principale dell'azione.

Impatti sociali: capitalismo della sorveglianza e relazioni di potere digitale

La fuga di dati di WhatsApp è sintomatica delle tensioni fondamentali del capitalismo digitale. Piattaforme come WhatsApp operano all'interno di un modello di business basato sugli effetti di rete, sulla praticità dell'utente e sullo sfruttamento dei dati. Quanto più una piattaforma raccoglie informazioni sugli utenti e sulle loro connessioni in modo completo, tanto più preziosa diventa per gli inserzionisti e per l'analisi strategica. I meccanismi di scoperta dei contatti non sono semplici funzionalità di servizio, ma anche strumenti per condensare il grafico sociale, che a sua volta può essere monetizzato.

Il dominio di mercato di WhatsApp, con 3,5 miliardi di utenti, crea monopoli di fatto, lasciando agli utenti poche alternative se desiderano partecipare alla vita sociale digitale. Questi effetti di lock-in riducono la pressione sugli operatori della piattaforma per implementare i più elevati standard di protezione dei dati, poiché il tasso di abbandono degli utenti rimane limitato anche dopo incidenti gravi. La logica economica si sposta dalla concorrenza basata sulla qualità alla massimizzazione degli effetti di rete.

Tali incidenti aggravano la disuguaglianza globale in materia di diritti alla protezione dei dati e della loro applicazione. Mentre gli utenti nell'Unione Europea godono di diritti relativamente solidi ai sensi del GDPR e le autorità di controllo sono dotate di poteri sanzionatori, gli utenti in molte altre regioni godono di una tutela significativamente più debole. Ciò è particolarmente problematico negli stati autoritari, dove gli attori statali stessi hanno interesse a una sorveglianza completa e possono esercitare pressioni sugli operatori delle piattaforme affinché concedano l'accesso ai dati degli utenti.

La capacità di identificare virtualmente chiunque abbia accesso a Internet tramite il suo volto e di associarlo al suo numero di telefono segna un salto di qualità nelle capacità di sorveglianza. Combinato con altre fonti di dati come i dati sulla posizione, il comportamento di acquisto e l'attività online, questo crea profili completi che offrono possibilità di controllo e manipolazione storicamente senza precedenti. Clearview AI, un'azienda che ha creato un database di riconoscimento facciale con oltre 60 miliardi di immagini, dimostra come tali tecnologie siano già utilizzate a livello commerciale, nonostante le enormi preoccupazioni sulla privacy dei dati e le sanzioni in diversi paesi.

Le implicazioni per la teoria democratica sono di vasta portata. Se ogni movimento pubblico è potenzialmente identificabile e tracciabile, le basi per l'espressione anonima delle opinioni e l'impegno politico si erodono. I whistleblower, i giornalisti investigativi e gli attivisti dipendono dall'anonimato per lavorare senza il rischio di repressione. La normalizzazione dell'identificabilità completa minaccia questi spazi sicuri.

Conseguenze normative: abbiamo bisogno di regole più severe per le piattaforme?

Questo incidente solleva la questione se il quadro normativo esistente sia sufficiente o se siano necessarie riforme radicali. Sebbene il GDPR abbia stabilito un livello di protezione relativamente elevato, la sua applicazione è spesso reattiva e ritardata. Le sanzioni vengono in genere imposte solo anni dopo gli incidenti, quando il danno si è già verificato. I meccanismi preventivi che affrontino le falle strutturali nella sicurezza prima che si verifichino perdite di dati sono poco sviluppati.

Il Digital Services Act e il Digital Markets Act dell'Unione Europea mirano a regolamentare in modo più rigoroso il potere delle grandi piattaforme e a rafforzare gli standard di sicurezza. Tuttavia, queste normative si concentrano principalmente sulla moderazione dei contenuti e sulle questioni relative alla concorrenza, piuttosto che sulle architetture di sicurezza fondamentali. Potrebbe essere utile estenderle per includere audit di sicurezza obbligatori, standard minimi di bug bounty e requisiti di divulgazione delle vulnerabilità di sicurezza.

Alcuni esperti chiedono l'introduzione di una sorta di TÜV (Associazione di Ispezione Tecnica) per le piattaforme digitali, in cui enti di collaudo indipendenti valutino e certifichino regolarmente le architetture di sicurezza. Ciò consentirebbe un monitoraggio preventivo e creerebbe trasparenza. I critici, tuttavia, sottolineano l'enorme onere burocratico e il rischio di soffocare l'innovazione, soprattutto per i fornitori più piccoli che difficilmente possono permettersi costose procedure di certificazione.

Norme di responsabilità più severe, che attribuiscano maggiori responsabilità agli operatori delle piattaforme, potrebbero creare incentivi economici per una maggiore sicurezza. Se le aziende sanno di dover affrontare sanzioni consistenti e richieste di risarcimento danni qualora le loro misure di sicurezza siano dimostrabilmente inadeguate, la motivazione per investimenti preventivi aumenta. Tuttavia, è necessario mantenere un equilibrio per evitare di penalizzare ogni rischio residuo, il che renderebbe praticamente impossibile lo sviluppo tecnologico.

Prospettiva dell'utente: cosa possono fare i singoli individui?

Per i singoli utenti, si pone la questione di misure di protezione pratiche. Sebbene i problemi strutturali possano essere risolti solo a livello di piattaforma o normativo, esistono comunque opzioni per ridurre al minimo i rischi.

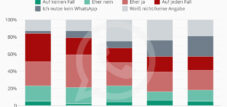

Limitare le impostazioni sulla privacy è il passaggio più ovvio. WhatsApp offre opzioni per limitare la visibilità dell'immagine del profilo, del testo informativo e dell'ultimo accesso ai contatti o addirittura a nessuno. Sebbene ciò limiti la funzionalità, riduce significativamente la quantità di informazioni disponibili agli estranei. L'utilizzo di pseudonimi o informazioni generiche nel testo del profilo riduce al minimo l'identificabilità.

Utilizzare numeri di telefono separati per scopi diversi può consentire la segmentazione. Alcuni utenti mantengono un numero principale per i contatti stretti e uno secondario per le connessioni meno affidabili. I numeri virtuali o le schede SIM prepagate offrono ulteriori opzioni di anonimizzazione, sebbene i processi di verifica di WhatsApp rendano queste strategie più difficili.

Passare ad alternative più rispettose della privacy come Signal o Threema è un'opzione per gli utenti disposti a rinunciare agli effetti di rete e alla praticità in cambio di una maggiore privacy. Tuttavia, ciò richiede anche la migrazione dei loro contatti, il che rappresenta un ostacolo significativo nella pratica. Molti utenti finiscono quindi per utilizzare più servizi di messaggistica contemporaneamente, aumentando la frammentazione e la complessità.

Una maggiore vigilanza contro i tentativi di phishing e i contatti sospetti è particolarmente importante dopo una violazione dei dati. Gli utenti dovrebbero essere cauti con i messaggi inaspettati, anche da contatti apparentemente noti, e non dovrebbero aprire link o file sospetti. Abilitare l'autenticazione a due fattori, ove possibile, rende più difficile il furto di account, anche se i numeri di telefono sono stati compromessi.

Le persone interessate dovrebbero valutare opzioni legali come il risarcimento danni ai sensi del GDPR, soprattutto se hanno subito danni concreti come furto di identità o molestie. Studi legali e organizzazioni specializzate nella tutela dei consumatori offrono sempre più supporto per tali procedimenti.

Fallimento sistemico o incidente isolato deplorevole?

La violazione dei dati di WhatsApp del 2024/2025 è molto più di un semplice errore tecnico. Rivela tensioni strutturali tra modelli di business ottimizzati per la comodità dell'utente e la crescita della rete, e le esigenze di una solida sicurezza dei dati. Il fatto che una misura di sicurezza di base come un'efficace limitazione della velocità non sia stata implementata per anni suggerisce decisioni sistematiche di prioritizzazione in cui la sicurezza è stata messa da parte.

Il danno economico è immenso, sebbene difficile da quantificare con precisione. I costi diretti per gli utenti dovuti a frodi successive, i costi indiretti per le aziende dovuti alle necessarie misure di protezione e alle sanzioni normative potrebbero ammontare a diversi miliardi di euro. Tuttavia, il danno maggiore risiede nell'erosione della fiducia nelle infrastrutture di comunicazione digitale e nella dimostrazione di quanto siano vulnerabili anche le piattaforme più grandi.

È probabile che le risposte normative seguiranno, sebbene con il ritardo tipico dei processi legislativi. Meccanismi di audit più severi, norme di responsabilità più ampie e standard di sicurezza obbligatori potrebbero plasmare il panorama normativo nei prossimi anni. Resta da vedere se ciò sarà sufficiente a prevenire incidenti simili.

Per gli utenti, questo incidente serve da scomodo promemoria del fatto che la praticità digitale e la privacy completa sono spesso in contrasto. In definitiva, scegliere una piattaforma rispetto a un'altra è un gioco di equilibrio tra effetti di rete, praticità e sicurezza. Una base di utenti informata che comprenda questi compromessi e li gestisca consapevolmente è essenziale per uno spazio digitale resiliente.

I ricercatori viennesi hanno dato un contributo importante alla sicurezza dell'ecosistema digitale con la loro divulgazione responsabile. Tuttavia, il fatto che sia stata necessaria una ricerca accademica indipendente per scoprire una vulnerabilità di questa portata solleva interrogativi sui processi di sicurezza interni di Meta. I programmi bug bounty sono importanti e preziosi, ma non sostituiscono architetture di sicurezza sistematiche e una cultura aziendale che consideri la protezione dei dati un principio di progettazione fondamentale.

La storia della comunicazione digitale è una storia di continue tensioni tra innovazione, crescita e sicurezza. La violazione dei dati di WhatsApp è l'ultimo di una serie di incidenti che dimostrano come il progresso tecnologico senza adeguati standard di sicurezza comporti rischi significativi. Gli insegnamenti di questo caso dovrebbero spingere non solo Meta, ma l'intero settore tecnologico a ripensare il proprio approccio: un successo sostenibile non richiede solo la crescita degli utenti, ma anche una solida fiducia, che può essere guadagnata solo attraverso una protezione costante della privacy.

Il tuo partner globale per il marketing e lo sviluppo aziendale

☑️ La nostra lingua commerciale è l'inglese o il tedesco

☑️ NOVITÀ: corrispondenza nella tua lingua nazionale!

Sarei felice di servire te e il mio team come consulente personale.

Potete contattarmi compilando il modulo di contatto o semplicemente chiamandomi al numero +49 89 89 674 804 (Monaco) . Il mio indirizzo email è: wolfenstein ∂ xpert.digital

Non vedo l'ora di iniziare il nostro progetto comune.

☑️ Supporto alle PMI nella strategia, consulenza, pianificazione e implementazione

☑️ Creazione o riallineamento della strategia digitale e digitalizzazione

☑️ Espansione e ottimizzazione dei processi di vendita internazionali

☑️ Piattaforme di trading B2B globali e digitali

☑️ Pioneer Business Development/Marketing/PR/Fiere

🎯🎯🎯 Approfitta della vasta e quintuplicata competenza di Xpert.Digital in un pacchetto di servizi completo | BD, R&D, XR, PR e ottimizzazione della visibilità digitale

Approfitta dell'ampia e quintuplicata competenza di Xpert.Digital in un pacchetto di servizi completo | Ottimizzazione di R&S, XR, PR e visibilità digitale - Immagine: Xpert.Digital

Xpert.Digital ha una conoscenza approfondita di vari settori. Questo ci consente di sviluppare strategie su misura che si adattano esattamente alle esigenze e alle sfide del vostro specifico segmento di mercato. Analizzando continuamente le tendenze del mercato e seguendo gli sviluppi del settore, possiamo agire con lungimiranza e offrire soluzioni innovative. Attraverso la combinazione di esperienza e conoscenza, generiamo valore aggiunto e diamo ai nostri clienti un vantaggio competitivo decisivo.

Maggiori informazioni qui: