Rischio di difesa e sicurezza Microsoft: tecnici della Cina supervisionati del Dipartimento della Difesa degli Stati Uniti

Pre-release di Xpert

Selezione vocale 📢

Pubblicato il 23 luglio 2025 / Aggiornamento dal: 23 luglio 2025 – Autore: Konrad Wolfenstein

Rischio di difesa e sicurezza Microsoft: tecnico della Cina supervisionata del Dipartimento della – degli Stati Uniti: Xpert.Digital

Lo scandalo del Pentagono ha rivelato: come i tecnici di Microsoft China hanno dato accesso ai sistemi statunitensi per anni

"Digital Escorts": il bizzarro trucco con cui le leggi sulla sicurezza degli Stati Uniti per la Cina

### un enorme rischio per la sicurezza? Microsoft lascia che gli ingegneri cinesi attendano il pentagono cloud ### dopo la sostituzione della Cina: Microsoft cambia immediatamente la sua politica – ma il danno è già fatto ###

La presentazione che gli ingegneri cinesi per Microsoft hanno curato l'infrastruttura cloud altamente sensibile del Dipartimento della Difesa degli Stati Uniti ha innescato una delle più grandi controversie sulla sicurezza degli ultimi tempi. Ciò che è iniziato come soluzione ottimizzata per il supporto per il supporto tecnico si è sviluppata in un potenziale rischio di sicurezza nazionale di notevole estensione.

La presentazione di una pratica pericolosa

Per quasi un decennio, Microsoft ha fornito l'infrastruttura cloud basata su Azure per il Dipartimento della Difesa degli Stati Uniti. Questa cooperazione, che era di enorme importanza strategica e finanziaria per Microsoft, si basava su un sistema che ora è classificato come gravemente negligente nel trattare dati governativi altamente sensibili.

La ricerca investigativa dell'organizzazione americana Prublica ha portato alla luce nel luglio 2025, che molti esperti di sicurezza chiamano il divario di sicurezza inaccettabile: Microsoft ha anche lasciato la supervisione delle infrastrutture del Dipartimento della Difesa da paesi non statunitensi, in particolare dalla Cina. Questa pratica non è stata stabilita solo per anni, ma anche un fattore decisivo per il successo di Microsoft nel vincere gli ordini governativi nell'area del cloud computing.

Adatto a:

Il sistema di "Escort digitali"

Il sistema sviluppato da Microsoft si basava su cosiddetti cittadini – "escort digitali" con corrispondenti rilasci di sicurezza che dovrebbero monitorare il lavoro dei tecnici stranieri a distanza. Questi compagni digitali hanno agito come un intermediario tra ingegneri cinesi Microsoft e i sistemi cloud del Pentagono, per cui sono entrati nei comandi e nelle istruzioni dei loro colleghi stranieri nei sistemi governativi.

Il problema di questo sistema risiede nella sua fondamentale debolezza strutturale: le escort digitali spesso non avevano l'esperienza tecnica al fine di monitorare adeguatamente il lavoro dei loro colleghi cinesi. Molti di questi compagni erano ex membri militari con bassa esperienza di programmazione, che hanno ricevuto poco più del salario minimo per questo lavoro critico. Una scorta attuale ha riassunto il problema: "Confidiamo che ciò che fai non è dannoso, ma non possiamo davvero vederlo".

Accesso a dati altamente sensibili

Gli ingegneri cinesi avevano potenzialmente accesso alle informazioni dai – del "Impatto di livello 4 e 5" che sono classificati altamente sensibili, ma non sono ufficialmente classificati come segreti. Questa categoria include contenuti che supportano direttamente le operazioni militari, nonché altri dati i cui compromessi secondo le linee guida del Pentagono "potrebbero avere effetti gravi o catastrofici" sulla sicurezza nazionale.

Il livello di impatto 5 (IL5) è appositamente progettato per i sistemi di sicurezza nazionale (NSS) non classificati, che supportano le missioni DOD e le informazioni non classificate controllate da processo (CUI) che richiedono una protezione più elevata di IL4. Queste informazioni possono includere ricerca e sviluppo, dati logistici e altri contenuti critici della missione che potrebbero causare danni considerevoli durante il compromesso.

Il modello di business di Microsoft e il bypass di conformità

Il modo per il dominio della nuvola

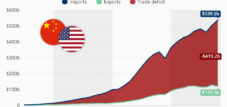

Microsoft è riuscito a affermarsi come fornitore dominante di servizi cloud governativi nel 2010. Nel 2019, la società ha vinto un contratto cloud da 10 miliardi di dollari con il Ministero della Difesa, che è stato successivamente annullato nel 2021 dopo le controversie legali. Nel 2022, insieme a Amazon, Google e Oracle, Microsoft ricevettero una quota di nuovi contratti cloud per un valore di $ 9 miliardi.

Questi successi si basavano in parte sulla capacità di Microsoft di utilizzare le risorse globali e allo stesso tempo per soddisfare i rigidi requisiti di sicurezza del governo degli Stati Uniti. Il sistema di escort digitale era una soluzione creativa ma rischiosa a un problema fondamentale: come può una società tecnologica globale con estese operazioni in Cina, India e Europa soddisfare i requisiti restrittivi del personale per i contratti del governo degli Stati Uniti?

Fedramp and the Ecludention of Security Regulations

Il Federal Risk and Authorization Management Program (FEDRAMP) è stato introdotto nel 2011 per offrire un approccio standardizzato per la valutazione, il monitoraggio e l'autorizzazione dei prodotti e dei servizi del cloud computing ai sensi del Federal Information Security Management Act (FISMA). FEDRAMP richiede ai fornitori di cloud che vogliono lavorare con il governo federale per garantire che gli esami di fondo siano effettuati per i dipendenti che si occupano di dati del governo federale altamente sensibili.

Il Ministero della Difesa ha formulato ulteriori linee guida cloud che prescrivono che i dipendenti che si occupano di dati classificati devono essere cittadini statunitensi o residenti permanenti. Questi requisiti sono stati una sfida significativa per Microsoft, poiché la società si basa su una forza lavoro globale proveniente dall'India, dalla Cina, dall'UE e da altre regioni.

Indy Crowley, senior Program Manager di Microsoft, ha sviluppato il programma di escort digitale come un modo per evitare i requisiti FEDRAMP e DOD. Questo sistema ha consentito agli ingegneri stranieri in paesi come la Cina di fornire un supporto adeguato senza dover avere accesso diretto ai sistemi governativi.

Il ruolo dell'Agenzia per i sistemi di informazione sulla difesa (Disa)

L'Agenzia per i sistemi di informazione sulla difesa (DISA) funge da organizzazione centrale di supporto IT per il Ministero della Difesa ed è responsabile dello sviluppo e della manutenzione della DOD Cloud Computing Security Requisiti (SRG). Disa definisce i requisiti di sicurezza di base utilizzati da DoD per valutare la situazione della sicurezza di un fornitore di servizi cloud.

Nonostante il loro ruolo centrale nel monitoraggio della sicurezza del cloud, Disa sembrava avere poche conoscenze sul programma di escort digitale di Microsoft. Un portavoce di Disa inizialmente dichiarò di non essere in grado di trovare chiunque avesse sentito parlare del concetto di escort. L'agenzia ha successivamente confermato che le escort in "ambienti selezionati non classificati" del Dipartimento della Difesa vengono utilizzate per "diagnosi avanzata dei problemi e soluzione di esperti del settore".

Mancanza di comunicazione e supervisione

L'ambiguità di cui i funzionari del governo sono stati informati del sistema di escort digitale solleva serie domande sulla supervisione e la comunicazione tra Microsoft e le agenzie governative responsabili. Mentre Microsoft ha affermato di aver rivelato le sue pratiche durante il processo di autorizzazione, i funzionari del governo sono rimasti sorpresi e non ricordavano le informazioni pertinenti.

David Mihelcic, ex direttore della tecnologia di Disa, ha descritto qualsiasi visibilità nella rete del Ministero della Difesa come un "rischio enorme" e ha caratterizzato drasticamente la situazione: "Qui hai una persona di cui non ti fidi davvero perché è probabilmente nel servizio segreto cinese, e l'altra persona non è realmente capace".

La reazione immediata e le conseguenze politiche

Interviene il ministro della difesa Hegseth

Le rivelazioni di Prublica hanno portato a reazioni politiche immediate ai massimi livelli. Il ministro della Difesa Pete Hegseth ha reagito direttamente ai rapporti e annunciato in un video messaggio su X (precedentemente Twitter): "Gli ingegneri stranieri – da ogni paese, compresa la Cina, ovviamente – non dovrebbero mai avere accesso ai sistemi DOD".

Hegseth ha ordinato una revisione di due settimane di tutti i contratti cloud del Ministero della Difesa per garantire che nessun specialisti cinesi sia coinvolto in progetti in corso. Ha spiegato categoricamente: "La Cina non avrà alcuna partecipazione ai nostri servizi cloud da ora in poi.

Nella sua dichiarazione, Hegseth ha anche reso responsabile l'amministrazione Obama perché aveva negoziato l'accordo sul cloud originale. Ha parlato di "lavoratori cinesi a buon mercato", il cui uso è "ovviamente inaccettabile" e rappresenta un potenziale punto debole nei sistemi informatici DoD.

Microsoft reagisce alla pressione

Alla luce della pressione politica, Microsoft ha reagito rapidamente. Frank X. Shaw, Chief Communications Officer dell'azienda, ha confermato venerdì su X che Microsoft aveva apportato modifiche al suo sostegno per i clienti del governo statunitense, "per garantire che non vi siano team di ingegneria con sede in Cina.

Questo annuncio è stato dato solo ore dopo che il ministro della Difesa Hegseth ha annunciato un'indagine da parte dell'uso di ingegneri stranieri da parte di Microsoft. La velocità della reazione indica la consapevolezza dell'azienda per la gravità della situazione e i potenziali effetti sui suoi redditizi contratti governativi.

Esame senatoriale

Il senatore Tom Cotton, il presidente dell'agenzia di intelligence del Senato e membro del Comitato delle forze ARM, ha inviato una lettera al ministro della Difesa Hegseth giovedì e ha chiesto informazioni e documenti sul programma. Cotton ha chiesto un elenco di tutti i lavoratori del DoD che impiegano il personale cinese, nonché ulteriori dettagli su come sono formati le "escort digitali" statunitensi per riconoscere attività sospette.

"In considerazione dei rapporti più giovani e inquietanti su Microsoft, che gli ingegneri in Cina utilizzano per mantenere i sistemi DoD, ho chiesto al Ministro della Difesa di esaminare la questione", ha affermato Cotton in un X-Post. "Dobbiamo proteggerci da tutte le minacce nella catena di approvvigionamento dei nostri militari".

Debolezze tecniche e rischi per la sicurezza

Il problema del divario delle competenze

Uno dei problemi più fondamentali del sistema di escort digitale è stata la notevole discrepanza nell'esperienza tecnica tra gli ingegneri cinesi e le loro guardie americane. Questo "divario di competenze" ha creato una situazione pericolosa in cui tecnici stranieri altamente qualificati sono stati monitorati da cittadini statunitensi significativamente meno qualificati.

Matthew Erickson, un ex ingegnere Microsoft che ha lavorato al programma, ha spiegato chiaramente il problema: "Se qualcuno esegue uno script chiamato" Fix_servers.sh ", ma che in realtà fa qualcosa di maligno, allora [le escort] non ne avrebbero idea". Questa affermazione illustra la debolezza fondamentale del sistema: identificare l'incapacità del monitoraggio del codice potenzialmente dannoso.

Reclutamento e qualificazione delle escort digitali

Il reclutamento delle escort digitali è stato parzialmente rilevato da Lockheed Martin, con i candidati selezionati principalmente a causa delle loro uscite di sicurezza e non per le loro capacità tecniche. Gli annunci di lavoro per le posizioni di escort con la certificazione di sicurezza DoD sono iniziate con un salario minimo di $ 18 l'ora.

Un team di escort di circa 50 persone a Insight Global ha comunicato mensilmente con gli ingegneri di Microsoft con sede in Cina e ha ammesso centinaia di comandi nei sistemi governativi. Un project manager ha avvertito Microsoft che le escort set avrebbero avuto gli occhi giusti per questo compito a causa del basso pagamento e della mancanza di esperienza specializzata.

Misure di sicurezza automatizzate e loro limiti

Microsoft ha insistito sul fatto che il sistema di escort includeva diversi livelli di sicurezza, inclusi flussi di lavoro di approvazione e revisioni automatizzate del codice da parte di un sistema di revisione interna chiamato "Lockbox". Questo sistema dovrebbe garantire che le richieste siano classificate come sicure o suscitano preoccupazioni.

Tuttavia, i dettagli di queste misure di sicurezza sono rimasti vaghi e Microsoft ha rifiutato di rivelare informazioni specifiche sul funzionamento del sistema Lockbox, citando i rischi di sicurezza. Questa non trasparenza ha rafforzato le preoccupazioni dei critici sull'efficacia delle misure protettive attuate.

Contesto storico e precedenti incidenti di sicurezza

La storia di Microsoft con hacker cinesi

La controversia sugli ingegneri cinesi è particolarmente problematica sullo sfondo della storia documentata di Microsoft con attacchi informatici cinesi. La società è stata ripetutamente mirata da hacker provenienti da Cina e Russia, che sono entrati con successo a Microsoft Systems.

Nel 2023, gli hacker cinesi sono riusciti a rubare migliaia di e-mail dalle cassette postali del Ministero degli stranieri e del commercio. Questi incidenti sottolineano la vera minaccia, che si basa sulle operazioni informatiche cinesi e rendono la decisione di Microsoft di far lavorare gli ingegneri cinesi con i sistemi del Pentagono ancora più discutibili.

Le attuali minacce alla sicurezza globale

Solo pochi giorni dopo la scoperta dello scandalo della scorta digitale, Microsoft è stato nuovamente colpito da un significativo incidente di sicurezza. Nel luglio 2025, un punto debole significativo in un prodotto Microsoft diffuso consentiva a diversi gruppi di hacker cinesi di compromettere decine di organizzazioni in tutto il mondo e almeno due autorità federali.

Questa volta la vicinanza degli incidenti aumenta le preoccupazioni sulla capacità di Microsoft di mantenere adeguate misure di sicurezza rispetto alle minacce informatiche cinesi. Charles Carmakal, Chief Technology Officer di Google di Mandiant, ha avvertito: "È fondamentale capire che diversi attori stanno sfruttando attivamente questa vulnerabilità".

Hub per sicurezza e difesa – consigli e informazioni

L'hub per la sicurezza e la difesa offre consigli ben fondati e informazioni attuali al fine di supportare efficacemente le aziende e le organizzazioni nel rafforzare il loro ruolo nella politica europea di sicurezza e difesa. In stretta connessione con il gruppo di lavoro PMI Connect, promuove in particolare le piccole e medie società di dimensioni medio che vogliono espandere ulteriormente la propria forza e competitività innovative nel campo della difesa. Come punto di contatto centrale, l'hub crea un ponte decisivo tra PMI e strategia di difesa europea.

Adatto a:

Fallimento della sicurezza informatica: ingegneri cinesi nel cuore della difesa degli Stati Uniti

La certificazione del modello di matura di sicurezza informatica (CMMC) e le sfide di conformità

CMMC in risposta alle lacune di sicurezza

Il programma CMMC (Cybersecurity Matura Model Certification (CMMC) è stato sviluppato dal DOD per rafforzare la sicurezza informatica nel settore della difesa e per proteggere meglio informazioni sensibili non classificate. CMMC è progettato per far rispettare la protezione delle informazioni sul contratto federale (FCI) e le informazioni controllate non classificate (CUI).

Il framework CMMC 2.0, introdotto nel novembre 2021, comprende tre gradi di maturazione, ciascuno con requisiti specifici e sempre più severi. Il livello 1 si concentra sulle pratiche di base dell'igiene informatica per gli appaltatori che si occupano di FCI, mentre il livello 2 e 3 sono progettati per le organizzazioni che elaborano la CUI e richiedono misure di sicurezza più elevate.

La conformità CMMC di Microsoft e il problema di escort

La presentazione del sistema di escort digitale solleva serie domande sulla conformità di Microsoft ai requisiti CMMC. I livelli di livello 2 e più alti CMMC sono appositamente progettati per la protezione della CUI – esattamente il tipo di informazioni a cui gli ingegneri cinesi hanno potenzialmente accessibile tramite il sistema di escort.

Microsoft afferma che i clienti possono dimostrare la conformità CMMC in vari ambienti cloud, tra cui il cloud commerciale per livelli più bassi e il cloud SoegeChegn degli Stati Uniti per requisiti di sicurezza più elevati. Tuttavia, il fatto che gli ingegneri cinesi avessero accesso ai dati IL4 e IL5 indica una possibile violazione dei principi di base di CMMC.

Classificazioni del livello di impatto e il loro significato

Le classificazioni del livello di impatto DOD sono un elemento critico per comprendere la gravità dello scandalo di escort digitale. Il livello di impatto 4 (IL4) copre le informazioni non classificate controllate (CUI), mentre il livello di impatto 5 (IL5) è progettato per i dati non classificati dei sistemi di sicurezza nazionali (NSS).

Le informazioni di IL5 richiedono una protezione più elevata di IL4 e includono informazioni mission-critical e dati NSS. La divulgazione non autorizzata delle informazioni di IL5 potrebbe avere effetti gravi o catastrofici sulla sicurezza nazionale. Il fatto che gli ingegneri cinesi abbiano potenzialmente accesso ad entrambe le categorie rende il divario di sicurezza particolarmente allarmante.

Prospettive internazionali e implicazioni geopolitiche

Conflitto cyber cyber statunitense nel contesto

Lo scandalo della scorta digitale si verifica sullo sfondo del deterioramento delle relazioni cinesi statunitensi e di una persistente guerra commerciale – il tipo di conflitto che, secondo l'opinione degli esperti, potrebbe portare a misure di calcolo informatico cinese. Il governo degli Stati Uniti riconosce che le capacità informatiche della Cina sono una delle minacce più aggressive e pericolose per gli Stati Uniti.

Harry Coker, un ex funzionario di alto rango presso la CIA e la NSA, ha descritto senza mezzi termini la struttura di scorta: "Se fossi un agente, considererei questo estremamente prezioso. Dobbiamo essere molto preoccupati". Questa valutazione di un esperto di intelligence sottolinea la potenziale gravità del divario di sicurezza da un punto di vista dell'intelligence.

Effetti sulla catena di approvvigionamento tecnologica globale

Lo scandalo solleva domande più ampie sulla sicurezza dei fornitori di software di terze parti utilizzati in tutto il governo federale. Nel dicembre 2024, hacker cinese BeyondTrust, un fornitore di sicurezza informatica privata, compromesso per ottenere l'accesso al Ministero delle finanze degli Stati Uniti, compresi quelli dell'Ufficio per il controllo delle attività esteri e nell'ufficio del ministro delle finanze Janet Yellen.

Questi incidenti dimostrano la vulnerabilità delle complesse catene di approvvigionamento tecnologico da cui dipendono i governi moderni. Illustrano inoltre la difficoltà di mantenere sistemi nazionali davvero sicuri in un mondo globalizzato in cui tutto è internazionale internazionale e in parte internazionale, come ha osservato l'esperto di sicurezza Bruce Schneier.

Reazioni del settore e opinioni di esperti

Gli esperti di sicurezza aumentano l'allarme

Vari esperti di sicurezza informatica ed ex funzionari del governo hanno espresso preoccupazione per le rivelazioni. John Sherman, che era il Ministero della Difesa durante il Chief Information Officer dell'amministrazione Biden, ha dichiarato di essere stato sorpreso e preoccupato per le intuizioni di Prublica: "Probabilmente avrei dovuto saperlo". Ha detto che la situazione ha giustificato una "revisione approfondita di Disa, Cyber Command e altre parti interessate coinvolte".

La Fondazione per la difesa delle democrazie ha caratterizzato la situazione come un Pentagono, che "la Cina ha concesso l'accesso ai suoi sistemi per oltre un decennio". Questa organizzazione ha sottolineato che il programma DOD ha permesso agli ingegneri cinesi di ottenere l'accesso ai sistemi del Pentagono, mentre potrebbero eventualmente inserire debolezze nei sistemi DOD sotto le veste di manutenzione del software.

Gli sforzi di difesa e trasparenza di Microsoft

Microsoft ha difeso il sistema di escort come conforme agli standard governativi. Un portavoce dell'azienda ha dichiarato: "Per alcune indagini tecniche, Microsoft è impegnato dal nostro team di esperti globali al fine di fornire supporto da parte del personale americano autorizzato, in conformità con i requisiti e i processi del governo degli Stati Uniti".

La società ha sottolineato che "tutti i dipendenti e gli appaltatori con accesso privilegiato a livello nazionale devono superare gli esami di base" e che "i dipendenti di supporto globale non hanno accesso diretto ai dati dei clienti o ai sistemi clienti". Microsoft ha inoltre affermato di utilizzare diversi livelli di sicurezza, tra cui flussi di lavoro di approvazione e revisioni automatizzate del codice per prevenire le minacce.

Insolito per il settore, Microsoft ha accettato di condividere i suoi documenti di equivalenza (BOE) con i clienti in base agli accordi di riservatezza, che dimostra un livello di trasparenza che non offre molti altri fornitori di servizi cloud.

Effetti a lungo termine e esigenze di riforma

Cambiamenti strutturali nel governo-it

Lo scandalo di escort digitale potrebbe portare a cambiamenti fondamentali nel modo in cui il governo degli Stati Uniti gestisce e monitora la sua infrastruttura IT. Le rivelazioni hanno già portato ad un aumento del controllo delle pratiche degli appaltatori della difesa e dei requisiti più severi per l'occupazione di progetti tecnologici sensibili.

Gli analisti prevedono misure simili in tutto il settore, poiché i legislatori e gli ufficiali militari continuano a concentrarsi sui rischi per la sicurezza informatica e sull'integrità della catena di approvvigionamento per i sistemi IT del governo. La revisione in corso di tutti i contratti cloud del Ministero della Difesa potrebbe portare a una rivalutazione a livello di settore delle pratiche di sicurezza.

Effetti su altri fornitori di cloud

Sebbene le attuali rivelazioni si concentrino su Microsoft, non è chiaro se altri fornitori di cloud che lavorano per il governo degli Stati Uniti, come Amazon Web Services o Google Cloud, dipendono anche dalle escort digitali. Queste società si sono rifiutate di commentare la questione quando sono state contattate da Prublica.

La possibilità che pratiche simili in tutto il settore siano diffuse potrebbe portare a una revisione completa e una riforma delle pratiche di sicurezza del cloud per i contratti governativi. Il ministro della Difesa Hegseth ha indicato che l'investigatore potrebbe indagare sui fornitori certificati dal programma di certificazione del modello di maturità della sicurezza informatica (CMMC).

Costi ed efficienza vs. Sicurezza

Lo scandalo solleva domande fondamentali sull'equilibrio tra efficienza dei costi e sicurezza nei contratti IT del governo. L'uso da parte di Microsoft degli ingegneri cinesi era talvolta motivato dal desiderio di mantenere bassi i costi e allo stesso tempo offrire un supporto tecnico altamente qualificato.

Indy Crowley, che ha sviluppato il programma di escort digitale, ha dichiarato a Prublica: "È sempre un equilibrio tra costi, sforzi e competenze. Quindi puoi trovare ciò che è abbastanza buono". Questa mentalità, che Microsoft ha reso possibile utilizzare la sua forza lavoro globale, mentre i requisiti del governo erano apparentemente soddisfatti, potrebbe ora essere sottoposta a una rivalutazione fondamentale.

Innovazioni tecnologiche e prospettive future

Automazione e intelligenza artificiale nella sicurezza informatica

Le rivelazioni sulle escort digitali sottolineano la necessità di sistemi di sicurezza automatizzati più avanzati in grado di integrare o sostituire la supervisione umana. Le moderne tecnologie di sicurezza informatica, tra cui il rilevamento delle minacce controllato dall'intelligenza artificiale e l'analisi automatizzata del codice, potrebbero affrontare alcuni dei punti deboli del sistema di escort umano.

Microsoft e altri fornitori di cloud stanno già investendo considerevolmente in soluzioni di sicurezza basate sull'intelligenza artificiale in grado di riconoscere le attività potenzialmente dannose in tempo reale. In futuro, queste tecnologie potrebbero svolgere un ruolo fondamentale nel ridurre la necessità di intermediari umani che potrebbero non avere le necessarie capacità tecniche.

Architetture zero-trust e loro implementazione

Lo scandalo aumenta anche il movimento verso architetture di sicurezza a zero trust, che presuppongono che nessuna entità – né all'interno né all'esterno del perimetro della rete – sia automaticamente affidabile. Questi approcci richiedono una verifica e un monitoraggio continuo di tutti gli utenti e dispositivi prima che venga concessa l'accesso a sistemi e dati.

Per i servizi cloud governativi, l'implementazione di robusti principi a zero trust potrebbe ridurre alcuni dei rischi che derivano dall'uso del supporto tecnico estero. Tali sistemi richiederebbero che ogni azione – indipendentemente da chi li porti – sia verificata da diversi livelli di sicurezza.

Effetti economici e dinamiche di mercato

Effetti sull'attività governativa di Microsoft

L'attività governativa di Microsoft è un fattore di vendita significativo per l'azienda. Secondo il recente rapporto sui risultati trimestrali, Microsoft genera un reddito significativo dai contratti governativi, con oltre la metà dei $ 70 miliardi di fatturato da parte dei clienti con sede negli Stati Uniti nel primo trimestre.

Secondo gli analisti, la divisione di servizi cloud di Azure, che è interessata dalla controversia, genera oltre il 25% delle vendite totali dell'azienda. Qualsiasi compromissione a lungo termine della capacità di Microsoft di ottenere o trattenere contratti governativi potrebbe avere effetti finanziari significativi.

Effetti competitivi nel settore cloud

Lo scandalo potrebbe beneficiare dei concorrenti di Microsoft nel settore cloud, in particolare Amazon Web Services (AWS), che è già il più grande provider cloud e Google Cloud. Se le agenzie governative iniziano a mettere in discussione le pratiche di sicurezza di Microsoft, potresti passare a fornitori alternativi che possono offrire garanzie di sicurezza più solide.

La controversia potrebbe anche portare a un aggiornamento a livello di settore degli standard di sicurezza, poiché i fornitori cercano di distanziarsi dai problemi sollevati nel caso di Microsoft. Ciò potrebbe portare a costi più elevati, ma anche a migliorare le pratiche di sicurezza in tutto il settore.

Effetti sulla catena di approvvigionamento tecnologica globale

Le rivelazioni sollevano anche ampie domande sulla sostenibilità delle catene di approvvigionamento tecnologico globale in un tempo di tensioni geopolitiche. Molte aziende tecnologiche si affidano a talenti e risorse di diversi paesi, compresi quelli che sono visti come potenziali avversari.

La tendenza verso "Freund-Salung" o "quasi spray dei servizi tecnologici critici potrebbe accelerare perché i governi stanno cercando di ridurre la loro dipendenza da fornitori stranieri potenzialmente problematici. Ciò potrebbe portare a cambiamenti significativi nel modo in cui le aziende tecnologiche globali sono strutturate e gestite.

Riforme normative e conseguenze politiche

Potenziali cambiamenti nella legge

Lo scandalo della scorta digitale potrebbe portare a notevoli riforme normative che mirano a prevenire simili lacune di sicurezza in futuro. Il Congresso potrebbe introdurre requisiti più severi per l'impiego di lavoratori stranieri in progetti governativi sensibili o prescrivere test di base estesi e requisiti di monitoraggio.

Le possibili riforme potrebbero anche includere requisiti di trasparenza estesi per i fornitori di servizi cloud che lavorano con il governo, compresi i rapporti dettagliati sulla nazionalità e le qualifiche di tutti i dipendenti che hanno accesso ai sistemi governativi.

Effetti sulle future pratiche di approvvigionamento

La controversia potrebbe anche portare a cambiamenti fondamentali nelle pratiche di approvvigionamento del governo. I contratti futuri potrebbero contenere requisiti di sicurezza più severi, diritti di audit estesi e punizioni più dure per violazioni della sicurezza.

Il governo potrebbe anche iniziare a dare la priorità alla sicurezza più nei confronti dei costi, il che potrebbe portare a spese più elevate per i servizi IT, ma anche garanzie di sicurezza più solide. Ciò potrebbe applicarsi in particolare a progetti altamente sensibili che includono dati di sicurezza nazionale.

Lo scandalo Microsoft Digital Escort ha scoperto una vulnerabilità critica nel modo in cui il governo degli Stati Uniti gestisce e monitora i suoi sistemi IT più sensibili. La presentazione che i tecnici cinesi avevano accesso ai sistemi del Pentagono-Cloud per un decennio non solo ha innescato reazioni politiche e imprenditoriali immediate, ma ha anche sollevato domande di base sull'equilibrio tra efficienza dei costi e sicurezza nazionale.

La rapida reazione del ministro della Difesa Hegseth e Microsoft immediatamente cambiamenti politici mostrano consapevolezza della gravità della situazione. Tuttavia, le implicazioni di questo scandalo vanno ben oltre una singola pratica aziendale. Infnicano la questione principale di come le società democratiche possano proteggere le loro infrastrutture digitali più critiche in un mondo sempre più rete e geopolitico.

Gli effetti a lungo termine saranno probabilmente una rivalutazione fondamentale delle pratiche di sicurezza del cloud, requisiti normativi più severi e possibilmente una riprogettazione della specie come le società tecnologiche globali interagiscono con i governi nazionali. Mentre la crisi immediata può essere affrontata dai cambiamenti di Microsoft nei cambiamenti politici e dall'esame del Pentagono, la più ampia sfida di riconciliare la sicurezza e l'efficienza in un panorama tecnologico globalizzato.

Consigli – Pianificazione – Implementazione

Sarei felice di fungere da tuo consulente personale.

Head of Business Development

Presidente PMI Connect Defense Working Group

Consigli – Pianificazione – Implementazione

Sarei felice di fungere da tuo consulente personale.

contattarmi sotto Wolfenstein ∂ xpert.digital

Chiamami sotto +49 89 674 804 (Monaco)