Fuite de données WhatsApp : pourquoi 3,5 milliards de profils ont été exposés pendant des mois – La plus grande faille de sécurité de l’histoire de la messagerie.

Version préliminaire d'Xpert

Sélection de voix 📢

Publié le : 20 novembre 2025 / Mis à jour le : 20 novembre 2025 – Auteur : Konrad Wolfenstein

Fuite de données WhatsApp : 3,5 milliards de profils exposés pendant des mois – La plus grande faille de sécurité de l’histoire de la messagerie – Image : Xpert.Digital

La fuite de données du siècle ? Le silence risqué de Meta : comment une fonctionnalité pratique a trahi la quasi-totalité des utilisateurs de WhatsApp

Non piratée, mais exposée : des chercheurs viennois découvrent une faille de sécurité historique de WhatsApp.

Les découvertes de chercheurs en sécurité de l'Université de Vienne et du Centre de recherche SBA marquent un tournant dans l'histoire de la sécurité des communications numériques. En six mois, entre l'automne 2024 et le printemps 2025, une petite équipe universitaire est parvenue à compiler la quasi-totalité du répertoire mondial des utilisateurs de WhatsApp. Le résultat est stupéfiant : plus de 3,5 milliards de comptes ont été identifiés, catalogués et associés à des métadonnées sensibles.

Il ne s'agissait pas d'un piratage sophistiqué impliquant des pare-feu ou un chiffrement complexe. La « faillance de sécurité » était un choix de conception délibéré : le mécanisme dit de « découverte des contacts ». Cette fonctionnalité, censée permettre aux utilisateurs de voir instantanément qui d'autre dans leur carnet d'adresses utilise WhatsApp, est devenue une porte d'entrée pour une collecte de données d'une ampleur sans précédent.

Bien que Meta insiste constamment sur l'inviolabilité du chiffrement de bout en bout du contenu des messages, cet incident démontre de façon frappante que les métadonnées peuvent souvent être tout aussi explosives. Des photos de profil permettant la création d'une base de données mondiale de reconnaissance faciale à l'identification d'utilisateurs dans des régimes répressifs, les implications de cet incident dépassent largement la simple perte de numéros de téléphone. Le fait que la requête de données ait pu se dérouler sans la moindre perturbation pendant des mois via une interface publique et simple, sans que les mécanismes de sécurité du géant technologique n'interviennent, est particulièrement alarmant.

Le rapport qui suit analyse les causes de cet échec, met en lumière les risques économiques et politiques pour des milliards d'utilisateurs et pose la question suivante : combien de vie privée sommes-nous prêts à sacrifier pour un peu de commodité numérique ?

Quand la facilité d'utilisation devient une faille de sécurité : trois milliards de profils victimes collatérales des effets de réseau

L'infrastructure de communication numérique de notre époque a révélé une vulnérabilité fondamentale. Ce que des chercheurs viennois en sécurité de l'Université de Vienne et du centre de recherche SBA ont documenté entre septembre 2024 et mars 2025 surpasse toutes les fuites de données précédentes par son ampleur. Plus de 3,5 milliards de comptes WhatsApp – soit la quasi-totalité du répertoire mondial des utilisateurs de la messagerie la plus populaire au monde – étaient accessibles sans restriction. Il ne s'agit pas d'une violation de données classique, avec piratage de systèmes ou vol de mots de passe, mais plutôt d'une défaillance structurelle d'une fonctionnalité pratique que l'on considère comme allant de soi.

Le mécanisme de découverte des contacts, cette fonctionnalité pratique qui indique automatiquement si un contact utilise WhatsApp lors de l'enregistrement d'un nouveau numéro de téléphone, s'est révélé être la porte d'entrée du recensement d'utilisateurs le plus exhaustif de l'histoire numérique. Gabriel Gegenhuber et son équipe ont démontré que cette fonction, conçue initialement pour être conviviale, fonctionnait sans faille de sécurité majeure. Avec un débit de plus de 100 millions de numéros de téléphone par heure, les chercheurs ont pu tester systématiquement l'ensemble des numéros possibles dans le monde, sans aucune intervention de l'infrastructure de WhatsApp.

Ce qui est remarquable dans ce processus, c'est sa simplicité technique. Les chercheurs n'ont eu besoin ni d'outils de piratage sophistiqués, ni de contourner des systèmes de sécurité. Ils ont utilisé une interface publique, documentée et conçue pour un fonctionnement normal. Toutes les requêtes transitaient par une adresse IP attribuée exclusivement à l'Université de Vienne, ce qui signifie que Meta aurait théoriquement pu détecter l'activité à tout moment. Malgré la comparaison d'environ 63 milliards de numéros de téléphone, aucun système de défense automatisé n'est intervenu. Ce n'est qu'après deux tentatives de contact de la part des chercheurs, et juste avant la publication scientifique prévue de l'étude, que Meta a réagi par des contre-mesures techniques en octobre 2025.

L'économie des métadonnées : ce que des informations apparemment inoffensives révèlent sur des milliards de personnes

La stratégie initiale de Meta pour rassurer les utilisateurs s'appuyait sur le fait qu'aucun contenu de conversation n'avait été compromis et que le chiffrement de bout en bout était resté intact. Cependant, cette stratégie de communication est insuffisante et sous-estime systématiquement la valeur et l'importance des métadonnées. Les données extraites par les chercheurs vont bien au-delà des simples numéros de téléphone et offrent un éclairage précieux sur les tendances de communication mondiales, les comportements des utilisateurs et les structures sociotechniques.

Les informations consultées comprenaient non seulement les numéros de téléphone, mais aussi les clés cryptographiques publiques nécessaires au chiffrement de bout en bout, les horodatages précis de l'activité des comptes et le nombre d'appareils associés à chaque compte. Environ 30 % des utilisateurs avaient également inclus des informations personnelles dans leur profil, souvent des détails sensibles concernant leurs opinions politiques, leur appartenance religieuse, leur orientation sexuelle, leur consommation de drogues, leur employeur ou leurs coordonnées directes, comme leur adresse électronique. Le fait que certaines de ces adresses comportaient des extensions de domaine gouvernementales ou militaires, telles que .gov ou .mil, est particulièrement préoccupant.

Environ 57 % des utilisateurs de WhatsApp dans le monde ont une photo de profil publique. Sur un échantillon nord-américain (indicatif +1), les chercheurs ont téléchargé 77 millions de photos de profil, soit un volume de données de 3,8 téraoctets. Une analyse automatisée de reconnaissance faciale a identifié des visages humains sur environ deux tiers de ces images. Ceci ouvre la possibilité technique d'associer des visages à des numéros de téléphone, ce qui a des implications considérables pour le suivi, la surveillance et les attaques ciblées.

L'analyse agrégée des données a également révélé des informations macroéconomiques pertinentes sur les marchés technologiques mondiaux. La répartition mondiale des appareils Android et iOS est de 81 % contre 19 %, ce qui renseigne non seulement sur le pouvoir d'achat et les préférences de marque, mais offre également des perspectives stratégiques aux concurrents et aux investisseurs. Les chercheurs ont pu quantifier les différences régionales en matière de protection des données, notamment les populations les plus susceptibles d'utiliser des photos de profil publiques, et obtenir des données sur l'activité des utilisateurs, la croissance des comptes et les taux de désabonnement dans différents pays.

Les résultats concernant l'utilisation de WhatsApp dans les pays où son utilisation est officiellement interdite sont particulièrement révélateurs. En Chine, où la plateforme est officiellement prohibée, les chercheurs ont néanmoins recensé 2,3 millions de comptes actifs. En Iran, le nombre d'utilisateurs est passé de 60 à 67 millions, au Myanmar, 1,6 million de comptes ont été dénombrés, et même en Corée du Nord, cinq comptes actifs ont été découverts. Ces informations sont non seulement pertinentes pour les politiques technologiques, mais pourraient également constituer une menace existentielle pour les utilisateurs vivant dans des régimes répressifs si ces derniers y avaient accès.

Anomalies cryptographiques et économie souterraine de la fraude numérique

Une autre découverte d'une grande importance technique concerne la réutilisation des clés cryptographiques. Les chercheurs ont découvert 2,3 millions de clés publiques associées à plusieurs appareils ou à différents numéros de téléphone. Si certaines de ces anomalies peuvent s'expliquer par des activités légitimes telles que des changements de numéro ou des transferts de compte, des schémas frappants indiquent une utilisation abusive systématique. Des groupes de clés cryptographiques identiques sur de nombreux comptes ont été trouvés, notamment au Myanmar et au Nigeria, suggérant l'existence de réseaux de fraude organisés avec une division du travail.

Ces résultats offrent un éclairage précieux sur l'économie de la cybercriminalité. Les arnaques sentimentales, les fraudes aux cryptomonnaies et les faux appels d'assistance semblent s'appuyer sur des infrastructures techniques partagées, suggérant l'existence de systèmes de fraude organisés à l'échelle industrielle. Les gains d'efficacité obtenus grâce au partage d'identités et d'infrastructures clés rendent ces opérations économiquement viables. Par ailleurs, la réutilisation des clés représente un risque important pour la sécurité du chiffrement lui-même, car des erreurs de configuration ou l'utilisation de clients non officiels peuvent entraîner une désanonymisation, un vol d'identité, voire l'interception des messages.

Catalogue des risques : des attaques personnalisées à la répression d’État

Les risques immédiats et indirects de cette fuite de données dépassent largement la portée des incidents de sécurité classiques. Alors que les violations de données traditionnelles restent souvent limitées à des groupes d'utilisateurs restreints, la diffusion massive de ces données crée une surface d'attaque entièrement nouvelle pour les acteurs criminels et étatiques.

Les attaques de phishing personnalisées et d'ingénierie sociale figurent parmi les scénarios les plus évidents. La combinaison d'un numéro de téléphone, d'une photo de profil, d'informations personnelles et d'adresses e-mail ou de liens vers les réseaux sociaux permet des tentatives de fraude hautement individualisées. Si les e-mails de phishing diffusés en masse sont souvent reconnaissables à leur formulation générique, les informations désormais disponibles permettent de mener des campagnes de spear-phishing exploitant des données personnelles, de véritables photos de profil et des informations contextuelles. Selon des études, le taux de réussite de ces attaques ciblées dépasse les 40 %, contre seulement quelques pourcents pour les campagnes standardisées.

L’usurpation d’identité et le doxxing constituent d’autres menaces graves. Lier des images faciales à des numéros de téléphone permet à des personnes malveillantes d’identifier et de suivre des individus dans l’espace public. Combinées à d’autres sources de données publiques, ces informations permettent de créer des profils détaillés pouvant servir au chantage, au harcèlement ou à la diffamation ciblée. Les groupes particulièrement vulnérables, tels que les journalistes, les militants, les minorités ou les personnes occupant des postes à responsabilité, sont exposés à un risque accru.

Dans les pays à régime autoritaire où WhatsApp est officiellement interdit, l'identification d'un utilisateur peut avoir des conséquences juridiques, voire mortelles. Les millions d'utilisateurs recensés en Chine, en Iran ou au Myanmar pourraient faire l'objet de persécutions systématiques si l'État accédait à ces données. L'analyse des schémas de communication, des réseaux sociaux et des profils de mobilité permet aux régimes répressifs de cartographier et de démanteler préventivement les réseaux d'opposition.

Le harcèlement et la surveillance systématique sont grandement facilités par la combinaison du numéro de téléphone, du profil public et des métadonnées techniques telles que le nombre d'appareils et la fréquence d'utilisation. L'horodatage des modifications de profil, les informations relatives aux changements d'appareils et la stabilité des identifiants de compte permettent de créer des profils comportementaux détaillés. Les auteurs de violences conjugales, les harceleurs obsessionnels ou les membres du crime organisé peuvent utiliser ces informations pour surveiller leurs victimes, analyser leurs déplacements et identifier leurs points d'accès.

La large disponibilité de numéros de téléphone valides et actifs accroît considérablement l'efficacité des opérations de spam et de bots. Alors que les campagnes de spam précédentes s'appuyaient sur des listes de numéros achetées ou générées aléatoirement, dont beaucoup sont invalides ou inactives, la fuite de données permet d'envoyer des messages ciblés exclusivement aux utilisateurs actifs de WhatsApp. Les informations supplémentaires sur les appareils permettent également d'optimiser les stratégies d'attaque en fonction de la plateforme et de la configuration technique.

Les entreprises et les organisations sont confrontées à des risques de non-conformité spécifiques. La divulgation de numéros de téléphone officiels, notamment ceux des employés ayant accès à des informations ou des systèmes sensibles, accroît la surface d'attaque pour l'espionnage industriel et les infiltrations ciblées. Les domaines gouvernementaux en .gov ou .mil indiquent la présence d'employés du gouvernement, de personnel de sécurité ou de militaires, qui constituent des cibles de choix pour les acteurs étatiques ou le crime organisé.

La réaction tardive : pourquoi Meta a mis un an à agir

La chronologie des événements soulève des questions fondamentales quant à la culture et aux priorités de Meta en matière de sécurité. Les chercheurs viennois ont découvert la vulnérabilité dès l'automne 2024 et ont contacté Meta pour la première fois à peu près au même moment. Une notification officielle a été soumise au programme de primes aux bogues de l'entreprise en avril 2025. Cependant, des contre-mesures techniques efficaces, telles que la limitation du débit pour empêcher les requêtes massives, n'ont été mises en œuvre qu'en octobre 2025, juste avant la publication scientifique prévue des résultats de l'étude.

Ce délai est problématique à plusieurs égards. Premièrement, il révèle des faiblesses dans la gestion des incidents d'une entreprise qui se présente comme un chef de file en matière de sécurité. Le fait que des milliards de requêtes aient été effectuées pendant des mois depuis un établissement d'enseignement supérieur disposant d'une adresse IP publique, sans qu'aucun système automatisé ne déclenche d'alerte, témoigne de capacités de surveillance insuffisantes.

Deuxièmement, la question de l'équilibre des intérêts au sein de l'entreprise se pose. La limitation du débit et des restrictions d'accès plus strictes peuvent nuire à l'expérience utilisateur et potentiellement engendrer des plaintes si des cas d'utilisation légitimes, comme l'ajout simultané de nombreux contacts, sont rendus plus difficiles. Le long délai de réponse pourrait indiquer que les décisions de gestion des produits ont primé sur les préoccupations de sécurité tant qu'il n'y avait pas de pression publique immédiate.

Troisièmement, cet épisode met en lumière l'efficacité des programmes de primes aux bogues. Meta souligne régulièrement que son programme est l'un des plus généreux du secteur, ayant distribué plus de quatre millions de dollars aux chercheurs rien qu'en 2025. Toutefois, la lenteur de la réaction face à une découverte d'une importance historique soulève des doutes quant à l'efficacité des processus internes entre les équipes de recherche en sécurité et le développement produit.

Nitin Gupta, vice-président de l'ingénierie chez WhatsApp, a souligné dans des déclarations officielles que la collaboration avec les chercheurs avait permis d'identifier de nouveaux vecteurs d'attaque et de tester des systèmes anti-scraping. Cette présentation laisse entendre que la vulnérabilité a servi de cas test pour des mesures de protection déjà en cours de développement. Cependant, les critiques font remarquer qu'il s'agit davantage d'une justification a posteriori, car des mesures de protection efficaces contre l'énumération des utilisateurs sont une pratique courante dans la conception d'API sécurisées depuis des années.

Perspective comparative : Comment les autres messageries gèrent la découverte des contacts

Les problèmes structurels du mécanisme de découverte des contacts ne sont en aucun cas propres à WhatsApp. Presque toutes les messageries modernes sont confrontées au dilemme entre convivialité et protection des données. Cependant, les solutions techniques diffèrent considérablement dans leur architecture de sécurité.

Signal, souvent cité comme la référence en matière de communication sécurisée, utilise depuis plusieurs années une technique cryptographique appelée « Private Contact Discovery ». Celle-ci consiste à convertir le numéro de téléphone de l'utilisateur en un hachage cryptographique avant de l'envoyer au serveur. Ce dernier peut ensuite comparer ces hachages à sa base de données sans connaître les numéros de téléphone réels. De plus, Signal intègre la fonctionnalité « Sealed Sender », qui masque l'identité des interlocuteurs, même pour l'opérateur du serveur. Cette architecture rend l'énumération massive techniquement beaucoup plus complexe, bien que non totalement impossible.

Telegram offre des fonctionnalités de recherche de contacts limitées et privilégie l'utilisation du nom d'utilisateur comme principal moyen d'identification. Cependant, par défaut, Telegram stocke les messages en clair sur ses serveurs, ce qui engendre d'autres risques de sécurité. Le chiffrement de bout en bout dans Telegram est uniquement disponible via la fonctionnalité optionnelle « Conversations secrètes » et n'est pas activé par défaut.

Threema, une messagerie développée en Suisse et axée sur la protection des données, élimine totalement le besoin de numéros de téléphone et fonctionne avec des identifiants anonymes. La découverte des contacts est optionnelle et s'effectue localement sur l'appareil, sans transmission des données du carnet d'adresses à des serveurs. Cette approche maximise la confidentialité, mais nuit à l'ergonomie et freine la croissance du réseau.

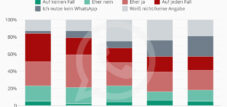

Les différentes architectures reflètent des modèles économiques et des priorités d'utilisateurs distincts. WhatsApp s'est historiquement concentré sur une convivialité maximale et une croissance rapide de son réseau, ce qui favorise des mécanismes de découverte de contacts performants. Signal se positionne comme une alternative axée sur la confidentialité, justifiant ainsi sa plus grande complexité technique. Telegram adopte une approche intermédiaire, tandis que Threema s'adresse à un public de niche soucieux de leur vie privée et prêts à accepter certains compromis en matière de confort d'utilisation.

L'étude viennoise révèle que la mise en œuvre de la sécurité par WhatsApp était jusqu'en octobre 2025 dépourvue de mesures de sécurité élémentaires, telles qu'une limitation de débit efficace. Il ne s'agit pas de défis cryptographiques complexes, mais de procédures de sécurité API standard établies depuis des décennies. Cet écart entre les possibilités techniques et la réalité soulève des questions quant aux priorités de sécurité au sein de cette plateforme.

Notre expertise américaine en développement commercial, ventes et marketing

Secteurs d'activité : B2B, digitalisation (de l'IA à la XR), ingénierie mécanique, logistique, énergies renouvelables et industrie

En savoir plus ici :

Un pôle thématique avec des informations et une expertise :

- Plateforme de connaissances sur l'économie mondiale et régionale, l'innovation et les tendances sectorielles

- Recueil d'analyses, d'impulsions et d'informations contextuelles issues de nos domaines d'intervention

- Un lieu d'expertise et d'information sur les évolutions actuelles du monde des affaires et de la technologie

- Plateforme thématique pour les entreprises qui souhaitent en savoir plus sur les marchés, la numérisation et les innovations du secteur

WhatsApp sous le feu des critiques : violations du RGPD et amendes potentielles de plusieurs milliards – Vulnérabilité numérique et enseignements du fiasco WhatsApp sur les plateformes

Calcul des dommages économiques : Quel est le coût d’une fuite de données d’une ampleur historique ?

L'évaluation monétaire des dommages causés par une violation de données repose sur plusieurs méthodes de calcul prenant en compte les effets directs, indirects et systémiques. Selon une étude de l'IBM Security Institute, le coût moyen d'une violation de données en Allemagne s'élèverait à environ 3,87 millions d'euros en 2025, ce chiffre correspondant aux incidents de taille moyenne. À l'échelle mondiale, le coût moyen est de 4,44 millions de dollars, tandis qu'aux États-Unis, les entreprises sont confrontées à une perte moyenne de 10 millions de dollars par incident.

Ces chiffres se basent sur des incidents qui touchent généralement des centaines de milliers, voire plusieurs millions d'utilisateurs. La fuite de données de WhatsApp dépasse largement ces chiffres. Avec 3,5 milliards de comptes affectés et même une estimation prudente d'un euro de préjudice moyen par utilisateur, le préjudice total se chiffrerait déjà en milliards. Toutefois, une évaluation plus nuancée des dommages réels s'impose.

Pour les utilisateurs des démocraties occidentales où l'État de droit est respecté, les dommages immédiats peuvent paraître mineurs, à condition qu'ils ne soient pas victimes d'attaques ultérieures. Cependant, des études montrent qu'environ 25 % des personnes touchées par des violations de données deviennent victimes de tentatives d'hameçonnage dans les douze mois qui suivent. Parmi elles, environ 10 % tombent dans le piège, ce qui entraîne des pertes financières moyennes de plusieurs centaines à un millier d'euros. À l'échelle mondiale, cela représente des dommages potentiels de plusieurs dizaines de milliards d'euros.

Pour les groupes vulnérables vivant dans des États autoritaires, les conséquences peuvent être existentielles. Si le fait d'être identifié comme utilisateur de WhatsApp dans des pays comme la Chine, l'Iran ou le Myanmar entraîne des persécutions, un emprisonnement, voire des violences physiques, les dommages sont pratiquement impossibles à quantifier en termes monétaires. Même en supposant que seulement un pour cent des utilisateurs identifiés dans ces pays subissent de graves conséquences, cela représente des centaines de milliers de personnes touchées.

Les entreprises supportent des coûts liés aux mesures de sécurité nécessaires. Les organisations doivent former les employés potentiellement vulnérables, mener des campagnes de sensibilisation et mettre en œuvre des défenses techniques. Dans les grandes organisations comptant des milliers d'employés, ces dépenses peuvent rapidement atteindre des sommes considérables. Les cas où des employés ayant accès à des systèmes ou des informations sensibles deviennent particulièrement vulnérables aux attaques sont critiques.

Meta est confrontée à d'importants risques réglementaires. La Commission irlandaise de protection des données, qui supervise ses activités européennes, est connue pour infliger des amendes record. WhatsApp a été condamné à une amende de 225 millions d'euros en 2021 pour des pratiques opaques en matière de protection des données. Meta a déjà dû payer des amendes totalisant plus de 1,8 milliard d'euros pour diverses infractions sur Facebook et Instagram. La fuite de données actuelle pourrait entraîner de nouvelles sanctions, le Règlement général sur la protection des données (RGPD) prévoyant des amendes pouvant atteindre 4 % du chiffre d'affaires annuel mondial. Compte tenu du chiffre d'affaires de Meta, estimé à environ 134 milliards de dollars en 2024, l'amende maximale théorique dépasserait les 5 milliards de dollars.

L'atteinte à la réputation et la perte d'utilisateurs constituent des risques économiques supplémentaires. Si WhatsApp est relativement résistant à l'érosion de sa base d'utilisateurs grâce à sa position dominante sur le marché et à ses effets de réseau, les utilisateurs soucieux de leur vie privée pourraient se tourner vers des alternatives comme Signal ou Threema. Une baisse de seulement 1 % de la base d'utilisateurs affecterait 35 millions d'utilisateurs, ce qui aurait un impact considérable sur les revenus publicitaires et la position stratégique de l'application sur le marché.

Le coût de la mise en œuvre de mesures de protection efficaces est négligeable au regard des dommages potentiels. La limitation du débit, l'amélioration de la sécurité des API et le renforcement des systèmes de surveillance auraient pu être réalisés moyennant des investissements de quelques millions d'euros. Le fait que ces mesures n'aient pas été mises en œuvre préventivement révèle une défaillance organisationnelle et une mauvaise allocation des ressources.

Dimensions juridiques : violations du RGPD et responsabilité civile

L'analyse de la protection des données liée à cet incident soulève des questions complexes. Bien qu'il ne s'agisse pas techniquement d'un piratage classique avec violation des systèmes de sécurité, il constitue néanmoins une infraction aux principes fondamentaux du Règlement général sur la protection des données (RGPD).

L’article 5 du RGPD exige la minimisation des données et la limitation des finalités. La configuration de l’interface Contact Discovery, qui autorisait des requêtes massives illimitées sans limitation effective du débit, contrevient au principe selon lequel les données personnelles ne peuvent être accessibles que dans la mesure nécessaire. L’article 32 du RGPD oblige les responsables du traitement à mettre en œuvre des mesures techniques et organisationnelles appropriées pour garantir un niveau de sécurité adapté au risque. L’absence de protections élémentaires contre les requêtes massives automatisées pendant plusieurs années peut être considérée comme un manquement à cette obligation.

Dans plusieurs arrêts relatifs à des cas d'extraction de données sur Facebook, la Cour fédérale de justice allemande a statué que les opérateurs de la plateforme partagent la responsabilité si des mesures techniques inadéquates permettent l'extraction massive de données utilisateur. Même si l'extraction est effectuée par des tiers, Meta peut être tenue responsable si l'architecture de la plateforme facilite de telles activités.

Les actions civiles en dommages-intérêts fondées sur l'article 82 du RGPD exigent que les personnes concernées aient subi un préjudice matériel ou moral. Si les dommages matériels ne peuvent être réclamés qu'en cas de pertes consécutives et effectives, les tribunaux allemands ont reconnu à plusieurs reprises que même la perte de contrôle sur ses propres données pouvait constituer un préjudice moral. Le montant des dommages-intérêts accordés est très variable, les tribunaux attribuant généralement des sommes allant de quelques centaines à quelques milliers d'euros par affaire.

Avec 3,5 milliards de personnes potentiellement concernées, des actions collectives pourraient théoriquement se produire à une échelle telle qu'elles menaceraient même l'existence de Meta. En pratique, plusieurs facteurs limitent le nombre réel de litiges. Premièrement, les plaignants doivent prouver individuellement que leurs données ont été compromises et qu'ils ont subi un préjudice concret. Deuxièmement, les procédures judiciaires sont longues et coûteuses, ce qui dissuade de nombreux utilisateurs. Troisièmement, les actions collectives sont soumises à des conditions plus restrictives en Europe qu'aux États-Unis, où elles sont plus fréquentes.

Néanmoins, suite aux précédentes fuites de données de Facebook, comme l'incident de 2021 qui a touché 530 millions d'utilisateurs, des associations de défense des consommateurs se sont constituées dans plusieurs pays européens et préparent des recours collectifs. L'association autrichienne de protection des données Noyb, dirigée par Max Schrems, a déjà obtenu gain de cause contre Meta à plusieurs reprises et pourrait également intervenir dans cette affaire.

Pour les utilisateurs en Allemagne, les associations de consommateurs ou les cabinets d'avocats spécialisés dans les actions collectives relatives au RGPD constituent une option intéressante. Les chances de succès de ces actions se sont améliorées suite à la jurisprudence récente de la Cour fédérale de justice, qui reconnaît généralement la responsabilité des exploitants de plateformes en cas de mesures de protection des données insuffisantes.

Leçons techniques : Ce que l’architecture de sécurité aurait pu empêcher

D'un point de vue technique, la fuite de données révèle des failles fondamentales dans l'architecture de sécurité, failles qui auraient pu être évitées grâce à l'application des bonnes pratiques établies. La limitation du débit, c'est-à-dire la restriction du nombre de requêtes possibles par unité de temps et par adresse IP, est une caractéristique standard des API sécurisées depuis des décennies. Le fait que WhatsApp ait accepté 100 millions de requêtes par heure provenant d'une source unique pendant des mois sans intervenir est difficilement compréhensible du point de vue de la sécurité.

Les systèmes CAPTCHA ou autres mécanismes de vérification auraient considérablement entravé les requêtes automatisées de masse. Bien que ces systèmes puissent nuire à l'expérience utilisateur, leur mise en œuvre uniquement après le dépassement de certains seuils aurait constitué un compromis acceptable. De nombreuses plateformes utilisent des systèmes adaptatifs qui restent invisibles en utilisation normale, mais interviennent en cas d'activité suspecte.

Les techniques de leurre auraient pu permettre de détecter l'activité des chercheurs dès le début. Ces techniques consistent à intégrer délibérément des numéros invalides ou spécifiquement marqués dans le système. Si ces numéros apparaissent dans les requêtes, cela indique une méthode systématique d'essais et d'erreurs et peut déclencher une alarme. De telles méthodes sont couramment utilisées en cybersécurité pour détecter les attaques automatisées.

Les méthodes de découverte de contacts cryptographiquement sécurisées, telles que la découverte privée de contacts de Signal, auraient considérablement freiné l'énumération des contacts. Bien que ces techniques exigent un effort de mise en œuvre et une puissance de calcul plus importants, elles offrent une protection nettement supérieure. Le fait que WhatsApp, malgré les ressources techniques et financières de Meta, n'ait pas implémenté de telles méthodes suggère des choix stratégiques privilégiant la convivialité et la croissance au détriment d'une confidentialité maximale des données.

La détection d'anomalies par apprentissage automatique aurait pu identifier les habitudes d'accès inhabituelles des chercheurs viennois. Les centres d'opérations de sécurité modernes utilisent des systèmes d'IA qui détectent automatiquement les activités s'écartant des schémas d'utilisation normaux et les signalent pour une analyse plus approfondie. Ces mois d'activité non détectée laissent penser que l'infrastructure de surveillance de WhatsApp n'était soit pas suffisamment sensible, soit que les alertes générées n'étaient pas priorisées correctement.

La lenteur de la réaction aux rapports des chercheurs suggère que les processus organisationnels de gestion des alertes de sécurité nécessitent également une optimisation. L'efficacité des programmes de primes aux bogues dépend de l'efficacité des processus internes qui traduisent les résultats de la recherche en modifications concrètes des produits. Le fait que des mesures efficaces n'aient été mises en œuvre que peu de temps avant la publication scientifique indique que la pression publique, plutôt qu'une réelle priorité accordée à la sécurité, a été la principale motivation.

Impacts sociétaux : capitalisme de surveillance et relations de pouvoir numériques

La fuite de données de WhatsApp est symptomatique des tensions fondamentales du capitalisme numérique. Les plateformes comme WhatsApp fonctionnent selon un modèle économique basé sur les effets de réseau, la facilité d'utilisation et l'exploitation des données. Plus une plateforme collecte d'informations sur ses utilisateurs et leurs contacts, plus elle devient précieuse pour les annonceurs et les analyses stratégiques. Les mécanismes de recherche de contacts ne sont pas de simples fonctionnalités, mais aussi des outils permettant de condenser le graphe social, lequel peut être monétisé.

La position dominante de WhatsApp sur le marché, avec ses 3,5 milliards d'utilisateurs, crée des monopoles de fait, ne laissant que peu d'alternatives aux utilisateurs souhaitant participer à la vie sociale numérique. Ces effets de dépendance réduisent la pression exercée sur les opérateurs de plateforme pour qu'ils mettent en œuvre les normes de protection des données les plus strictes, car le taux de désabonnement reste faible même après des incidents graves. La logique économique évolue : la concurrence fondée sur la qualité cède la place à la maximisation des effets de réseau.

De tels incidents exacerbent les inégalités mondiales en matière de protection des données et de leur application. Si les utilisateurs de l'Union européenne bénéficient de droits relativement solides en vertu du RGPD et que les autorités de contrôle disposent de pouvoirs de sanction, la protection des utilisateurs dans de nombreuses autres régions est nettement plus faible. Ce problème est particulièrement préoccupant dans les États autoritaires, où les acteurs étatiques ont eux-mêmes intérêt à une surveillance généralisée et peuvent faire pression sur les opérateurs de plateformes pour obtenir l'accès aux données des utilisateurs.

La capacité d'identifier quasiment n'importe qui ayant accès à Internet grâce à son visage et de relier cette identification à son numéro de téléphone représente un bond qualitatif en matière de surveillance. Combinée à d'autres sources de données telles que la géolocalisation, les habitudes d'achat et l'activité en ligne, cette capacité permet de créer des profils complets offrant des possibilités de contrôle et de manipulation sans précédent. Clearview AI, une entreprise ayant constitué une base de données de reconnaissance faciale de plus de 60 milliards d'images, illustre comment ces technologies sont déjà utilisées commercialement, malgré les graves préoccupations liées à la protection des données et les amendes prononcées dans plusieurs pays.

Les implications pour la théorie démocratique sont considérables. Si chaque mouvement public est potentiellement identifiable et traçable, les fondements de l'expression anonyme des opinions et de l'engagement politique s'en trouvent ébranlés. Les lanceurs d'alerte, les journalistes d'investigation et les militants dépendent de l'anonymat pour travailler sans risque de répression. La normalisation de l'identification systématique menace ces espaces de sécurité.

Conséquences réglementaires : avons-nous besoin de règles plus strictes pour les plateformes ?

Cet incident soulève la question de la suffisance du cadre réglementaire actuel et de la nécessité de réformes fondamentales. Si le RGPD instaure un niveau de protection relativement élevé, son application est souvent réactive et tardive. Les amendes ne sont généralement infligées que des années après les incidents, une fois le préjudice déjà subi. Les mécanismes préventifs permettant de corriger les failles de sécurité structurelles avant toute fuite de données sont insuffisamment développés.

Le règlement européen sur les services numériques et le règlement sur les marchés numériques visent à encadrer plus strictement le pouvoir des grandes plateformes et à renforcer les normes de sécurité. Cependant, ces réglementations se concentrent principalement sur la modération des contenus et les questions de concurrence, plutôt que sur les architectures de sécurité fondamentales. Il serait judicieux de les étendre afin d'y inclure des audits de sécurité obligatoires, des normes minimales pour les programmes de primes aux bogues et des obligations de divulgation des vulnérabilités de sécurité.

Certains experts préconisent la création d'un organisme équivalent au TÜV (organisme d'inspection technique) pour les plateformes numériques, où des organismes de test indépendants évalueraient et certifieraient régulièrement les architectures de sécurité. Cela permettrait une surveillance préventive et une plus grande transparence. Cependant, les critiques soulignent l'énorme charge administrative et le risque de freiner l'innovation, notamment pour les petits fournisseurs qui peuvent difficilement supporter le coût élevé des procédures de certification.

Des règles de responsabilité plus strictes, qui responsabilisent davantage les opérateurs de plateformes, pourraient inciter économiquement à améliorer la sécurité. Si les entreprises savent qu'elles s'exposent à des amendes importantes et à des demandes de dommages et intérêts en cas d'insuffisance manifeste de leurs mesures de sécurité, elles seront davantage motivées par des investissements préventifs. Il convient toutefois de trouver un juste équilibre afin d'éviter de pénaliser tout risque résiduel, ce qui rendrait le développement technologique quasiment impossible.

Point de vue de l'utilisateur : Que peuvent faire les individus ?

Pour les utilisateurs individuels, la question des mesures de protection concrètes se pose. Si les problèmes structurels ne peuvent être résolus qu'au niveau de la plateforme ou de la réglementation, il existe néanmoins des solutions pour minimiser les risques.

Restreindre les paramètres de confidentialité est la solution la plus évidente. WhatsApp propose des options permettant de limiter la visibilité de votre photo de profil, de votre description et de votre statut « Vu pour la dernière fois » à vos contacts, voire à personne. Bien que cela limite certaines fonctionnalités, cela réduit considérablement la quantité d'informations accessibles aux tiers. Utiliser des pseudonymes ou des informations génériques dans votre profil minimise les risques d'identification.

L'utilisation de numéros de téléphone distincts pour différents usages permet de segmenter les contacts. Certains utilisateurs conservent un numéro principal pour leurs contacts proches et un numéro secondaire pour les relations moins fiables. Les numéros virtuels ou les cartes SIM prépayées offrent des options d'anonymisation supplémentaires, bien que les procédures de vérification de WhatsApp rendent ces stratégies plus difficiles à mettre en œuvre.

Opter pour des alternatives plus respectueuses de la vie privée comme Signal ou Threema est une solution pour les utilisateurs prêts à sacrifier les avantages du réseau et la facilité d'utilisation au profit d'une meilleure confidentialité. Cependant, cela implique que leurs contacts migrent également, ce qui représente un obstacle important en pratique. De nombreux utilisateurs finissent donc par utiliser plusieurs messageries simultanément, ce qui accroît la fragmentation et la complexité.

Une vigilance accrue face aux tentatives d'hameçonnage et aux contacts suspects est primordiale, surtout après une fuite de données. Les utilisateurs doivent se méfier des messages inattendus, même provenant de contacts qu'ils semblent connaître, et ne doivent pas ouvrir de liens ou de fichiers suspects. L'activation de l'authentification à deux facteurs, partout où cela est possible, complique la prise de contrôle des comptes, même en cas de compromission des numéros de téléphone.

Les personnes concernées devraient envisager des recours juridiques, notamment la possibilité de réclamer des dommages et intérêts au titre du RGPD, surtout si elles ont subi un préjudice concret tel qu'un vol d'identité ou du harcèlement. Les cabinets d'avocats et les organisations spécialisés en droit de la consommation proposent de plus en plus d'accompagnement dans ce type de démarches.

Défaillance systémique ou incident isolé regrettable ?

La fuite de données de WhatsApp en 2024/2025 est bien plus qu'une simple erreur technique. Elle révèle des tensions structurelles entre des modèles économiques optimisés pour le confort de l'utilisateur et la croissance du réseau, et les exigences d'une sécurité des données robuste. Le fait qu'une mesure de sécurité élémentaire comme la limitation efficace du débit n'ait pas été mise en œuvre pendant des années suggère des choix de priorisation systématiques où la sécurité était reléguée au second plan.

Les dégâts économiques sont immenses, bien que difficiles à quantifier précisément. Les coûts directs pour les utilisateurs du fait des fraudes subséquentes, les coûts indirects pour les entreprises liés aux mesures de protection nécessaires et aux sanctions réglementaires pourraient se chiffrer en milliards d'euros. Toutefois, le préjudice le plus grave réside dans l'érosion de la confiance dans les infrastructures de communication numérique et la mise en évidence de la vulnérabilité même des plus grandes plateformes.

Des mesures réglementaires devraient suivre, malgré les délais inhérents aux processus législatifs. Des mécanismes d'audit plus rigoureux, des règles de responsabilité élargies et des normes de sécurité obligatoires pourraient façonner le paysage réglementaire dans les années à venir. Reste à savoir si cela suffira à prévenir des incidents similaires.

Pour les utilisateurs, cet incident rappelle brutalement que la facilité d'utilisation numérique et la protection intégrale de la vie privée sont souvent incompatibles. En définitive, choisir une plateforme plutôt qu'une autre revient à trouver un équilibre entre les avantages du réseau, la praticité et la sécurité. Une communauté d'utilisateurs avertis, qui comprennent ces compromis et savent les gérer en toute connaissance de cause, est essentielle à la résilience de l'espace numérique.

Les chercheurs viennois ont apporté une contribution importante à la sécurité de l'écosystème numérique grâce à leur divulgation responsable. Toutefois, le fait qu'une recherche académique indépendante ait été nécessaire pour mettre au jour une vulnérabilité de cette ampleur soulève des questions quant aux processus de sécurité internes de Meta. Les programmes de primes aux bogues sont importants et précieux, mais ils ne sauraient remplacer des architectures de sécurité systématiques ni une culture d'entreprise qui intègre la protection des données comme principe fondamental.

L'histoire des communications numériques est marquée par des tensions constantes entre innovation, croissance et sécurité. La fuite de données de WhatsApp est le dernier incident en date d'une série démontrant que le progrès technologique sans normes de sécurité adéquates comporte des risques importants. Les leçons de cette affaire devraient inciter non seulement Meta, mais aussi l'ensemble du secteur technologique à repenser son approche : un succès durable repose non seulement sur la croissance du nombre d'utilisateurs, mais aussi sur une confiance solide, qui ne peut être acquise que par une protection constante de la vie privée.

Votre partenaire mondial de marketing et de développement commercial

☑️ Notre langue commerciale est l'anglais ou l'allemand

☑️ NOUVEAU : Correspondance dans votre langue nationale !

Je serais heureux de vous servir, vous et mon équipe, en tant que conseiller personnel.

Vous pouvez me contacter en remplissant le formulaire de contact ou simplement m'appeler au +49 89 89 674 804 (Munich) . Mon adresse e-mail est : wolfenstein ∂ xpert.digital

J'attends avec impatience notre projet commun.

☑️ Accompagnement des PME en stratégie, conseil, planification et mise en œuvre

☑️ Création ou réalignement de la stratégie digitale et digitalisation

☑️ Expansion et optimisation des processus de vente à l'international

☑️ Plateformes de trading B2B mondiales et numériques

☑️ Pionnier Développement Commercial / Marketing / RP / Salons

Bénéficiez de la vaste expertise quintuple de Xpert.Digital dans un package de services complet | BD, R&D, XR, PR & Optimisation de la visibilité numérique

Bénéficiez de la vaste expertise de Xpert.Digital, quintuple, dans une offre de services complète | R&D, XR, RP et optimisation de la visibilité numérique - Image : Xpert.Digital

Xpert.Digital possède une connaissance approfondie de diverses industries. Cela nous permet de développer des stratégies sur mesure, adaptées précisément aux exigences et aux défis de votre segment de marché spécifique. En analysant continuellement les tendances du marché et en suivant les évolutions du secteur, nous pouvons agir avec clairvoyance et proposer des solutions innovantes. En combinant expérience et connaissances, nous générons de la valeur ajoutée et donnons à nos clients un avantage concurrentiel décisif.

En savoir plus ici :