Risque de défense et de sécurité Microsoft: des techniciens de Chine ont supervisé le nuage du ministère américain de la Défense

Version préliminaire d'Xpert

Sélection de voix 📢

Publié le: 23 juillet 2025 / mise à jour du: 23 juillet 2025 – Auteur: Konrad Wolfenstein

Risque de défense et de sécurité Microsoft: Technicien en Chine Cloud supervisé du département américain de la défense - – : Xpert.Digital

Le scandale du Pentagone a révélé: comment les techniciens de Microsoft Chine ont donné accès aux systèmes américains pendant des années

«Escortes numériques»: l'astuce bizarre avec laquelle les lois sur la sécurité américaines de Microsoft pour la Chine ont entouré

### Un énorme risque de sécurité? Microsoft a laissé les ingénieurs chinois attendre le cloud du Pentagone ### après le remplacement de la Chine: Microsoft change immédiatement sa politique – mais les dégâts sont déjà faits ###

Le dévoilement que les ingénieurs chinois de Microsoft se sont occupés de l'infrastructure cloud très sensible du ministère américain de la Défense ont déclenché l'une des plus grandes controverses de sécurité des derniers temps. Ce qui a commencé comme une solution optimisée pour le soutien technique est devenu un risque potentiel de sécurité nationale d'une étendue considérable.

Le dévoilement d'une pratique dangereuse

Pendant près d'une décennie, Microsoft a fourni l'infrastructure cloud basée sur Azure pour le ministère américain de la Défense. Cette coopération, qui était d'une énorme importance stratégique et financière pour Microsoft, était basée sur un système qui est désormais classé comme étant grossièrement négligent dans le traitement des données gouvernementales très sensibles.

La recherche d'investigation de l'organisation américaine Prublica a présentée en juillet 2025, que de nombreux experts en sécurité appellent le fossé de sécurité inacceptable: Microsoft a également quitté la supervision de ses infrastructures du ministère de la Défense des pays non américains, en particulier de la Chine. Cette pratique a été établie non seulement pendant des années, mais aussi un facteur décisif pour le succès de Microsoft dans la victoire des ordres du gouvernement dans la zone de cloud computing.

Convient à:

Le système des «escortes numériques»

Le système développé par Microsoft était basé sur des «escortes numériques», – citoyens avec des versions de sécurité correspondantes qui devraient surveiller le travail des techniciens étrangers à distance. Ces compagnons numériques ont agi comme un intermédiaire entre les ingénieurs chinois Microsoft et les systèmes de cloud Pentagone, par lequel ils sont entrés dans les commandes et les instructions de leurs collègues étrangers dans les systèmes gouvernementaux.

Le problème de ce système réside dans sa faiblesse structurelle fondamentale: les escortes numériques n'avaient souvent pas l'expertise technique afin de surveiller adéquatement le travail de leurs collègues chinois. Beaucoup de ces compagnons étaient d'anciens militaires ayant une faible expérience de programmation, qui ont reçu un peu plus que le salaire minimum pour ce travail critique. Une escorte actuelle a résumé le problème: "Nous espérons que ce que vous faites n'est pas malveillant, mais nous ne pouvons vraiment pas le voir".

Accès à des données très sensibles

Les ingénieurs chinois avaient potentiellement accès aux informations des – «de niveau 4 et 5» qui sont classées comme très sensibles, mais ne sont pas officiellement classées comme secrètes. Cette catégorie comprend un contenu qui soutient directement les opérations militaires, ainsi que d'autres données dont le compromis selon les directives du Pentagone «effets graves ou catastrophiques» pourrait avoir sur la sécurité nationale.

Le niveau d'impact 5 (IL5) est spécialement conçu pour les systèmes de sécurité nationale non classifiés (NSS), qui prennent en charge les missions DoD et les informations non classifiées contrôlées (CUI) qui nécessitent une protection plus élevée que l'IL4. Ces informations peuvent inclure la recherche et le développement, les données logistiques et autres contenus critiques de mission qui pourraient causer des dommages considérables lorsqu'ils sont compromis.

Modèle commercial de Microsoft et contournement de la conformité

Le chemin vers la domination du nuage

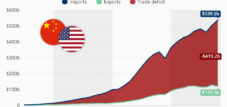

Microsoft a réussi à s'établir en tant que fournisseur dominant de services cloud gouvernementaux dans les années 2010. En 2019, la société a remporté un contrat cloud de 10 milliards de dollars avec le ministère de la Défense, qui a ensuite été annulé en 2021 après des litiges. En 2022, avec Amazon, Google et Oracle, Microsoft a reçu une part de nouveaux contrats cloud d'une valeur allant jusqu'à 9 milliards de dollars.

Ces succès étaient en partie basés sur la capacité de Microsoft à utiliser les ressources mondiales et en même temps pour répondre aux exigences de sécurité strictes du gouvernement américain. Le système d'escorte numérique était une solution créative mais risquée à un problème fondamental: comment une entreprise technologique mondiale avec des opérations étendues en Chine, en Inde et en Europe peut-elle répondre aux exigences de personnel restrictives pour les contrats gouvernementaux américains?

Fedramp et le contournement des réglementations de sécurité

Le programme fédéral de gestion des risques et de l'autorisation (FEDRAMP) a été introduit en 2011 pour offrir une approche standardisée pour l'évaluation, le suivi et l'autorisation des produits et services de cloud computing en vertu de la Federal Information Security Management Act (FISMA). Fedramp exige des fournisseurs de cloud qui souhaitent travailler avec le gouvernement fédéral pour s'assurer que les examens de fond sont effectués pour les employés qui traitent des données du gouvernement fédéral très sensibles.

Le ministère de la Défense a formulé des directives de cloud supplémentaires qui prescrivent que les employés qui traitent des données classifiés doivent être des citoyens américains ou des résidents permanents. Ces exigences étaient un défi important pour Microsoft, car l'entreprise s'appuie sur une main-d'œuvre mondiale en provenance de l'Inde, de la Chine, de l'UE et d'autres régions.

Indy Crowley, responsable de programme senior chez Microsoft, a développé le programme d'escorte numérique comme moyen d'éviter les exigences Fedramp et DoD. Ce système a permis aux ingénieurs étrangers dans des pays comme la Chine de fournir un soutien approprié sans avoir à avoir un accès direct aux systèmes gouvernementaux.

Le rôle de la Defense Information Systems Agency (DISA)

L'Agence des systèmes d'information de défense (DISA) agit comme une organisation centrale de soutien informatique pour le ministère de la Défense et est responsable du développement et de la maintenance du Guide des exigences de sécurité du Cloud Computing (SRG). DISA définit les exigences de sécurité de base que le DOD utilise pour évaluer la situation de sécurité d'un fournisseur de services cloud.

Malgré leur rôle central dans la surveillance de la sécurité du cloud, DISA semblait avoir peu de connaissances sur le programme d'escorte numérique de Microsoft. Un porte-parole de la DISA a initialement déclaré qu'il ne pouvait pas trouver quelqu'un qui avait entendu parler du concept d'escorte. L'agence a confirmé plus tard que les escortes dans des «environnements non classifiés sélectionnés» du ministère de la Défense sont utilisés pour «le diagnostic de problèmes avancé et la solution d'experts de l'industrie».

Manque de communication et de supervision

L'ambiguïté dont les représentants du gouvernement ont été informés du système d'escorte numérique soulèvent de sérieuses questions sur la supervision et la communication entre Microsoft et les agences gouvernementales responsables. Alors que Microsoft a affirmé avoir divulgué ses pratiques pendant le processus d'autorisation, les représentants du gouvernement ont été surpris et ne pouvaient pas se souvenir des informations pertinentes.

David Mihelcic, ancien directeur de la technologie de DISA, a décrit toute visibilité dans le réseau du ministère de la Défense comme un «risque énorme» et a considérablement caractérisé la situation: «Ici, vous avez une personne en qui vous ne faites pas vraiment confiance parce qu'elle est probablement dans les services secrets chinois, et l'autre personne n'est pas vraiment capable».

La réaction immédiate et les conséquences politiques

Le ministre de la Défense Hegseth intervient

Les révélations de Prublica ont conduit à des réactions politiques immédiates au plus haut niveau. Le ministre de la Défense, Pete Hegseth, a réagi directement aux rapports et a annoncé dans un message vidéo sur X (anciennement Twitter): «Les ingénieurs étrangers – de chaque pays, y compris la Chine, bien sûr – ne devraient jamais avoir accès aux systèmes DoD».

Hegseth a ordonné un examen de deux semaines de tous les contrats cloud du ministère de la Défense pour s'assurer qu'aucun spécialiste chinois ne participe à des projets en cours. Il a catégoriquement expliqué: "La Chine n'aura aucune participation à nos services cloud à partir de maintenant".

Dans sa déclaration, Hegseth a également rendu l'administration Obama responsable parce qu'elle avait négocié l'accord de cloud original. Il a parlé de «travailleurs chinois bon marché», dont l'utilisation est «manifestement inacceptable» et représente un point faible potentiel dans les systèmes informatiques du DoD.

Microsoft réagit à la pression

Compte tenu de la pression politique, Microsoft a réagi rapidement. Frank X. Shaw, directeur des communications de la société, a confirmé vendredi sur X que Microsoft avait apporté des modifications à son soutien aux clients du gouvernement américain, "afin qu'il n'y ait aucune équipe d'ingénierie basée en Chine.

Cette annonce n'a été donnée que quelques heures après que le ministre de la Défense, Hegseth, a annoncé une enquête par l'utilisation par Microsoft d'ingénieurs étrangers. La vitesse de la réaction indique la conscience de l'entreprise pour la gravité de la situation et les effets potentiels sur ses contrats gouvernementaux lucratifs.

Examen sénatorial

Le sénateur Tom Cotton, président de l'agence de renseignement du Sénat et membre du comité des forces du bras, a envoyé une lettre au ministre de la Défense Hegseth jeudi et a demandé des informations et des documents sur le programme. Cotton a demandé une liste de tous les travailleurs du DoD qui emploient du personnel chinois, ainsi que de plus amples détails sur la façon dont nous, les «escortes numériques», sommes formés pour reconnaître les activités suspectes.

"Compte tenu des rapports les plus jeunes et les plus troublants sur Microsoft, que les ingénieurs en Chine utilisent pour maintenir les systèmes DoD, j'ai demandé au ministre de la Défense d'examiner la question", a déclaré Cotton dans un Post X. "Nous devons nous protéger contre toutes les menaces de la chaîne d'approvisionnement de nos militaires".

Faiblesses techniques et risques de sécurité

Le problème des écarts de compétences

L'un des problèmes les plus fondamentaux du système d'escorte numérique a été l'écart considérable de l'expertise technique entre les ingénieurs chinois et leurs gardes américains. Ce «écart de compétences» a créé une situation dangereuse dans laquelle des techniciens étrangers hautement qualifiés ont été surveillés par des citoyens américains beaucoup moins qualifiés.

Matthew Erickson, un ancien ingénieur de Microsoft qui a travaillé sur le programme, a expliqué clairement le problème: "Si quelqu'un effectue un script appelé" Fix_Servers.sh ", mais qui fait en fait quelque chose de malin, alors [les escortes] n'auraient aucune idée". Cette déclaration illustre la faiblesse fondamentale du système: pour identifier l'incapacité de la surveillance du code potentiellement nocif.

Recrutement et qualification des escortes numériques

Le recrutement des escortes numériques a été partiellement repris par Lockheed Martin, les candidats étant sélectionnés principalement en raison de leurs versions de sécurité et non en raison de leurs compétences techniques. Les publicités d'emploi pour les postes d'escorte avec la certification de sécurité du DOD ont commencé avec un salaire minimum de 18 $ l'heure.

Une équipe d'escorte d'environ 50 personnes chez Insight Global a communiqué mensuellement avec Microsoft Engineers basée en Chine et a admis des centaines de commandes dans les systèmes gouvernementaux. Un chef de projet a averti Microsoft que les escortes définies auraient les yeux droits pour cette tâche en raison du faible paiement et du manque d'expérience spécialisée.

Mesures de sécurité automatisées et leurs limites

Microsoft a insisté sur le fait que le système d'escorte comprenait plusieurs niveaux de sécurité, y compris les workflows d'approbation et les avis de code automatisés par un système de révision interne appelé «Lockbox». Ce système doit garantir que les demandes de renseignements sont classées comme sûres ou n'entraînent aucune inquiétude.

Cependant, les détails de ces mesures de sécurité sont restés vagues, et Microsoft a refusé de révéler des informations spécifiques sur le fonctionnement du système de verrouillage, citant les risques de sécurité. Cette non-transparence a renforcé les préoccupations des critiques concernant l'efficacité des mesures de protection mises en œuvre.

Contexte historique et incidents de sécurité antérieurs

L'histoire de Microsoft avec des pirates chinois

La controverse sur les ingénieurs chinois est particulièrement problématique dans le contexte de l'histoire documentée de Microsoft avec les cyberattaques chinoises. La société a été ciblée à plusieurs reprises par des pirates de Chine et de Russie, qui ont réussi à entrer dans les systèmes Microsoft.

En 2023, des pirates chinois ont réussi à voler des milliers d'e-mails dans les boîtes aux lettres par e-mail du ministère des Affaires étrangères et du commerce. Ces incidents soulignent la menace réelle, qui est basée sur les cyber-opérations chinoises, et rend la décision de Microsoft de faire fonctionner encore plus de conviction avec les ingénieurs chinois avec les systèmes du Pentagone.

Menaces de sécurité mondiales actuelles

Quelques jours seulement après la découverte du scandale d'escorte numérique, Microsoft a de nouveau été frappé par un incident de sécurité important. En juillet 2025, un point faible significatif dans un produit Microsoft répandu a permis à plusieurs groupes de pirates chinois de compromettre des dizaines d'organisations dans le monde et au moins deux autorités fédérales.

Cette fois, la proximité des incidents augmente les préoccupations concernant la capacité de Microsoft à maintenir les mesures de sécurité appropriées contre les cyber-menaces chinoises. Charles Carmakal, directeur de la technologie sur Mandiant de Google, a averti: "Il est essentiel de comprendre que plusieurs acteurs exploitent activement cette vulnérabilité".

Hub pour la sécurité et la défense – conseils et informations

Le hub pour la sécurité et la défense offre des conseils bien fondés et des informations actuelles afin de soutenir efficacement les entreprises et les organisations dans le renforcement de leur rôle dans la politique européenne de sécurité et de défense. De près avec le groupe de travail PME Connect, il promeut en particulier les petites et moyennes entreprises (PME) qui souhaitent étendre davantage leur force et leur compétitivité innovantes dans le domaine de la défense. En tant que point de contact central, le Hub crée un pont décisif entre la PME et la stratégie de défense européenne.

Convient à:

Échec de la cybersécurité: ingénieurs chinois au cœur de la défense américaine

La certification du modèle Matura Cybersecurity (CMMC) et les défis de la conformité

CMMC en réponse aux lacunes de sécurité

Le programme de certification du modèle Matura Cybersecurity (CMMC) a été développé par le DOD pour renforcer la cybersécurité dans l'industrie de la défense et mieux protéger les informations sensibles non classifiées. CMMC est conçu pour appliquer la protection des informations fédérales sur les contrats (FCI) et des informations non classifiées contrôlées (CUI).

Le cadre CMMC 2.0, qui a été introduit en novembre 2021, comprend trois degrés de maturation, chacun avec des exigences spécifiques et de plus en plus strictes. Le niveau 1 se concentre sur les pratiques de base de la cyber-hygiène pour les entrepreneurs qui traitent avec FCI, tandis que les niveaux 2 et 3 sont conçus pour les organisations qui traitent CUI et nécessitent des mesures de sécurité plus élevées.

La conformité CMMC de Microsoft et le problème d'escorte

Le dévoilement du système d'escorte numérique soulève de sérieuses questions sur la conformité de Microsoft aux exigences du CMMC. Le niveau 2 du CMMC et les niveaux supérieurs sont spécialement conçus pour la protection de CUI – exactement le type d'informations auxquelles les ingénieurs chinois ont potentiellement accessible via le système d'escorte.

Microsoft affirme que les clients peuvent démontrer la conformité CMMC dans divers environnements cloud, y compris le cloud commercial pour les niveaux inférieurs et le cloud américain Soegechegny pour des exigences de sécurité plus élevées. Cependant, le fait que les ingénieurs chinois aient accès aux données IL4 et IL5 indique une éventuelle violation des principes de base du CMMC.

Les classifications du niveau d'impact et leur signification

Les classifications du niveau d'impact du DoD sont un élément essentiel pour comprendre la gravité du scandale d'escorte numérique. Le niveau d'impact 4 (IL4) couvre les informations non classifiées contrôlées (CUI), tandis que le niveau d'impact 5 (IL5) est conçu pour les données des systèmes de sécurité nationale non classifiés (NSS).

Les informations IL5 nécessitent une protection plus élevée qu'IL4 et inclure des informations critiques et des données NSS. La divulgation non autorisée des informations IL5 pourrait avoir des effets graves ou catastrophiques sur la sécurité nationale. Le fait que les ingénieurs chinois aient potentiellement eu accès aux deux catégories rend l'écart de sécurité particulièrement alarmant.

Perspectives internationales et implications géopolitiques

US China Cyber Conflict dans son contexte

Le scandale d'escorte numérique se produit dans le contexte de la détérioration des relations chinoises américaines et d'une guerre commerciale persistante – le type de conflit qui, selon l'opinion d'expert, pourrait conduire à des mesures de cyber-calcul chinois. Le gouvernement américain reconnaît que les cyber-compétences en Chine sont l'une des menaces les plus agressives et les plus dangereuses pour les États-Unis.

Harry Coker, un ancien fonctionnaire de haut rang de la CIA et de la NSA, a décrit frappé la structure d'escorte: "Si j'étais un agent, je considérerais que cela était extrêmement précieux. Nous devons être très inquiets". Cette évaluation d'un expert du renseignement souligne la gravité potentielle de l'écart de sécurité d'un point de vue de renseignement.

Effets sur la chaîne d'approvisionnement technologique mondiale

Le scandale soulève des questions plus larges sur la sécurité des fournisseurs de logiciels tiers utilisés dans tout le gouvernement fédéral. En décembre 2024, un pirate chinois Beyondtrust, un fournisseur de cybersécurité privé, a compromis pour avoir accès au ministère américain des Finances, y compris ceux du Bureau du contrôle des actifs étrangers et au Bureau de la ministre des Finances Janet Yellen.

Ces incidents démontrent la vulnérabilité des chaînes d'approvisionnement technologiques complexes sur lesquelles les gouvernements modernes sont dépendants. Ils illustrent également la difficulté de maintenir des systèmes nationaux vraiment sécurisés dans un monde mondialisé dans lequel tout est international international et en International, comme l'a noté Bruce Schneier à la sécurité.

Réactions de l'industrie et opinions d'experts

Les experts de la sécurité relancent l'alarme

Divers experts en cybersécurité et anciens représentants du gouvernement ont exprimé leur inquiétude au sujet des révélations. John Sherman, qui était le ministère de la Défense lors du directeur de l'information de l'administration de Biden, a déclaré qu'il était surpris et préoccupé par les idées de Publica: "j'aurais probablement dû le savoir". Il a déclaré que la situation justifiait un «examen approfondi de DISA, du cyber commandement et d'autres parties prenantes impliquées».

Le fondement de la défense des démocraties a caractérisé la situation comme un Pentagone, que "la Chine a accordé l'accès à ses systèmes depuis plus d'une décennie". Cette organisation a souligné que le programme DoD a permis aux ingénieurs chinois d'accéder aux systèmes du Pentagone, alors qu'ils pourraient éventuellement insérer des faiblesses dans les systèmes DoD sous la main de la maintenance des logiciels.

Les efforts de défense et de transparence de Microsoft

Microsoft a défendu le système d'escorte comme une conforme aux normes gouvernementales. Un porte-parole de l'entreprise a déclaré: "Pour certaines enquêtes techniques, Microsoft est commis par notre équipe d'experts mondiaux afin de fournir le soutien du personnel américain autorisé, conformément aux exigences et processus du gouvernement américain".

La société a souligné que "tous les employés et entrepreneurs ayant un accès privilégié à l'échelle nationale doivent passer des examens d'arrière-plan" et que "les employés de soutien mondial n'ont pas accès direct aux données des clients ou aux systèmes clients". Microsoft a également affirmé utiliser plusieurs niveaux de sécurité, notamment les flux de travail d'approbation et les revues de code automatisées pour empêcher les menaces.

INSTALEUR pour l'industrie, Microsoft a accepté de partager ses documents de base d'équivalence (BOE) avec des clients en vertu des accords de confidentialité, qui démontre un niveau de transparence qui n'offre pas de nombreux autres fournisseurs de services cloud.

Effets à long terme et besoins de réforme

Changements structurels dans le gouvernement -

Le scandale d'escorte numérique pourrait entraîner des changements fondamentaux dans la façon dont le gouvernement américain gère et surveille son infrastructure informatique. Les révélations ont déjà conduit à un contrôle accru des pratiques des entrepreneurs de défense et à des exigences plus strictes pour l'occupation de projets technologiques sensibles.

Les analystes s'attendent à des étapes similaires dans l'ensemble de l'industrie, car les législateurs et les officiers militaires continuent de se concentrer sur les risques de cybersécurité et l'intégrité de la chaîne d'approvisionnement pour les systèmes informatiques du gouvernement. L'examen en cours de tous les contrats cloud du ministère de la Défense pourrait conduire à une réévaluation à l'échelle de l'industrie des pratiques de sécurité.

Effets sur d'autres fournisseurs de cloud

Bien que les révélations actuelles se concentrent sur Microsoft, il n'est pas clair si d'autres fournisseurs de cloud qui travaillent pour le gouvernement américain, tels que les services Web d'Amazon ou Google Cloud, dépendent également des escortes numériques. Ces sociétés ont refusé de commenter la question lorsqu'elles ont été contactées par Publica.

La possibilité que des pratiques similaires dans l'ensemble de l'industrie soient répandues pourrait conduire à un examen complet et à une réforme des pratiques de sécurité du cloud pour les contrats gouvernementaux. Le ministre de la Défense, Hegseth, a indiqué que l'enquêteur pouvait enquêter sur les prestataires certifiés par le programme de certification du modèle de maturité de cybersécurité (CMMC).

Coûts et efficacité par rapport à la sécurité

Le scandale soulève des questions fondamentales sur l'équilibre entre la rentabilité et la sécurité dans le gouvernement informatique. L'utilisation par Microsoft des ingénieurs chinois était parfois motivée par le désir de maintenir les coûts bas et en même temps offrir un support technique hautement qualifié.

Indy Crowley, qui a développé le programme d'escorte numérique, a déclaré à Publica: "C'est toujours un équilibre entre les coûts, les efforts et l'expertise. Vous pouvez donc trouver ce qui est assez bon". Cette mentalité, que Microsoft a permis d'utiliser sa main-d'œuvre mondiale, tandis que les exigences du gouvernement étaient apparemment remplies, pouvaient désormais être soumises à une réévaluation fondamentale.

Innovations technologiques et perspectives d'avenir

Automation et IA en cybersécurité

Les révélations sur les escortes numériques soulignent la nécessité de systèmes de sécurité automatisés plus avancés qui peuvent compléter ou remplacer la supervision humaine. Les technologies modernes de cybersécurité, y compris la détection des menaces contrôlées par l'IA et l'analyse de code automatisée, pourraient aborder certaines des faiblesses du système d'escorte humain.

Microsoft et d'autres fournisseurs de cloud investissent déjà considérablement dans des solutions de sécurité basées sur l'IA qui peuvent reconnaître les activités potentiellement nocives en temps réel. À l'avenir, ces technologies pourraient jouer un rôle essentiel dans la réduction du besoin d'intermédiaires humains qui pourraient ne pas avoir les compétences techniques nécessaires.

Architectures zéro-frust et leur implémentation

Le scandale augmente également le mouvement vers des architectures de sécurité zéro-frust, qui supposent qu'aucune entité – ni à l'intérieur ni à l'extérieur du périmètre du réseau – n'est automatiquement digne de confiance. Ces approches nécessitent une vérification et une surveillance continues de tous les utilisateurs et appareils avant l'accès aux systèmes et aux données.

Pour les services de cloud gouvernementaux, la mise en œuvre de principes robustes zéro-frust pourrait réduire certains des risques qui découlent de l'utilisation du soutien technique étranger. Ces systèmes nécessiteraient que chaque action – peu importe qui les porte – soit vérifiée par plusieurs niveaux de sécurité.

Effets économiques et dynamique du marché

Effets sur les activités gouvernementales de Microsoft

Les activités publiques de Microsoft sont un facteur de vente important pour l'entreprise. Selon le récent rapport sur les résultats trimestriels, Microsoft génère des revenus importants à partir de contrats gouvernementaux, avec plus de la moitié des 70 milliards de dollars de chiffre d'affaires de clients américains au premier trimestre.

Selon les analystes, la division Azure Cloud Services, qui est affectée par la controverse, génère plus de 25% des ventes totales de l'entreprise. Toute altération à long terme de la capacité de Microsoft à gagner ou à conserver les contrats gouvernementaux pourrait avoir des effets financiers importants.

Effets concurrentiels dans l'industrie du cloud

Le scandale pourrait profiter aux concurrents de Microsoft dans l'industrie du cloud, en particulier Amazon Web Services (AWS), qui est déjà le plus grand fournisseur de cloud, et Google Cloud. Si les agences gouvernementales commencent à remettre en question les pratiques de sécurité de Microsoft, vous pouvez vous tourner vers d'autres fournisseurs qui peuvent offrir des garanties de sécurité plus robustes.

La controverse pourrait également conduire à une mise à niveau à l'échelle de l'industrie des normes de sécurité, car les prestataires tentent de se distancier des problèmes soulevés dans le cas de Microsoft. Cela pourrait entraîner des coûts plus élevés, mais également une amélioration des pratiques de sécurité dans l'ensemble de l'industrie.

Effets sur la chaîne d'approvisionnement technologique mondiale

Les révélations soulèvent également de larges questions sur la durabilité des chaînes d'approvisionnement technologiques mondiales à une époque de tensions géopolitiques. De nombreuses entreprises technologiques comptent sur des talents et des ressources de différents pays, y compris ceux qui sont considérés comme des adversaires potentiels.

La tendance vers «Freund-Salung» ou «Prochet» des services technologiques critiques pourrait accélérer parce que les gouvernements tentent de réduire leur dépendance à l'égard des fournisseurs étrangers potentiellement problématiques. Cela pourrait entraîner des changements importants dans la façon dont les entreprises technologiques mondiales sont structurées et opposées.

Réformes réglementaires et conséquences politiques

Changements potentiels dans la loi

Le scandale d'escorte numérique pourrait conduire à des réformes réglementaires considérables qui visent à prévenir les lacunes de sécurité similaires à l'avenir. Le Congrès pourrait introduire des exigences plus strictes pour l'emploi de travailleurs étrangers dans des projets gouvernementaux sensibles ou prescrire des tests de fond prolongés et des exigences de surveillance.

Les réformes possibles pourraient également inclure des exigences de transparence étendues pour les prestataires de services cloud qui travaillent avec le gouvernement, y compris des rapports détaillés sur la nationalité et les qualifications de tous les employés qui ont accès aux systèmes gouvernementaux.

Effets sur les futures pratiques d'approvisionnement

La controverse pourrait également entraîner des changements fondamentaux dans les pratiques d'approvisionnement du gouvernement. Les contrats futurs pourraient contenir des exigences de sécurité plus strictes, des droits d'audit prolongés et des sanctions plus difficiles pour les violations de la sécurité.

Le gouvernement pourrait également commencer à hiérarchiser davantage la sécurité vers les coûts, ce qui pourrait entraîner des dépenses plus élevées pour les services informatiques, mais également des garanties de sécurité plus robustes. Cela pourrait s'appliquer particulièrement à des projets très sensibles qui incluent les données de sécurité nationale.

Le scandale d'escorte numérique de Microsoft a révélé une vulnérabilité critique dans la façon dont le gouvernement américain gère et surveille ses systèmes informatiques les plus sensibles. Le dévoilement que les techniciens chinois ont eu accès aux systèmes de cloud pentagone pendant une décennie non seulement ont déclenché des réactions politiques et entrepreneuriales immédiates, mais ont également soulevé des questions fondamentales sur l'équilibre entre la rentabilité et la sécurité nationale.

La réaction rapide du ministre de la Défense Hegseth et de Microsoft les changements politiques immédiats montrent la sensibilisation à la gravité de la situation. Cependant, les implications de ce scandale vont bien au-delà d'une seule pratique d'entreprise. Ils affectent la question fondamentale de la façon dont les sociétés démocratiques peuvent protéger leurs infrastructures numériques les plus critiques dans un monde de plus en plus réseau et géopolitique.

Les effets à long terme seront probablement une réévaluation fondamentale des pratiques de sécurité du cloud, des exigences réglementaires plus strictes et éventuellement une refonte de l'espèce comment les entreprises technologiques mondiales interagissent avec les gouvernements nationaux. Bien que la crise immédiate puisse être approchée par les changements de Microsoft dans les changements politiques et l'examen du Pentagone, le défi plus large de la réconciliation de la sécurité et de l'efficacité dans un paysage technologique mondialisé.

Conseil – Planification – mise en œuvre

Je serais heureux de vous servir de conseiller personnel.

Chef du développement des affaires

Président PME Connectez le groupe de travail de défense

Conseil – Planification – mise en œuvre

Je serais heureux de vous servir de conseiller personnel.

contacter sous Wolfenstein ∂ xpert.digital

Appelez- moi simplement sous +49 89 674 804 (Munich)