Riesgo de defensa y seguridad Microsoft: técnicos de China supervisaron la nube del Departamento de Defensa de los Estados Unidos

Prelanzamiento de Xpert

Selección de voz 📢

Publicado el 23 de julio de 2025 / Actualización del: 23 de julio de 2025 – Autor: Konrad Wolfenstein

Riesgo de defensa y seguridad Microsoft: Técnico de China Nube supervisada del Departamento de Defensa de los Estados Unidos: – : Xpert. Digital

El escándalo del Pentágono reveló: cómo los técnicos de Microsoft China dieron acceso a los sistemas estadounidenses durante años

"Escorts digitales": el extraño truco con el que rodearon las leyes de seguridad de Microsoft US para China

### ¿Un gran riesgo de seguridad? Microsoft dejó que los ingenieros chinos esperen la nube de Pentágono ### Después del reemplazo de China: Microsoft cambia inmediatamente su política – pero el daño ya está hecho ###

La presentación de que los ingenieros chinos para Microsoft han cuidado la infraestructura en la nube altamente sensible del Departamento de Defensa de los Estados Unidos ha provocado una de las mayores controversias de seguridad de los últimos tiempos. Lo que comenzó como una solución optimizada por el costo para el soporte técnico se convirtió en un riesgo potencial de seguridad nacional de considerable extensión.

La inauguración de una práctica peligrosa

Durante casi una década, Microsoft ha proporcionado la infraestructura en la nube basada en Azure para el Departamento de Defensa de los Estados Unidos. Esta cooperación, que era de enorme importancia estratégica y financiera para Microsoft, se basó en un sistema que ahora se clasifica como gravemente negligente en el tratamiento de datos gubernamentales altamente sensibles.

La investigación de investigación realizada por la organización estadounidense Prublica sacó a la luz en julio de 2025, que muchos expertos en seguridad llaman la brecha de seguridad inaceptable: Microsoft también dejó la supervisión de sus infraestructuras del departamento de defensa de países no estadounidenses, especialmente de China. Esta práctica no solo se estableció durante años, sino también un factor decisivo para el éxito de Microsoft en ganar órdenes gubernamentales en el área de computación en la nube.

Adecuado para:

El sistema de "escoltas digitales"

El sistema desarrollado por Microsoft se basó en los llamados ciudadanos de "escoltas digitales" – con las versiones de seguridad correspondientes que deberían monitorear el trabajo de técnicos extranjeros desde la distancia. Estos compañeros digitales actuaron como un intermediario entre los ingenieros chinos de Microsoft y los sistemas de nube del Pentágono, por lo que ingresaron los comandos e instrucciones de sus colegas extranjeros en los sistemas gubernamentales.

El problema de este sistema radica en su debilidad estructural fundamental: las escoltas digitales a menudo no tenían la experiencia técnica para monitorear adecuadamente el trabajo de sus colegas chinos. Muchos de estos compañeros eran ex miembros militares con baja experiencia en programación, que recibieron poco más que el salario mínimo para este trabajo crítico. Una escolta actual resumió el problema: "Confiamos en que lo que haces no es malicioso, pero realmente no podemos verlo".

Acceso a datos altamente confidenciales

Los ingenieros chinos tenían potencialmente acceso a la información de los – de "Nivel 4 y 5 de impacto" que se clasifican como altamente sensibles, pero no se clasifican oficialmente como secreto. Esta categoría incluye contenido que apoya directamente las operaciones militares, así como otros datos cuyo compromiso de acuerdo con las pautas del Pentágono "efectos graves o catastróficos" podría tener en la seguridad nacional.

El nivel de impacto 5 (IL5) está especialmente diseñado para sistemas de seguridad nacional no clasificados (NSS), que admiten las misiones del Departamento de Defensa y procesan información no clasificada controlada (CUI) que requieren una protección más alta que IL4. Esta información puede incluir investigación y desarrollo, datos logísticos y otro contenido crítico de la misión que podría causar daños considerables al comprometerse.

El modelo de negocio y el cumplimiento de Microsoft Bypass

El camino al dominio de la nube

Microsoft logró establecerse como un proveedor dominante de servicios en la nube gubernamental en la década de 2010. En 2019, la compañía ganó un contrato en la nube de 10 mil millones de dólares con el Ministerio de Defensa, que luego fue cancelado en 2021 después de disputas legales. En 2022, junto con Amazon, Google y Oracle, Microsoft recibió una parte de nuevos contratos en la nube por valor de hasta $ 9 mil millones.

Estos éxitos se basaron en parte en la capacidad de Microsoft para usar recursos globales y al mismo tiempo para cumplir con los estrictos requisitos de seguridad del gobierno de los Estados Unidos. El sistema de acompañantes digitales fue una solución creativa pero arriesgada para un problema fundamental: ¿cómo puede una empresa de tecnología global con operaciones extensas en China, India y Europa cumplir con los requisitos de personal restrictivo para los contratos del gobierno de los Estados Unidos?

Fedramp y la elección de las regulaciones de seguridad

El Programa Federal de Gestión de Riesgos y Autorización (FEDRAMP) se introdujo en 2011 para ofrecer un enfoque estandarizado para la evaluación, monitoreo y autorización de productos y servicios de computación en la nube bajo la Ley Federal de Gestión de Seguridad de la Información (FISMA). Las demandas de FedRamp de los proveedores de la nube que desean trabajar con el gobierno federal para garantizar que los exámenes de antecedentes se realicen para los empleados que tratan con datos del gobierno federal altamente sensible.

El Ministerio de Defensa formuló directrices de nube adicionales que prescriben que los empleados que tratan con datos clasificados deben ser ciudadanos estadounidenses o residentes permanentes. Estos requisitos fueron un desafío importante para Microsoft, ya que la compañía confía en una fuerza laboral global de India, China, la UE y otras regiones.

Indy Crowley, gerente senior de programas de Microsoft, desarrolló el programa de escoltas digitales como una forma de evitar los requisitos de Fedramp y DoD. Este sistema permitió a los ingenieros extranjeros en países como China proporcionar el apoyo apropiado sin tener que tener acceso directo a los sistemas gubernamentales.

El papel de la Agencia de Sistemas de Información de Defensa (DISA)

La Agencia de Sistemas de Información de Defensa (DISA) actúa como una organización central de soporte de TI para el Ministerio de Defensa y es responsable del desarrollo y el mantenimiento de la Guía de requisitos de seguridad de la computación en la nube DoD (SRG). DISA define los requisitos de seguridad básicos que el DOD utiliza para evaluar la situación de seguridad de un proveedor de servicios en la nube.

A pesar de su papel central en el monitoreo de la seguridad en la nube, Disa parecía tener poco conocimiento sobre el programa de acompañantes digitales de Microsoft. Un portavoz de Disa inicialmente declaró que no poder encontrar a nadie que haya oído hablar del concepto de escolta. Más tarde, la agencia confirmó que las escoltas en "entornos no clasificados seleccionados" del Departamento de Defensa se utilizan para el "diagnóstico de problemas avanzados y la solución de expertos de la industria".

Falta de comunicación y supervisión

La ambigüedad de la cual los funcionarios gubernamentales fueron informados sobre el sistema de acompañantes digitales plantean serias preguntas sobre la supervisión y la comunicación entre Microsoft y las agencias gubernamentales responsables. Si bien Microsoft afirmó haber revelado sus prácticas durante el proceso de autorización, los funcionarios del gobierno se sorprendieron y no pudieron recordar la información relevante.

David Mihelcic, ex director de tecnología de DISA, describió cualquier visibilidad en la red del Ministerio de Defensa como un "riesgo enorme" y caracterizó drásticamente la situación: "Aquí tienes una persona en la que realmente no confías porque probablemente esté en el Servicio Secreto Chino, y la otra persona no es realmente capaz".

La reacción inmediata y las consecuencias políticas

El ministro de Defensa, Hegseth, interviene

Las revelaciones de Prublica condujeron a reacciones políticas inmediatas al más alto nivel. El ministro de Defensa, Pete Hegseth, reaccionó directamente a los informes y anunció en un mensaje de video en X (anteriormente Twitter): "Los ingenieros extranjeros – de todos los países, incluida China, por supuesto – nunca deberían tener acceso a los sistemas del Departamento de Defensa".

Hegseth ordenó una revisión de dos semanas de todos los contratos de la nube del Ministerio de Defensa para garantizar que no hay especialistas chinos involucrados en proyectos en curso. Explicó categóricamente: "China no tendrá ninguna participación en nuestros servicios en la nube a partir de ahora".

En su declaración, Hegseth también hizo responsable a la administración Obama porque ella había negociado el acuerdo original de la nube. Habló de "trabajadores chinos baratos", cuyo uso es "obviamente inaceptable" y representa un punto débil potencial en los sistemas informáticos del Departamento de Defensa.

Microsoft reacciona a la presión

En vista de la presión política, Microsoft reaccionó rápidamente. Frank X. Shaw, director de comunicaciones de la compañía, confirmó el viernes en X que Microsoft había realizado cambios en su apoyo a los clientes del gobierno de los Estados Unidos ", para garantizar que no haya equipos de ingeniería con sede en China.

Este anuncio solo se dio horas después de que el Ministro de Defensa, Hegseth, anunciara una investigación por el uso de ingenieros extranjeros por parte de Microsoft. La velocidad de la reacción indica la conciencia de la compañía por la gravedad de la situación y los posibles efectos en sus lucrativos contratos del gobierno.

Examen senatorial

El senador Tom Cotton, presidente de la Agencia de Inteligencia del Senado y miembro del Comité de Fuerzas ARM, envió una carta al Ministro de Defensa Hegseth el jueves y solicitó información y documentos sobre el programa. Cotton solicitó una lista de todos los trabajadores del Departamento de Defensa que emplean al personal chino, así como más detalles sobre cómo los "escoltas digitales" de EE. UU. Estamos capacitados para reconocer actividades sospechosas.

"En vista de los informes más jóvenes e inquietantes sobre Microsoft, que los ingenieros de China usan para mantener los sistemas del Departamento de Defensa, le pedí al Ministro de Defensa que examinara el asunto", dijo Cotton en un X-Post. "Tenemos que protegernos contra todas las amenazas en la cadena de suministro de nuestros militares".

Debilidades técnicas y riesgos de seguridad

El problema de la brecha de habilidades

Uno de los problemas más fundamentales del sistema de escolta digital fue la considerable discrepancia en la experiencia técnica entre los ingenieros chinos y sus guardias estadounidenses. Esta "brecha de habilidades" creó una situación peligrosa en la que los técnicos extranjeros altamente calificados fueron monitoreados por ciudadanos estadounidenses significativamente menos calificados.

Matthew Erickson, un ex ingeniero de Microsoft que trabajó en el programa, explicó el problema claramente: "Si alguien realiza un guión llamado 'Fix_Servers.Sh', pero que en realidad hace algo maligno, entonces [las escoltas] no tendría idea". Esta declaración ilustra la debilidad fundamental del sistema: identificar la incapacidad del monitoreo del código potencialmente dañino.

Reclutamiento y calificación de las escoltas digitales

Lockheed Martin asumió parcialmente el reclutamiento de las escoltas digitales, y los candidatos fueron seleccionados principalmente debido a sus lanzamientos de seguridad y no por sus habilidades técnicas. Los anuncios de trabajo para puestos de escolta con certificación de seguridad del DoD comenzaron con un salario mínimo de $ 18 por hora.

Un equipo de acompañantes de alrededor de 50 personas en Insight Global se comunicó mensualmente con ingenieros de Microsoft con sede en China y admitió cientos de comandos en los sistemas gubernamentales. Un gerente de proyecto advirtió a Microsoft que los escoltas set tendrían los ojos adecuados para esta tarea debido a un bajo pago y falta de experiencia especializada.

Medidas de seguridad automatizadas y sus límites

Microsoft insistió en que el sistema de acompañantes incluía varios niveles de seguridad, incluidos los flujos de trabajo de aprobación y las revisiones de código automatizado por un sistema de revisión interna llamado "Lockbox". Este sistema debe garantizar que las consultas se clasifiquen como seguras o dan lugar a preocupación.

Sin embargo, los detalles de estas medidas de seguridad se mantuvieron vagos, y Microsoft se negó a revelar información específica sobre el funcionamiento del sistema Lockbox, citando riesgos de seguridad. Esta no transparencia reforzó las preocupaciones de los críticos sobre la efectividad de las medidas de protección implementadas.

Contexto histórico e incidentes de seguridad anteriores

La historia de Microsoft con piratas informáticos chinos

La controversia sobre los ingenieros chinos es particularmente problemática en el fondo de la historia documentada de Microsoft con ataques cibernéticos chinos. La compañía fue atacada repetidamente por piratas informáticos de China y Rusia, que ingresó con éxito a Microsoft Systems.

En 2023, los piratas informáticos chinos lograron robar miles de correos electrónicos de los buzones de correo electrónico del Ministerio de Extranjería y Comercio. Estos incidentes subrayan la amenaza real, que se basa en las operaciones cibernéticas chinas, y hacen que la decisión de Microsoft de que los ingenieros chinos trabajen con los sistemas del Pentágono funcionen aún más cuestionables.

Amenazas de seguridad globales actuales

Solo unos días después de que se descubriera el escándalo de escolta digital, Microsoft fue nuevamente golpeado por un importante incidente de seguridad. En julio de 2025, un punto débil significativo en un producto de Microsoft generalizado permitió a varios grupos de piratas informáticos chinos comprometer docenas de organizaciones en todo el mundo y al menos dos autoridades federales.

Este tiempo, la proximidad de los incidentes aumenta las preocupaciones sobre la capacidad de Microsoft para mantener medidas de seguridad apropiadas contra las amenazas cibernéticas chinas. Charles Carmakal, director de tecnología de Mandiant de Google, advirtió: "Es fundamental entender que varios actores ahora están explotando activamente esta vulnerabilidad".

Hub para seguridad y defensa – asesoramiento e información

El Hub para la Seguridad y la Defensa ofrece asesoramiento bien fundado e información actual para apoyar efectivamente a las empresas y organizaciones para fortalecer su papel en la política europea de seguridad y defensa. En estrecha conexión con el grupo de trabajo de las PYME Connect, promueve pequeñas y medianas empresas (PYME) en particular que desean ampliar aún más su innovadora fuerza y competitividad en el campo de la defensa. Como punto de contacto central, el Hub crea un puente decisivo entre las PYME y la estrategia de defensa europea.

Adecuado para:

Falla de ciberseguridad: ingenieros chinos en el corazón de la defensa de los Estados Unidos

La certificación del modelo de ciberseguridad Matura (CMMC) y los desafíos de cumplimiento

CMMC en respuesta a las brechas de seguridad

El DOD desarrolló el programa CyberseCurity MATATS Model Certification (CMMC) para fortalecer la seguridad cibernética en la industria de defensa y para proteger mejor la información confidencial no clasificada. CMMC está diseñado para hacer cumplir la protección de la información federal del contrato (FCI) y la información controlada no clasificada (CUI).

El marco CMMC 2.0, que se introdujo en noviembre de 2021, comprende tres grados de maduración, cada uno con requisitos específicos y cada vez más estrictos. El nivel 1 se centra en las prácticas básicas de higiene cibernética para contratistas que tratan con FCI, mientras que los niveles 2 y 3 están diseñados para organizaciones que procesan CUI y requieren mayores medidas de seguridad.

El cumplimiento de CMMC de Microsoft y el problema de la escolta

La presentación del sistema de escolta digital plantea serias preguntas sobre el cumplimiento de Microsoft con los requisitos de CMMC. Los niveles de nivel 2 y superiores de CMMC están especialmente diseñados para la protección de CUI – exactamente el tipo de información a la que los ingenieros chinos han accedido potencialmente a través del sistema de escolta.

Microsoft afirma que los clientes pueden demostrar el cumplimiento de CMMC en varios entornos en la nube, incluida la nube comercial para niveles más bajos y la nube SoegecheGn de EE. UU. Para requisitos de seguridad más altos. Sin embargo, el hecho de que los ingenieros chinos tuvieran acceso a los datos de IL4 e IL5 indica una posible violación de los principios básicos de CMMC.

Clasificaciones de nivel de impacto y su significado

Las clasificaciones del nivel de impacto del DoD son un elemento crítico para comprender la gravedad del escándalo de escolta digital. El nivel de impacto 4 (IL4) cubre la información controlada no clasificada (CUI), mientras que el nivel de impacto 5 (IL5) está diseñado para datos de sistemas de seguridad nacional no clasificados (NSS).

La información de IL5 requiere una protección más alta que IL4 e incluye información crítica de misión y datos NSS. La divulgación no autorizada de la información de IL5 podría tener efectos graves o catastróficos en la seguridad nacional. El hecho de que los ingenieros chinos potencialmente tuvieran acceso a ambas categorías hace que la brecha de seguridad sea particularmente alarmante.

Perspectivas internacionales e implicaciones geopolíticas

Conflicto cibernético de China de EE. UU. En contexto

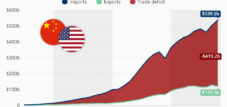

El escándalo de escolta digital se produce en el contexto del deterioro de las relaciones chinas estadounidenses y una guerra comercial persistente – el tipo de conflicto que, según la opinión de expertos, podría conducir a medidas de cálculo cibernético chino. El gobierno de los Estados Unidos reconoce que las habilidades cibernéticas de China son una de las amenazas más agresivas y peligrosas para los Estados Unidos.

Harry Coker, un ex funcionario de alto rango de la CIA y la NSA, describió sin rodeos la estructura de la escolta: "Si yo fuera un agente, consideraría que esto es extremadamente valioso. Tenemos que estar muy preocupados". Esta evaluación de un experto en inteligencia subraya la gravedad potencial de la brecha de seguridad desde un punto de vista de inteligencia.

Efectos en la cadena de suministro de tecnología global

El escándalo plantea preguntas más amplias sobre la seguridad de los proveedores de software de terceros utilizados en todo el gobierno federal. En diciembre de 2024, el hacker chino Beyondtrust, un proveedor privado de seguridad cibernética, se comprometió a obtener acceso al Ministerio de Finanzas de los Estados Unidos, incluidos los de la Oficina de Control de Activos Extranjeros y en la Ministra de la Oficina de Finanzas Janet Yellen.

Estos incidentes demuestran la vulnerabilidad de las complejas cadenas de suministro tecnológicas en las que dependen los gobiernos modernos. También ilustran la dificultad de mantener los sistemas nacionales realmente seguros en un mundo globalizado en el que todo es internacional internacional y en profundidad internacional, como señaló el experto en seguridad Bruce Schneier.

Reacciones de la industria y opiniones de expertos

Los expertos en seguridad dan la alarma

Varios expertos en seguridad cibernética y ex funcionarios del gobierno expresaron su preocupación por las revelaciones. John Sherman, quien fue el Ministerio de Defensa durante el Director de Información de la Administración Biden, dijo que estaba sorprendido y preocupado por las ideas de Prublica: "Probablemente debería haberlo sabido". Dijo que la situación justificó una "revisión exhaustiva de Disa, comando cibernético y otras partes interesadas involucradas".

La base para la defensa de las democracias caracterizó la situación como un Pentágono, que "China ha otorgado acceso a sus sistemas durante más de una década". Esta organización enfatizó que el programa DOD permitía a los ingenieros chinos obtener acceso a los sistemas del Pentágono, mientras que posiblemente podrían insertar debilidades en los sistemas DoD bajo la apariencia del mantenimiento del software.

Los esfuerzos de defensa y transparencia de Microsoft

Microsoft defendió el sistema de escolta como un cumplimiento de los estándares del gobierno. Un portavoz de la compañía dijo: "Para algunas consultas técnicas, Microsoft es cometido por nuestro equipo de expertos mundiales para brindar apoyo del personal autorizado de los Estados Unidos, de acuerdo con los requisitos y procesos del gobierno de los Estados Unidos".

La compañía enfatizó que "todos los empleados y contratistas con acceso privilegiado en todo el país tienen que aprobar exámenes de antecedentes" y que "los empleados de soporte global no tienen acceso directo a datos de clientes o sistemas de clientes". Microsoft también afirmó utilizar varios niveles de seguridad, incluidos los flujos de trabajo de aprobación y las revisiones automatizadas de código para evitar amenazas.

Inusual para la industria, Microsoft acordó compartir sus documentos de base de equivalencia (BOE) con clientes bajo acuerdos de confidencialidad, que demuestra un nivel de transparencia que no ofrece muchos otros proveedores de servicios en la nube.

Efectos a largo plazo y necesidades de reforma

Cambios estructurales en el gobierno-it

El escándalo de escolta digital podría conducir a cambios fundamentales en la forma en que el gobierno de los Estados Unidos administra y monitorea su infraestructura de TI. Las revelaciones ya han llevado a un mayor control de las prácticas de los contratistas de defensa y los requisitos más estrictos para la ocupación de proyectos de tecnología sensible.

Los analistas esperan pasos similares en toda la industria, ya que los legisladores y los oficiales militares continúan centrándose en los riesgos de seguridad cibernética y la integridad de la cadena de suministro para los sistemas de TI gubernamentales. La revisión continua de todos los contratos en la nube del Ministerio de Defensa podría conducir a una reevaluación de las prácticas de seguridad en toda la industria.

Efectos en otros proveedores de nubes

Aunque las revelaciones actuales se concentran en Microsoft, no está claro si otros proveedores de la nube que trabajan para el gobierno de los Estados Unidos, como Amazon Web Services o Google Cloud, también dependen de las escoltas digitales. Estas compañías se negaron a comentar sobre el asunto cuando Prublica las contactaron.

La posibilidad de que prácticas similares en toda la industria estén muy extendidas podría conducir a una revisión y una reforma integral de las prácticas de seguridad en la nube para los contratos gubernamentales. El ministro de Defensa, Hegseth, indicó que el investigador podría investigar a los proveedores que están certificados por el programa del Modelo de Madurez de Ciberseguridad (CMMC).

Costos y eficiencia versus seguridad

El escándalo plantea preguntas fundamentales sobre el equilibrio entre la eficiencia rentable y la seguridad en los contratos de TI del gobierno. El uso de los ingenieros chinos de Microsoft a veces estaba motivado por el deseo de mantener los costos bajos y, al mismo tiempo, ofrecer soporte técnico altamente calificado.

Indy Crowley, quien desarrolló el programa de escolta digital, le dijo a Prublica: "Siempre es un equilibrio entre los costos y el esfuerzo y la experiencia. Por lo tanto, puede encontrar lo que es lo suficientemente bueno". Esta mentalidad, que Microsoft hizo posible utilizar su fuerza laboral global, mientras que los requisitos del gobierno aparentemente se cumplían, ahora podría estar sujeto a una reevaluación fundamental.

Innovaciones tecnológicas y perspectivas futuras

Automatización e IA en seguridad cibernética

Las revelaciones sobre las escoltas digitales subrayan la necesidad de sistemas de seguridad automatizados más avanzados que puedan complementar o reemplazar la supervisión humana. Las tecnologías modernas de seguridad cibernética, incluida la detección de amenazas controladas por IA y el análisis de código automatizado, podrían abordar algunas de las debilidades del sistema de escoltas humanas.

Microsoft y otros proveedores de la nube ya están invirtiendo considerablemente en soluciones de seguridad basadas en IA que pueden reconocer actividades potencialmente dañinas en tiempo real. En el futuro, estas tecnologías podrían desempeñar un papel fundamental en la reducción de la necesidad de intermediarios humanos que puedan no tener las habilidades técnicas necesarias.

Arquitecturas de confianza cero y su implementación

El escándalo también aumenta el movimiento hacia arquitecturas de seguridad de confianza cero, lo que supone que ninguna entidad – ni dentro ni fuera del perímetro de la red – es automáticamente confiable. Estos enfoques requieren verificación y monitoreo continuos de todos los usuarios y dispositivos antes de que se otorgue el acceso a los sistemas y datos.

Para los servicios en la nube gubernamental, la implementación de principios robustos de confianza cero podría reducir algunos de los riesgos que surgen del uso de apoyo técnico extranjero. Dichos sistemas requerirían que cada acción – independientemente de quién los lleve – sea verificada por varios niveles de seguridad.

Efectos económicos y dinámica del mercado

Efectos en el negocio del gobierno de Microsoft

El negocio del gobierno de Microsoft es un factor de ventas significativo para la empresa. Según el reciente informe de resultados trimestrales, Microsoft genera ingresos significativos de los contratos gubernamentales, con más de la mitad de los $ 70 mil millones en facturación de los clientes con sede en EE. UU. En el primer trimestre.

Según los analistas, la División de Servicios de Azure Cloud, que se ve afectada por la controversia, genera más del 25% de las ventas totales de la compañía. Cualquier deterioro a largo plazo de la capacidad de Microsoft para ganar o retener contratos gubernamentales podría tener efectos financieros significativos.

Efectos competitivos en la industria en la nube

El escándalo podría beneficiar a los competidores de Microsoft en la industria en la nube, especialmente a Amazon Web Services (AWS), que ya es el mayor proveedor de la nube, y Google Cloud. Si las agencias gubernamentales comienzan a cuestionar las prácticas de seguridad de Microsoft, podría recurrir a proveedores alternativos que puedan ofrecer garantías de seguridad más sólidas.

La controversia también podría conducir a una actualización en toda la industria de los estándares de seguridad, ya que los proveedores intentan distanciarse de los problemas planteados en el caso de Microsoft. Esto podría conducir a mayores costos, pero también mejoras prácticas de seguridad en toda la industria.

Efectos en la cadena de suministro de tecnología global

Las revelaciones también plantean preguntas amplias sobre la sostenibilidad de las cadenas de suministro de tecnología global en un momento de tensiones geopolíticas. Muchas empresas de tecnología dependen de talentos y recursos de diferentes países, incluidos aquellos que son vistos como oponentes potenciales.

La tendencia hacia "Freund-Salung" o "casi rociado" de los servicios de tecnología crítica podría acelerar porque los gobiernos están tratando de reducir su dependencia de proveedores extranjeros potencialmente problemáticos. Esto podría conducir a cambios significativos en la forma en que las empresas de tecnología global están estructuradas y operando.

Reformas regulatorias y consecuencias políticas

Cambios potenciales en la ley

El escándalo de escolta digital podría conducir a reformas regulatorias considerables que tienen como objetivo evitar brechas de seguridad similares en el futuro. El Congreso podría introducir requisitos más estrictos para el empleo de trabajadores extranjeros en proyectos gubernamentales sensibles o prescribir pruebas de antecedentes extendidas y requisitos de monitoreo.

Las posibles reformas también podrían incluir requisitos de transparencia extendidos para proveedores de servicios en la nube que trabajan con el gobierno, incluidos informes detallados sobre la nacionalidad y las calificaciones de todos los empleados que tienen acceso a los sistemas gubernamentales.

Efectos en las prácticas de adquisición futuras

La controversia también podría conducir a cambios fundamentales en las prácticas de adquisición del gobierno. Los contratos futuros podrían contener requisitos de seguridad más estrictos, derechos de auditoría extendidos y castigos más difíciles por violaciones de seguridad.

El gobierno también podría comenzar a priorizar la seguridad más hacia los costos, lo que podría conducir a mayores gastos para los servicios de TI, pero también garantías de seguridad más sólidas. Esto podría aplicarse particularmente a proyectos altamente sensibles que incluyen datos de seguridad nacional.

El escándalo de escolta digital de Microsoft ha descubierto una vulnerabilidad crítica en la forma en que el gobierno de los Estados Unidos administra y monitorea sus sistemas de TI más sensibles. La presentación de que los técnicos chinos tuvieron acceso a los sistemas de nube del pentágono durante una década no solo desencadenaron reacciones políticas y empresariales inmediatas, sino que también plantearon preguntas básicas sobre el equilibrio entre la eficiencia de la rentabilidad y la seguridad nacional.

La rápida reacción del ministro de Defensa, Hegseth y los cambios políticos inmediatos de Microsoft, muestran conciencia sobre la gravedad de la situación. Sin embargo, las implicaciones de este escándalo van mucho más allá de una sola práctica corporativa. Afectan la cuestión central de cómo las sociedades democráticas pueden proteger sus infraestructuras digitales más críticas en un mundo geopolítico cada vez más en red.

Los efectos a largo plazo probablemente serán una reevaluación fundamental de las prácticas de seguridad en la nube, los requisitos regulatorios más estrictos y posiblemente un rediseño de la especie cómo las empresas de tecnología global interactúan con los gobiernos nacionales. Si bien la crisis inmediata puede ser abordada por los cambios de Microsoft en los cambios políticos y el examen del Pentágono, el desafío más amplio de reconciliar la seguridad y la eficiencia en un paisaje tecnológico globalizado.

Asesoramiento – Planificación – Implementación

Estaré encantado de servirle como su asesor personal.

Jefe de Desarrollo de Negocios

Presidente SME Connect Defense Working Group

Asesoramiento – Planificación – Implementación

Estaré encantado de servirle como su asesor personal.

contactarme con Wolfenstein ∂ xpert.digital

llámame bajo +49 89 674 804 (Munich)