تسريب بيانات واتساب: لماذا تم الكشف عن 3.5 مليار حساب لعدة أشهر - أكبر فشل أمني في تاريخ ماسنجر

الإصدار المسبق لـ Xpert

اختيار اللغة 📢

نُشر في: ٢٠ نوفمبر ٢٠٢٥ / حُدِّث في: ٢٠ نوفمبر ٢٠٢٥ – بقلم: Konrad Wolfenstein

تسريب بيانات واتساب: لماذا تم الكشف عن 3.5 مليار حساب لعدة أشهر - أكبر فشل أمني في تاريخ ماسنجر - صورة: Xpert.Digital

تسريب بيانات العقد؟ صمت ميتا الخطير: كيف خانت ميزة مريحة جميع مستخدمي واتساب تقريبًا؟

لم يتم اختراقها، ولكن تم الكشف عنها: باحثون في فيينا يكتشفون ثغرة تاريخية في تطبيق WhatsApp.

ما كشفه باحثون أمنيون من جامعة فيينا ومركز أبحاث SBA يُمثل نقطة تحول في تاريخ أمن الاتصالات الرقمية. ففي غضون ستة أشهر، بين خريف عام 2024 وربيع عام 2025، نجح فريق أكاديمي صغير في تجميع دليل مستخدمي واتساب العالمي بأكمله تقريبًا. وكانت النتيجة مذهلة: تم تحديد أكثر من 3.5 مليار حساب، وفهرستها، وربطها ببيانات وصفية حساسة.

لم تكن هذه عملية اختراق متطورة تتضمن جدران حماية أو تشفيرًا معقدًا. بل كانت "الثغرة الأمنية" خيارًا تصميميًا مقصودًا: ما يُسمى بآلية "اكتشاف جهات الاتصال". هذه الميزة، التي صُممت لتمكين المستخدمين من معرفة من يستخدم واتساب في سجل عناوينهم فورًا، أصبحت بوابةً لجمع البيانات على نطاق غير مسبوق.

بينما تُشدد ميتا باستمرار على حرمة تشفير محتوى الرسائل من طرف إلى طرف، تُبيّن هذه الحادثة بوضوح أن البيانات الوصفية غالبًا ما تكون ذات طابعٍ مُتفجر. من صور الملفات الشخصية التي تُمكّن من إنشاء قاعدة بيانات عالمية للتعرف على الوجوه، إلى تحديد هوية المستخدمين في الأنظمة القمعية، فإن تداعيات هذه الحادثة تتجاوز بكثير فقدان أرقام الهواتف. ومما يُثير القلق بشكل خاص أن عملية الاستعلام عن البيانات استمرت دون أي تدخل لأشهر عبر واجهة بسيطة وعامة، دون أي تدخل من آليات الأمن الخاصة بعملاق التكنولوجيا.

ويقدم التقرير التالي تحليلا لتشريح هذا الفشل، ويسلط الضوء على المخاطر الاقتصادية والسياسية التي تهدد مليارات المستخدمين، ويطرح السؤال التالي: ما مقدار الخصوصية التي نحن على استعداد للتضحية بها من أجل القليل من الراحة الرقمية؟

عندما تصبح الراحة ثغرة أمنية: ثلاثة مليارات ملف تعريفي كضرر جانبي لتأثيرات الشبكة

كشفت البنية التحتية للاتصالات الرقمية في عصرنا عن ثغرة أمنية جوهرية. ما وثّقه باحثون أمنيون من فيينا من جامعة فيينا ومركز أبحاث SBA بين سبتمبر 2024 ومارس 2025 يفوق جميع تسريبات البيانات السابقة في حجمها الهائل. أكثر من 3.5 مليار حساب واتساب - أي ما يعادل تقريبًا كامل دليل المستخدمين العالمي لتطبيق المراسلة الأشهر عالميًا - كان الوصول إليها متاحًا دون قيود. هذا ليس اختراقًا تقليديًا للبيانات بالمعنى التقليدي، حيث تُخترق الأنظمة أو تُسرق كلمات المرور، بل هو فشل هيكلي في ميزة مريحة تُعتبر أمرًا مفروغًا منه.

تبيّن أن ما يُسمى بآلية اكتشاف جهات الاتصال، تلك الميزة الآلية المريحة التي تُشير فورًا إلى استخدام جهة اتصال لتطبيق واتساب عند حفظ رقم هاتف جديد، تُمثّل بوابةً لأشمل عملية تعداد للمستخدمين في التاريخ الرقمي. وقد أثبت غابرييل جيجينهوبر وفريقه أن هذه الوظيفة، المُصمّمة في الواقع لتكون سهلة الاستخدام، تعمل دون أي عوائق أمنية تُذكر. وبفضل معدل استعلام يتجاوز 100 مليون رقم هاتف في الساعة، تمكّن الباحثون من اختبار النطاق العالمي الكامل للأرقام بشكل منهجي دون أي تدخل من البنية التحتية لتطبيق واتساب.

ما يلفت الانتباه في هذه العملية هو تبسيطها التقني. لم يحتج الباحثون إلى أدوات اختراق متطورة، ولم يضطروا إلى تجاوز أنظمة أمنية. بل استخدموا واجهة موثقة علنًا ومخصصة للعمليات الاعتيادية. وُجّهت جميع الطلبات عبر عنوان IP مخصص لجامعة فيينا، مما يعني أن ميتا كان بإمكانها نظريًا اكتشاف النشاط في أي وقت. ورغم مقارنة حوالي 63 مليار رقم هاتف، لم يتدخل أي نظام دفاع آلي. ولم تتخذ ميتا إجراءات تقنية مضادة إلا بعد اتصال الباحثين بميتا مرتين، وقبل النشر العلمي المخطط للدراسة مباشرةً، في أكتوبر/تشرين الأول 2025.

اقتصاديات البيانات الوصفية: ما تكشفه معلومات تبدو غير ضارة عن مليارات البشر

ركّزت استراتيجية الطمأنة الأولية لشركة ميتا على عدم اختراق أي محتوى دردشة، وعلى بقاء التشفير الشامل سليمًا. إلا أن هذه الاستراتيجية التواصلية تقصر، وتُقلّل بشكل منهجي من قيمة البيانات الوصفية وأهميتها. ما استطاع الباحثون استخلاصه يتجاوز مجرد أرقام الهواتف، ليُقدّم رؤىً عميقة في أنماط التواصل العالمية، وسلوك المستخدمين، والهياكل الاجتماعية والتقنية.

لم تقتصر المعلومات التي تم الوصول إليها على أرقام الهواتف نفسها فحسب، بل شملت أيضًا مفاتيح التشفير العامة اللازمة للتشفير الشامل، والتواريخ الزمنية الدقيقة لنشاط الحساب، وعدد الأجهزة المرتبطة به. كما أدرج حوالي 30% من المستخدمين معلومات شخصية في نص ملفاتهم الشخصية، والتي غالبًا ما تتضمن تفاصيل حساسة حول المعتقدات السياسية، والانتماء الديني، والتوجه الجنسي، وتعاطي المخدرات، ومعلومات جهة العمل، أو معلومات الاتصال المباشر مثل عناوين البريد الإلكتروني. ومما يثير القلق بشكل خاص أن بعض هذه العناوين كانت تحمل امتدادات نطاقات حكومية أو عسكرية مثل .gov أو .mil.

حوالي 57% من مستخدمي واتساب حول العالم كانت صور ملفاتهم الشخصية مرئية للعامة. في عينة من أمريكا الشمالية (رمز البلد +1)، نزّل الباحثون 77 مليون صورة شخصية، ما يمثل حجم بيانات يبلغ 3.8 تيرابايت. وقد كشف تحليل آلي للتعرف على الوجوه عن وجوه بشرية في حوالي ثلثي هذه الصور. وهذا يُتيح إمكانية ربط الوجوه بأرقام الهواتف، وهو ما له آثار بعيدة المدى على التتبع والمراقبة والهجمات الموجهة.

كشف التحليل المُجمّع للبيانات أيضًا عن رؤى ذات صلة بالاقتصاد الكلي في أسواق التكنولوجيا العالمية. يتراوح التوزيع العالمي لأجهزة Android وiOS بين 81% و19%، مما لا يوفر معلومات حول القوة الشرائية وتفضيلات العلامات التجارية فحسب، بل يُقدم أيضًا رؤى استراتيجية للمنافسين والمستثمرين. وتمكن الباحثون من تحديد الاختلافات الإقليمية في سلوكيات خصوصية البيانات، مثل الفئات السكانية الأكثر استخدامًا لصور الملفات الشخصية العامة، والحصول على رؤى حول نشاط المستخدمين، ونمو الحسابات، ومعدلات فقدان المستخدمين في مختلف البلدان.

تُعدّ نتائج استخدام واتساب في الدول التي تُحظر رسميًا كاشفة بشكل خاص. ففي الصين، حيث يُحظر التطبيق رسميًا، حدّد الباحثون 2.3 مليون حساب نشط. وفي إيران، ارتفع عدد المستخدمين من 60 إلى 67 مليونًا، وفي ميانمار، عُثر على 1.6 مليون حساب، وحتى في كوريا الشمالية، عُثر على خمسة حسابات نشطة. لا تقتصر أهمية هذه المعلومات على السياسة التكنولوجية فحسب، بل قد تُشكّل أيضًا تهديدات وجودية للمستخدمين في الأنظمة القمعية إذا ما حصلت الأنظمة الاستبدادية على هذه البيانات.

الشذوذ التشفيري والاقتصاد الموازي للاحتيال الرقمي

من النتائج المهمة تقنيًا أيضًا إعادة استخدام مفاتيح التشفير. اكتشف الباحثون 2.3 مليون مفتاح عام مرتبط بأجهزة متعددة أو أرقام هواتف مختلفة. وبينما يُمكن تفسير بعض هذه الشذوذات بأنشطة مشروعة، مثل تغيير الأرقام أو نقل الحسابات، إلا أن الأنماط اللافتة تُشير إلى انتهاكات مُمنهجة. وقد عُثر على مجموعات من مفاتيح التشفير المتطابقة عبر حسابات عديدة، لا سيما في ميانمار ونيجيريا، مما يُشير إلى وجود شبكات احتيال مُنظمة تقوم على تقسيم العمل.

تُقدم هذه النتائج رؤىً عميقة حول اقتصاديات الجريمة الرقمية. يبدو أن عمليات الاحتيال العاطفي، والاحتيال بالعملات المشفرة، ومكالمات الدعم الوهمية تعمل باستخدام بنى تحتية تقنية مشتركة، مما يُشير إلى وجود آليات احتيال مُنظمة صناعيًا. إن مكاسب الكفاءة المُحققة من خلال الهويات والبنى التحتية الرئيسية المُشتركة تجعل هذه العمليات قابلة للتوسع اقتصاديًا. علاوةً على ذلك، تُشكل إعادة استخدام المفاتيح مخاطر أمنية كبيرة على التشفير نفسه، حيث قد يؤدي سوء التكوين أو استخدام عملاء غير رسميين إلى إزالة إخفاء الهوية، أو سرقة الهوية، أو حتى اعتراض الرسائل.

كتالوج المخاطر: من الهجمات الشخصية إلى القمع الحكومي

تتجاوز المخاطر المباشرة وغير المباشرة لتسريب البيانات هذا نطاق الحوادث الأمنية التقليدية بكثير. فبينما تقتصر خروقات البيانات التقليدية غالبًا على فئات محدودة من المستخدمين، فإن هذا التعداد الشامل يُنشئ مجال هجوم جديد تمامًا للمجرمين والجهات الحكومية.

تُعد هجمات التصيد الاحتيالي الشخصي والهندسة الاجتماعية من أكثر السيناريوهات وضوحًا. فدمج رقم الهاتف، وصورة الملف الشخصي، والمعلومات الشخصية في حقل المعلومات، وعناوين البريد الإلكتروني المرتبطة أو روابط مواقع التواصل الاجتماعي، يُتيح محاولات احتيال شديدة التخصيص. في حين أن رسائل التصيد الاحتيالي الإلكترونية المُوزّعة على نطاق واسع غالبًا ما تُميّز بصياغتها العامة، إلا أن المعلومات المتاحة حاليًا تُتيح حملات تصيد احتيالي مُوجّهة تستخدم بيانات شخصية، وصور ملفات شخصية حقيقية، ومعلومات مُحددة السياق. ووفقًا للدراسات، فإن معدل نجاح هذه الهجمات المُستهدفة يتجاوز 40%، مُقارنةً ببضعة بالمئة فقط في الحملات المُوحدة.

تُمثل سرقة الهوية والتشهير الإلكتروني تهديدات خطيرة أخرى. فربط صور الوجوه بأرقام الهواتف يُمكّن الجهات الخبيثة من تحديد هوية الأفراد وتتبعهم في الأماكن العامة. وبدمجها مع مصادر بيانات أخرى متاحة للعامة، يُمكن إنشاء ملفات تعريف شاملة تُستخدم للابتزاز أو المضايقة أو تشويه السمعة بشكل مُستهدف. وتزداد المخاطر على الفئات الأكثر ضعفًا، مثل الصحفيين والنشطاء والأقليات أو أصحاب المناصب البارزة.

في الدول ذات الأنظمة الاستبدادية حيث يُحظر واتساب رسميًا، قد يكون لتحديد هوية المستخدم عواقب قانونية، بل قد تُهدد حياته. قد يتعرض ملايين المستخدمين الموثقين في الصين وإيران وميانمار لاضطهاد ممنهج إذا حصلت الدولة على هذه البيانات. يُمكّن تحليل أنماط الاتصال وشبكات التواصل الاجتماعي وبيانات الحركة الأنظمة القمعية من رسم خرائط لشبكات المعارضة وتفكيكها استباقيًا.

يُسهّل الجمع بين رقم الهاتف والملف الشخصي العام والبيانات الوصفية التقنية، مثل عدد الأجهزة وكثافة الاستخدام، عمليات الملاحقة والتتبع المنهجي بشكل كبير. تُمكّن الطوابع الزمنية لتغييرات الملف الشخصي، ومعلومات حول تغييرات الأجهزة، ومعرفات الحسابات الثابتة من إنشاء ملفات تعريف سلوكية مفصلة. يمكن لمرتكبي العنف المنزلي، أو الملاحقين المهووسين، أو مُرتكبي الجريمة المنظمة استخدام هذه المعلومات لمراقبة الضحايا، وتحليل أنماط تحركاتهم، وتحديد نقاط الوصول.

يُعزز انتشار أرقام الهواتف الصحيحة والنشطة بشكل كبير قابلية توسع عمليات البريد العشوائي والروبوتات. في حين اعتمدت حملات البريد العشوائي السابقة على قوائم أرقام مشتراة أو مُولّدة عشوائيًا، وكثير منها غير صالح أو غير نشط، فإن تسريب البيانات يُمكّن من توجيه رسائل مُستهدفة حصريًا لمستخدمي واتساب النشطين. كما تُتيح معلومات الجهاز الإضافية تحسين استراتيجيات الهجوم بناءً على المنصة والتكوين التقني.

تواجه الشركات والمؤسسات مخاطر امتثال محددة. فالكشف عن أرقام الهواتف الرسمية، وخاصةً أرقام الموظفين الذين لديهم إمكانية الوصول إلى معلومات أو أنظمة حساسة، يزيد من مساحة الهجوم للتجسس المؤسسي والتسلل المُستهدف. تشير نطاقات الحكومة ضمن نطاق .gov أو .mil إلى موظفي الحكومة أو أفراد الأمن أو العسكريين، الذين يُمثلون أهدافًا جذابة للغاية للجهات الفاعلة التي ترعاها الدولة أو الجريمة المنظمة.

الاستجابة المتأخرة: لماذا استغرقت شركة ميتا عامًا كاملًا للتحرك؟

يثير التسلسل الزمني للأحداث تساؤلات جوهرية حول ثقافة الأمن وأولويات ميتا. اكتشف الباحثون الفيينيون الثغرة في خريف عام 2024، واتصلوا بميتا لأول مرة في نفس الوقت تقريبًا. وقُدِّم إشعار رسمي إلى برنامج مكافآت الأخطاء الرسمي للشركة في أبريل 2025. ومع ذلك، لم تُطبَّق إجراءات تقنية فعّالة، مثل تحديد معدل الاستجابة لمنع الاستعلامات الجماعية، إلا في أكتوبر 2025، أي قبيل النشر العلمي المُخطط له لنتائج الدراسة.

يُمثل هذا الفارق الزمني مشكلةً من عدة جوانب. أولًا، يكشف عن نقاط ضعف في إدارة الاستجابة للحوادث في مؤسسة تُعتبر رائدةً في مجال الأمن. إن تلقي مليارات الطلبات على مدار أشهر من مؤسسة أكاديمية ذات عنوان IP عام دون أي أنظمة إنذار آلية يُشير إلى ضعف في قدرات المراقبة.

ثانيًا، يُطرح سؤالٌ يتعلق بموازنة المصالح داخل الشركة. فتقييد الأسعار وتشديد قيود الوصول قد يُضعف سهولة الاستخدام، وقد يُؤدي إلى شكاوى إذا تعذّرت حالات استخدام مشروعة، مثل إضافة العديد من جهات الاتصال في وقت واحد. وقد يُشير طول وقت الاستجابة إلى أن قرارات إدارة المنتج تفوقت على المخاوف الأمنية طالما لم يكن هناك ضغطٌ عامٌ مباشر.

ثالثًا، تُسلّط هذه الحلقة الضوء على فعالية برامج مكافآت الأخطاء البرمجية. تُؤكّد ميتا باستمرار أن لديها واحدًا من أكثر البرامج سخاءً في هذا المجال، حيث وزّعت أكثر من أربعة ملايين دولار على الباحثين في عام ٢٠٢٥ وحده. مع ذلك، فإنّ التأخّر في الاستجابة لنتيجة ذات أهمية تاريخية يُثير الشكوك حول كفاءة العمليات الداخلية بين فرق أبحاث الأمن وتطوير المنتجات.

أكد نيتين جوبتا، نائب رئيس الهندسة في واتساب، في تصريحات رسمية أن التعاون مع الباحثين مكّن من تحديد ناقلات هجوم جديدة واختبار أنظمة مكافحة الكشط. يشير هذا العرض التقديمي إلى أن الثغرة الأمنية كانت بمثابة اختبار لتدابير الحماية قيد التطوير. مع ذلك، يشير المنتقدون إلى أن هذا التفسير أقرب إلى تبرير رجعي، لأن الضمانات الفعالة ضد تعداد المستخدمين كانت ممارسة قياسية في تصميمات واجهات برمجة التطبيقات الآمنة لسنوات.

منظور مقارن: كيف يتعامل الرسل الآخرون مع اكتشاف الاتصال

لا تقتصر المشاكل الهيكلية في آلية اكتشاف جهات الاتصال على واتساب فقط. تواجه جميع تطبيقات المراسلة الحديثة تقريبًا توترًا بين سهولة الاستخدام وخصوصية البيانات. ومع ذلك، تختلف الحلول التقنية اختلافًا كبيرًا في بنيتها الأمنية.

يستخدم تطبيق Signal، الذي يُشار إليه غالبًا بأنه المعيار الذهبي للاتصالات الآمنة، تقنية تشفير تُسمى "اكتشاف جهات الاتصال الخاصة" منذ عدة سنوات. تتضمن هذه التقنية تحويل رقم هاتف المستخدم إلى تجزئات مشفرة تشفيريًا قبل إرسالها إلى الخادم. يستطيع الخادم بعد ذلك مقارنة هذه التجزئات بقاعدة بياناته دون معرفة أرقام الهواتف الفعلية. بالإضافة إلى ذلك، يُطبّق Signal ميزة "المرسل المختوم"، التي تُخفي هوية المتصل، حتى عن مُشغّل الخادم. هذه البنية تجعل عملية التعداد الجماعي أكثر تعقيدًا من الناحية التقنية، وإن لم تكن مستحيلة تمامًا.

يوفر تيليجرام كشفًا محدودًا لجهات الاتصال، ويعتمد بشكل أكبر على أسماء المستخدمين كوسيلة تعريف رئيسية. مع ذلك، في الوضع الافتراضي، يخزن تيليجرام الرسائل دون تشفير على خوادمه، مما يُسبب مخاطر أمنية أخرى. يقتصر التشفير الشامل في تيليجرام على ميزة المحادثات السرية الاختيارية، وهو ليس الإعداد الافتراضي.

Threema، تطبيق مراسلة مُطوّر في سويسرا مع تركيز كبير على خصوصية البيانات، يُلغي تمامًا الحاجة إلى أرقام الهواتف ويعمل بمعرفات مجهولة. اكتشاف جهات الاتصال اختياري ويحدث محليًا على الجهاز، دون نقل بيانات دفتر العناوين إلى الخوادم. يُعزز هذا النهج الخصوصية، ولكنه يؤثر على سهولة الاستخدام ويُعيق نمو الشبكة.

تعكس البنى المختلفة نماذج أعمال وأولويات مستخدمين مختلفة. لطالما ركز واتساب على أقصى درجات سهولة الاستخدام والنمو السريع للشبكة، مما يُفضّل آليات اكتشاف جهات الاتصال القوية. يُقدّم سيجنال نفسه كبديل يُولي الخصوصية الأولوية، مُبررًا بذلك تعقيده التقني الأكبر. ينتهج تيليجرام نهجًا وسطًا، بينما يُقدّم ثريما خدمةً مُخصصة للمستخدمين المُهتمين بالخصوصية والمستعدين لقبول بعض التنازلات فيما يتعلق بالراحة.

تُظهر دراسة فيينا أن تطبيق واتساب افتقر حتى إلى إجراءات أمنية أساسية، مثل الحدّ الفعال من السرعة، حتى أكتوبر 2025. هذه ليست تحديات تشفيرية معقدة للغاية، بل إجراءات أمان قياسية لواجهات برمجة التطبيقات (API) مُعتمدة منذ عقود. هذا التناقض بين ما هو ممكن تقنيًا وما هو مُطبّق فعليًا يثير تساؤلات حول أولويات الأمن داخل الشركة الأم.

خبرتنا في الولايات المتحدة في تطوير الأعمال والمبيعات والتسويق

التركيز على الصناعة: B2B، والرقمنة (من الذكاء الاصطناعي إلى الواقع المعزز)، والهندسة الميكانيكية، والخدمات اللوجستية، والطاقات المتجددة والصناعة

المزيد عنها هنا:

مركز موضوعي يضم رؤى وخبرات:

- منصة المعرفة حول الاقتصاد العالمي والإقليمي والابتكار والاتجاهات الخاصة بالصناعة

- مجموعة من التحليلات والاندفاعات والمعلومات الأساسية من مجالات تركيزنا

- مكان للخبرة والمعلومات حول التطورات الحالية في مجال الأعمال والتكنولوجيا

- مركز موضوعي للشركات التي ترغب في التعرف على الأسواق والرقمنة وابتكارات الصناعة

واتساب تحت النار: انتهاكات محتملة لقانون حماية البيانات العامة وغرامات بمليارات الدولارات - ثغرة رقمية وما تكشفه كارثة واتساب عن المنصات

حساب الضرر الاقتصادي: ما هي تكلفة تسرب البيانات ذات الأبعاد التاريخية؟

يعتمد التقييم المالي للأضرار الناجمة عن خرق البيانات على حسابات منطقية متعددة تشمل الآثار المباشرة وغير المباشرة والنظامية. وتُقدر دراسات أجراها معهد IBM للأمن متوسط تكلفة خرق البيانات في ألمانيا بحوالي 3.87 مليون يورو في عام 2025، وينطبق هذا الرقم على الحوادث متوسطة الحجم. ويبلغ متوسط التكاليف العالمية 4.44 مليون دولار أمريكي، بينما تواجه الشركات في الولايات المتحدة متوسط 10 ملايين دولار أمريكي لكل حادثة.

تستند هذه الأرقام إلى حوادث تؤثر عادةً على مئات الآلاف إلى عدة ملايين من المستخدمين. يتجاوز اختراق بيانات واتساب هذه الأبعاد بمراحل. مع تأثر 3.5 مليار حساب، وحتى مع تقدير متحفظ بقيمة يورو واحد فقط كمتوسط ضرر لكل مستخدم، فإن إجمالي الأضرار قد يصل بالفعل إلى مليارات الدولارات. ومع ذلك، يجب أن تكون تقييمات الأضرار الفعلية أكثر دقة.

بالنسبة للمستخدمين في الديمقراطيات الغربية ذات سيادة القانون الفاعلة، قد يبدو الضرر الفوري طفيفًا، شريطة ألا يقعوا ضحية لهجمات لاحقة. ومع ذلك، تُظهر الدراسات أن حوالي 25% من المتضررين من اختراقات البيانات يقعون ضحايا لمحاولات التصيد الاحتيالي خلال الاثني عشر شهرًا التالية. من بينهم، يقع حوالي 10% ضحية لعمليات الاحتيال، مما يؤدي إلى خسائر مالية تتراوح في المتوسط بين مئات وآلاف اليوروهات. وبتطبيق ذلك على قاعدة المستخدمين العالمية، يُترجم هذا إلى أضرار محتملة تصل إلى عشرات المليارات من اليوروهات.

بالنسبة للفئات الضعيفة في الدول الاستبدادية، قد تكون العواقب وخيمة. فإذا أدى تحديد هوية مستخدم واتساب في دول مثل الصين أو إيران أو ميانمار إلى الاضطهاد أو السجن أو حتى العنف الجسدي، فإن الضرر يكاد يكون من المستحيل قياسه ماليًا. وحتى بافتراض أن واحد بالمائة فقط من المستخدمين المحددين في هذه الدول يواجهون عواقب وخيمة، فإننا نتحدث عن مئات الآلاف من المتضررين.

تتحمل الشركات تكاليف باهظة نتيجةً للتدابير الأمنية اللازمة. يجب على المؤسسات تدريب موظفيها المعرضين للخطر، وتنظيم حملات توعية، وتطبيق إجراءات دفاعية تقنية. في المؤسسات الكبيرة التي تضم آلاف الموظفين، قد تصل هذه التكاليف بسرعة إلى مبالغ ضخمة. وتُعدّ الحالات التي يصبح فيها الموظفون الذين لديهم إمكانية الوصول إلى أنظمة أو معلومات حساسة عرضة للهجمات أمرًا بالغ الأهمية.

تواجه شركة ميتا نفسها مخاطر تنظيمية كبيرة. وللجنة حماية البيانات الأيرلندية، التي تشرف على عمليات ميتا الأوروبية، تاريخٌ حافلٌ بفرض غراماتٍ قياسية. غُرِّمت واتساب بمبلغ 225 مليون يورو عام 2021 لممارساتٍ غامضةٍ تتعلق بخصوصية البيانات. واضطرت ميتا لدفع غراماتٍ تجاوزت 1.8 مليار يورو لانتهاكاتٍ مختلفةٍ على فيسبوك وإنستغرام. وقد يؤدي خرق البيانات الحالي إلى فرض عقوباتٍ إضافية، حيث تنص اللائحة العامة لحماية البيانات (GDPR) على غراماتٍ تصل إلى 4% من إجمالي الإيرادات السنوية العالمية. وبالنظر إلى إيرادات ميتا البالغة حوالي 134 مليار دولار أمريكي عام 2024، فإن الحد الأقصى للغرامة نظريًا سيتجاوز 5 مليارات دولار أمريكي.

يُشكّل الضرر الذي يلحق بالسمعة وتراجع عدد المستخدمين مخاطر اقتصادية إضافية. فبينما يتمتع واتساب بمرونة نسبية في مواجهة تآكل المستخدمين بفضل موقعه المهيمن في السوق وتأثيرات شبكته، قد تلجأ الفئات المهتمة بالخصوصية إلى بدائل مثل سيجنال أو ثريما. حتى انخفاض بنسبة 1% فقط في قاعدة المستخدمين سيؤثر على 35 مليون مستخدم، مما سيؤثر بشكل كبير على عائدات الإعلانات ومكانته الاستراتيجية في السوق.

تكاليف تطبيق إجراءات وقائية فعّالة ضئيلة مقارنةً بالأضرار المحتملة. كان من الممكن تحقيق الحد من معدل الاختراق، وتحسين أمن واجهات برمجة التطبيقات، وتطوير أنظمة المراقبة باستثمارات ضئيلة للغاية. ويشير عدم تطبيق هذه الإجراءات وقائيًا إلى فشل مؤسسي وسوء توزيع للموارد.

الأبعاد القانونية: انتهاكات اللائحة العامة لحماية البيانات والمسؤولية المدنية

يثير تقييم حماية البيانات في هذه الحادثة تساؤلاتٍ مُعقّدة. فرغم أنها ليست من الناحية الفنية عملية اختراق تقليدية تُخترق فيها أنظمة الأمان، إلا أنها تُشكّل انتهاكًا للمبادئ الأساسية للائحة العامة لحماية البيانات (GDPR).

تنص المادة 5 من اللائحة العامة لحماية البيانات على تقليل استخدام البيانات وتحديد الغرض منها. ويتعارض تصميم واجهة "اكتشاف جهات الاتصال"، التي سمحت بإجراء استعلامات جماعية غير محدودة دون حدود سرعة سارية، مع مبدأ عدم إتاحة البيانات الشخصية إلا بالقدر الضروري. وتُلزم المادة 32 من اللائحة العامة لحماية البيانات الجهات المتحكمة بتطبيق التدابير التقنية والتنظيمية المناسبة لضمان مستوى أمان مناسب للمخاطر. ويُعتبر غياب الضمانات الأساسية ضد الاستعلامات الجماعية الآلية على مدى عدة سنوات خرقًا لهذا الالتزام.

في عدة أحكام تتعلق بحوادث كشط البيانات على فيسبوك، قضت المحكمة الاتحادية الألمانية بأن مشغلي المنصة يتحملون المسؤولية إذا لم تُمكّن التدابير التقنية الكافية من استخراج بيانات المستخدمين على نطاق واسع. حتى لو قامت جهات خارجية بأنشطة الكشط الفعلية، يُمكن تحميل ميتا المسؤولية بصفتها الطرف المسؤول إذا كانت بنية المنصة تُسهّل هذه الأنشطة.

تشترط المطالبات المدنية بالتعويضات بموجب المادة 82 من اللائحة العامة لحماية البيانات (GDPR) أن يكون أصحاب البيانات قد عانوا من ضرر مادي أو معنوي. وبينما لا يمكن المطالبة بالتعويضات المادية إلا في حالات الخسائر التبعية الفعلية، أقرت المحاكم الألمانية في عدة أحكام بأن فقدان السيطرة على بيانات الشخص نفسه قد يُشكل ضررًا معنويًا. وتتفاوت قيمة التعويضات الممنوحة تفاوتًا كبيرًا، حيث تمنح المحاكم عادةً مبالغ تتراوح بين بضع مئات وبضعة آلاف من اليوروهات لكل قضية.

مع وجود 3.5 مليار شخص متضرر محتمل، من الممكن نظريًا أن تنشأ دعاوى قضائية جماعية على نطاق قد يهدد حتى وجود ميتا. عمليًا، هناك عدة عوامل تحد من الحجم الفعلي للدعاوى القضائية. أولًا، يجب على المدعين إثبات تعرض بياناتهم للاختراق وتعرضهم لأضرار ملموسة. ثانيًا، تتطلب الإجراءات القانونية وقتًا وتكاليف باهظة، مما يثني العديد من المستخدمين. ثالثًا، تُطبق دعاوى الدعاوى الجماعية في أوروبا بشروط أكثر تقييدًا منها في الولايات المتحدة، حيث تكون أكثر شيوعًا.

مع ذلك، في أعقاب تسريبات بيانات فيسبوك السابقة، مثل حادثة كشط البيانات عام ٢٠٢١ التي أثرت على ٥٣٠ مليون مستخدم، تشكلت منظمات لحماية المستهلك في عدة دول أوروبية، وهي تُعدّ لرفع دعاوى قضائية جماعية. وقد سبق لمنظمة حماية البيانات النمساوية "نويب"، بقيادة ماكس شريمز، أن رفعت دعاوى قضائية ناجحة ضد ميتا في عدة مناسبات، وقد تُشارك أيضًا في القضية الحالية.

بالنسبة للمستخدمين في ألمانيا، تُعدّ هيئات حماية المستهلك أو مكاتب المحاماة المتخصصة التي تُنظّم دعاوى قضائية جماعية بموجب اللائحة العامة لحماية البيانات خيارًا جيدًا. وقد تحسّنت فرص نجاح هذه الدعاوى بفضل الأحكام الأخيرة الصادرة عن محكمة العدل الاتحادية، والتي أقرّت عمومًا بإمكانية تحميل مُشغّلي المنصات مسؤولية عدم كفاية تدابير حماية البيانات.

الدروس التقنية: ما كان من الممكن أن يمنعه هيكل الأمان

من الناحية التقنية، يكشف تسريب البيانات عن ثغرات جوهرية في بنية الأمان كان من الممكن تجنبها باتباع أفضل الممارسات المتبعة. يُعدّ تحديد معدل الطلبات، أي تقييد عدد الطلبات المحتملة لكل وحدة زمنية وعنوان IP، سمة أساسية في تصميمات واجهات برمجة التطبيقات الآمنة لعقود. إن قبول واتساب 100 مليون طلب في الساعة من مصدر واحد لأشهر دون أي تدخل أمرٌ غير مفهوم من الناحية الأمنية.

كانت أنظمة CAPTCHA أو غيرها من آليات الاستجابة للتحديات ستعيق بشكل كبير الاستعلامات الجماعية الآلية. ورغم أن هذه الأنظمة قد تؤثر سلبًا على سهولة الاستخدام، إلا أن تطبيقها فقط بعد تجاوز حدود معينة كان سيُمثل حلاً وسطًا مقبولًا. تستخدم العديد من المنصات أنظمة تكيفية تظل غير مرئية أثناء الاستخدام العادي، لكنها تتدخل عند اكتشاف أنماط نشاط مشبوهة.

ربما جعلت تقنيات "مصائد العسل" نشاط الباحثين قابلاً للاكتشاف في مرحلة مبكرة. تتضمن هذه التقنيات دمج أرقام غير صحيحة أو مُعَلَّمة بشكل مُتَعَمَّد في النظام. إذا ظهرت هذه الأرقام في الاستعلامات، فهذا يُشير إلى تجربة وخطأ مُمنهجين، وقد يُطلق إنذارًا. تُستخدم هذه الأساليب بشكل روتيني في مجال الأمن السيبراني للكشف عن الهجمات الآلية.

كانت أساليب اكتشاف جهات الاتصال الآمنة تشفيريًا، مثل اكتشاف جهات الاتصال الخاصة من سيجنال، ستعيق بشكل كبير عملية تعداد جهات الاتصال. ورغم أن هذه التقنيات تتطلب جهدًا أكبر في التنفيذ وقدرة حاسوبية أكبر، إلا أنها توفر حماية أقوى بكثير. ويشير عدم تطبيق واتساب لهذه الأساليب، رغم موارد ميتا التقنية والمالية، إلى قرارات استراتيجية تُعطي الأولوية لسهولة الاستخدام والنمو على حساب أقصى قدر من خصوصية البيانات.

كان من الممكن أن يُحدد اكتشاف الشذوذ باستخدام التعلم الآلي أنماط الوصول غير الاعتيادية للباحثين الفيينيين. تستخدم مراكز عمليات الأمن الحديثة أنظمةً قائمةً على الذكاء الاصطناعي تكتشف تلقائيًا الأنشطة التي تنحرف عن أنماط الاستخدام المعتادة، وتُصعّدها لمزيد من التحليل. تشير أشهر النشاط غير المكتشف إلى أن بنية مراقبة واتساب التحتية إما لم تُهيأ بحساسية كافية، أو أن التنبيهات المُولّدة لم تُعطَ الأولوية المناسبة.

يشير تأخر الاستجابة لتقارير الباحثين إلى أن العمليات التنظيمية للتعامل مع تنبيهات الأمان تتطلب أيضًا تحسينًا. وتعتمد فعالية برامج مكافأة الأخطاء البرمجية على سير العمل الداخلي الذي يترجم نتائج البحث إلى تغييرات ملموسة في المنتج. ويشير عدم تطبيق إجراءات فعّالة إلا قبل النشر العلمي بفترة وجيزة إلى أن الضغط العام، وليس إعطاء الأولوية للأمن الداخلي، كان الدافع الرئيسي للتحرك.

التأثيرات المجتمعية: رأسمالية المراقبة وعلاقات القوة الرقمية

يُعدّ تسريب بيانات واتساب مؤشرًا على التوترات الجوهرية في الرأسمالية الرقمية. تعمل منصات مثل واتساب ضمن نموذج أعمال قائم على تأثيرات الشبكة، وراحة المستخدم، واستغلال البيانات. كلما أشملت المنصة في جمع معلومات المستخدمين واتصالاتهم، زادت قيمتها للمعلنين والتحليلات الاستراتيجية. لا تقتصر آليات اكتشاف جهات الاتصال على ميزات الخدمة فحسب، بل هي أيضًا أدوات لتكثيف الرسم البياني الاجتماعي، والذي بدوره يمكن استثماره.

تُنشئ هيمنة واتساب على السوق، بـ 3.5 مليار مستخدم، احتكارات فعلية، مما يُقلل من الخيارات المتاحة للمستخدمين للمشاركة في الحياة الاجتماعية الرقمية. تُخفف هذه التأثيرات الاحترازية الضغط على مُشغّلي المنصات لتطبيق أعلى معايير حماية البيانات، إذ يبقى معدل فقدان المستخدمين محدودًا حتى بعد الحوادث الخطيرة. ويتحول المنطق الاقتصادي من المنافسة القائمة على الجودة إلى تعظيم تأثيرات الشبكة.

تُفاقم مثل هذه الحوادث التفاوت العالمي في حقوق حماية البيانات وإنفاذها. فبينما يتمتع المستخدمون في الاتحاد الأوروبي بحقوق قوية نسبيًا بموجب اللائحة العامة لحماية البيانات، وتتمتع السلطات الإشرافية بصلاحيات فرض العقوبات، فإن حماية المستخدمين في العديد من المناطق الأخرى أضعف بكثير. ويُعد هذا الأمر إشكاليًا بشكل خاص في الدول الاستبدادية، حيث تسعى الجهات الحكومية نفسها إلى المراقبة الشاملة، ويمكنها الضغط على مشغلي المنصات لمنحهم حق الوصول إلى بيانات المستخدمين.

تُمثل القدرة على تحديد هوية أي شخص تقريبًا لديه اتصال بالإنترنت من خلال وجهه وربطه برقم هاتفه نقلة نوعية في قدرات المراقبة. وبدمجها مع مصادر بيانات أخرى، مثل بيانات الموقع، وسلوك الشراء، والنشاط الإلكتروني، تُنشئ هذه التقنية ملفات تعريف شخصية شاملة تتيح إمكانيات غير مسبوقة للتحكم والتلاعب. وتُظهر شركة Clearview AI، التي أنشأت قاعدة بيانات للتعرف على الوجوه تضم أكثر من 60 مليار صورة، كيف تُستخدم هذه التقنيات تجاريًا بالفعل، على الرغم من المخاوف الهائلة المتعلقة بخصوصية البيانات والغرامات في العديد من الدول.

إن تداعيات ذلك على النظرية الديمقراطية واسعة النطاق. فإذا كانت كل حركة عامة قابلة للتحديد والتتبع، فإن أساس التعبير عن الرأي والمشاركة السياسية دون الكشف عن هوية أصحابها يتآكل. ويعتمد المبلغون عن المخالفات والصحفيون الاستقصائيون والنشطاء على إخفاء الهوية للعمل دون التعرض لخطر القمع. ويهدد تطبيع إمكانية تحديد الهوية الشاملة هذه المساحات الآمنة.

العواقب التنظيمية: هل نحتاج إلى قواعد أكثر صرامة للمنصات؟

يثير هذا الحادث تساؤلاً حول ما إذا كان الإطار التنظيمي الحالي كافياً أم أن هناك حاجة إلى إصلاحات جوهرية. فبينما أرسى النظام العام لحماية البيانات (GDPR) مستوى حماية مرتفعاً نسبياً، فإن تطبيقه غالباً ما يكون تفاعلياً ومتأخراً. وعادةً ما تُفرض الغرامات بعد سنوات من وقوع الحوادث، أي بعد وقوع الضرر بالفعل. كما أن الآليات الوقائية التي تعالج العيوب الأمنية الهيكلية قبل تسرب البيانات غير متطورة.

يهدف قانون الخدمات الرقمية وقانون الأسواق الرقمية الصادران عن الاتحاد الأوروبي إلى تنظيمٍ أكثر صرامةً لسلطة المنصات الكبيرة وتشديد معايير الأمان. ومع ذلك، تُركز هذه اللوائح بشكلٍ أساسي على إدارة المحتوى وقضايا المنافسة، بدلاً من التركيز على هياكل الأمان الأساسية. قد يكون من المفيد توسيع نطاقها لتشمل عمليات تدقيق الأمان الإلزامية، ومعايير الحد الأدنى لمكافأة الأخطاء، ومتطلبات الإفصاح عن الثغرات الأمنية.

يدعو بعض الخبراء إلى إنشاء هيئة تُشبه جمعية الفحص الفني (TÜV) للمنصات الرقمية، حيث تُجري هيئات الاختبار المستقلة تقييمًا دوريًا لبنى الأمان وتعتمدها. من شأن ذلك أن يُتيح المراقبة الوقائية ويعزز الشفافية. مع ذلك، يُشير المنتقدون إلى العبء البيروقراطي الهائل وخطر خنق الابتكار، خاصةً بالنسبة لمقدمي الخدمات الأصغر حجمًا الذين لا يستطيعون تحمل تكاليف إجراءات الاعتماد الباهظة.

إن تشديد قواعد المسؤولية، التي تُحمّل مُشغّلي المنصات مسؤوليةً أكبر، قد يُولّد حوافز اقتصادية لتحسين الأمن. فإذا أدركت الشركات أنها ستُعرّض نفسها لغراماتٍ ومطالباتٍ بالتعويضات باهظة إذا ثبت قصور إجراءاتها الأمنية، يزداد دافعها للاستثمارات الوقائية. ومع ذلك، يجب الحفاظ على التوازن لتجنب معاقبة جميع المخاطر المتبقية، مما يجعل التطوير التكنولوجي شبه مستحيل.

منظور المستخدم: ماذا يمكن للأفراد أن يفعلوا؟

بالنسبة للمستخدمين الأفراد، يُطرح السؤال حول التدابير الوقائية العملية. فبينما لا يُمكن حل المشكلات الهيكلية إلا على مستوى المنصة أو التنظيم، إلا أن هناك خيارات لتقليل المخاطر.

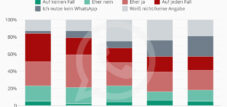

يُعدّ تقييد إعدادات الخصوصية الخطوة الأكثر وضوحًا. يُتيح واتساب خياراتٍ لحصر ظهور صورة ملفك الشخصي، ونص "حول"، وحالة "آخر ظهور" على جهات الاتصال، أو حتى على أي شخص آخر. مع أن هذا يُقيّد الوظائف، إلا أنه يُقلّل بشكل كبير من كمية المعلومات المتاحة للغرباء. استخدام أسماء مستعارة أو معلومات عامة في نص ملفك الشخصي يُقلّل من إمكانية تحديد هويتك.

استخدام أرقام هواتف منفصلة لأغراض مختلفة يُمكّن من تجزئة البيانات. يحتفظ بعض المستخدمين برقم أساسي للمعارف المقربين، وآخر ثانوي للمعارف الأقل ثقة. تُوفر الأرقام الافتراضية أو بطاقات SIM مسبقة الدفع خيارات إضافية لإخفاء الهوية، إلا أن إجراءات التحقق في واتساب تُصعّب هذه الاستراتيجيات.

يُعدّ الانتقال إلى بدائل أكثر مراعاةً للخصوصية، مثل Signal أو Threema، خيارًا متاحًا للمستخدمين الراغبين في التخلي عن مزايا الشبكة وسهولة الاستخدام مقابل خصوصية أكبر. إلا أن هذا يتطلب نقل جهات اتصالهم أيضًا، مما يُشكّل عقبة كبيرة في التطبيق. ولذلك، ينتهي الأمر بالعديد من المستخدمين إلى استخدام عدة تطبيقات مراسلة في آنٍ واحد، مما يزيد من تجزئة العملية وتعقيدها.

من الضروري للغاية توخي الحذر الشديد ضد محاولات التصيد الاحتيالي والتواصل المشبوه بعد اختراق البيانات. ينبغي على المستخدمين توخي الحذر من الرسائل غير المتوقعة، حتى من جهات اتصال تبدو معروفة، وعدم فتح الروابط أو الملفات المشبوهة. تفعيل المصادقة الثنائية، كلما أمكن، يُصعّب الاستيلاء على الحسابات، حتى في حال اختراق أرقام الهواتف.

ينبغي على المتضررين استكشاف الخيارات القانونية، مثل المطالبة بالتعويضات بموجب اللائحة العامة لحماية البيانات، خاصةً إذا لحق بهم ضرر ملموس، مثل سرقة الهوية أو التحرش. وتقدم مكاتب ومنظمات المحاماة المتخصصة في حماية المستهلك دعمًا متزايدًا لمثل هذه الإجراءات.

فشل منهجي أم حادثة معزولة مؤسفة؟

إن اختراق بيانات واتساب في عامي 2024 و2025 يتجاوز مجرد خطأ تقني، فهو يكشف عن توترات هيكلية بين نماذج الأعمال المُحسّنة لراحة المستخدم ونمو الشبكة، ومتطلبات أمن البيانات القوي. إن عدم تطبيق تدبير أمني أساسي، مثل الحد الفعال من معدل الاستخدام، لسنوات، يشير إلى قرارات منهجية لتحديد الأولويات، حيث تم تهميش الأمن.

الضرر الاقتصادي هائل، وإن كان من الصعب تحديده بدقة. قد تصل التكاليف المباشرة التي يتحملها المستخدمون نتيجةً للاحتيال اللاحق، والتكاليف غير المباشرة التي تتحملها الشركات نتيجةً لتدابير الحماية اللازمة والعقوبات التنظيمية، إلى مليارات اليورو. إلا أن الضرر الأكبر يكمن في تآكل الثقة في البنى التحتية للاتصالات الرقمية، وإظهار مدى ضعف حتى أكبر المنصات.

من المرجح أن تتبع ذلك استجابات تنظيمية، وإن كان ذلك مع التأخير المعتاد في العمليات التشريعية. ومن شأن آليات التدقيق الأكثر صرامة، وقواعد المسؤولية الموسعة، ومعايير السلامة الإلزامية أن تُشكل المشهد التنظيمي في السنوات القادمة. ويبقى أن نرى ما إذا كان هذا كافياً لمنع وقوع حوادث مماثلة.

بالنسبة للمستخدمين، تُعدّ هذه الحادثة بمثابة تذكير مُزعج بأنّ الراحة الرقمية والخصوصية الشاملة غالبًا ما يكونان على طرفي نقيض. في نهاية المطاف، يُعدّ اختيار منصة على أخرى بمثابة موازنة بين تأثيرات الشبكة والراحة والأمان. إنّ وجود قاعدة مستخدمين مُطّلعة، تُدرك هذه المُقايضات وتُديرها بوعي، أمرٌ أساسيٌّ لمساحة رقمية مرنة.

قدّم الباحثون الفيينيون مساهمة مهمة في أمن النظام البيئي الرقمي من خلال إفصاحهم المسؤول. ومع ذلك، فإن الحاجة إلى بحث أكاديمي مستقل للكشف عن ثغرة أمنية بهذا الحجم تُثير تساؤلات حول إجراءات الأمن الداخلي في ميتا. تُعدّ برامج مكافأة الأخطاء البرمجية مهمة وقيّمة، لكنها لا تُغني عن هياكل الأمن المنهجية وثقافة الشركات التي تُدرك حماية البيانات كمبدأ أساسي في التصميم.

تاريخ الاتصالات الرقمية حافلٌ بالتوترات المستمرة بين الابتكار والنمو والأمن. ويُعدّ اختراق بيانات واتساب الأحدث في سلسلة من الحوادث التي تُظهر أن التقدم التكنولوجي دون معايير أمنية مُلائمة ينطوي على مخاطر جسيمة. ينبغي أن تدفع دروس هذه القضية، ليس فقط شركة ميتا، بل قطاع التكنولوجيا بأكمله، إلى إعادة النظر في نهجه: فالنجاح المستدام لا يتطلب فقط نموًا في عدد المستخدمين، بل يتطلب أيضًا ثقةً راسخةً، والتي لا يمكن اكتسابها إلا من خلال حماية الخصوصية بشكل مُستمر.

شريكك العالمي في التسويق وتطوير الأعمال

☑️ لغة العمل لدينا هي الإنجليزية أو الألمانية

☑️ جديد: المراسلات بلغتك الوطنية!

سأكون سعيدًا بخدمتك وفريقي كمستشار شخصي.

يمكنك الاتصال بي عن طريق ملء نموذج الاتصال أو ببساطة اتصل بي على +49 89 89 674 804 (ميونخ) . عنوان بريدي الإلكتروني هو: ولفنشتاين ∂ xpert.digital

إنني أتطلع إلى مشروعنا المشترك.

☑️ دعم الشركات الصغيرة والمتوسطة في الإستراتيجية والاستشارات والتخطيط والتنفيذ

☑️ إنشاء أو إعادة تنظيم الإستراتيجية الرقمية والرقمنة

☑️ توسيع عمليات البيع الدولية وتحسينها

☑️ منصات التداول العالمية والرقمية B2B

☑️ رائدة تطوير الأعمال / التسويق / العلاقات العامة / المعارض التجارية

🎯🎯🎯 استفد من خبرة Xpert.Digital الواسعة والمتنوعة في حزمة خدمات شاملة | تطوير الأعمال، والبحث والتطوير، والمحاكاة الافتراضية، والعلاقات العامة، وتحسين الرؤية الرقمية

استفد من الخبرة الواسعة التي تقدمها Xpert.Digital في حزمة خدمات شاملة | البحث والتطوير، والواقع المعزز، والعلاقات العامة، وتحسين الرؤية الرقمية - الصورة: Xpert.Digital

تتمتع Xpert.Digital بمعرفة متعمقة بمختلف الصناعات. يتيح لنا ذلك تطوير استراتيجيات مصممة خصيصًا لتناسب متطلبات وتحديات قطاع السوق المحدد لديك. ومن خلال التحليل المستمر لاتجاهات السوق ومتابعة تطورات الصناعة، يمكننا التصرف ببصيرة وتقديم حلول مبتكرة. ومن خلال الجمع بين الخبرة والمعرفة، فإننا نولد قيمة مضافة ونمنح عملائنا ميزة تنافسية حاسمة.

المزيد عنها هنا: